Pytanie 1

Korzystając z polecenia systemowego ipconfig, można skonfigurować

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Korzystając z polecenia systemowego ipconfig, można skonfigurować

Jakie jest główne zadanie programu Wireshark?

Jakie urządzenie jest kluczowe dla połączenia pięciu komputerów w sieci o strukturze gwiazdy?

Który symbol wskazuje na zastrzeżenie praw autorskich?

Aby zapewnić, że komputer uzyska od serwera DHCP określony adres IP, należy na serwerze zdefiniować

Jakiego protokołu sieciowego używa się do określenia mechanizmów zarządzania urządzeniami w sieci?

W serwerach warto wykorzystywać dyski, które obsługują tryb Hot plugging, ponieważ

Jakiego rodzaju złącze powinna mieć płyta główna, aby umożliwić zainstalowanie karty graficznej przedstawionej na rysunku?

Rodzaj połączenia VPN obsługiwany przez system Windows Server, w którym użytkownicy są uwierzytelniani za pomocą niezabezpieczonych połączeń, a szyfrowanie zaczyna się dopiero po wymianie uwierzytelnień, to

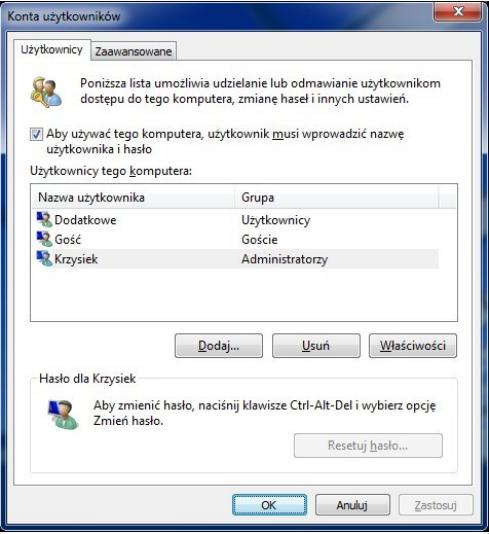

Aby aktywować zaprezentowane narzędzie systemu Windows, konieczne jest użycie komendy

Jaką rolę pełni serwer FTP?

Do jakiego pomiaru wykorzystywany jest watomierz?

Jaką czynność konserwacyjną należy wykonywać przy użytkowaniu skanera płaskiego?

Początkowe znaki heksadecymalne adresu IPv6 przeznaczonego do link-local to

Jaka usługa sieciowa domyślnie wykorzystuje port 53?

Jakie urządzenie aktywne pozwoli na podłączenie do sieci lokalnej za pomocą kabla UTP 15 komputerów, drukarki sieciowej oraz rutera?

W systemie SI jednostką do mierzenia napięcia jest

Aby zrealizować sieć komputerową w pomieszczeniu zastosowano 25 metrów skrętki UTP, 5 gniazd RJ45 oraz odpowiednią ilość wtyków RJ45 niezbędnych do stworzenia 5 kabli połączeniowych typu patchcord. Jaki jest całkowity koszt użytych materiałów do budowy sieci? Ceny jednostkowe stosowanych materiałów można znaleźć w tabeli.

| Materiał | Cena jednostkowa | Koszt |

|---|---|---|

| Skrętka UTP | 1,00 zł/m | 25 zł |

| Gniazdo RJ45 | 5,00 zł/szt. | 25 zł |

| Wtyk RJ45 | 3,00 zł/szt. | 30 zł |

Ustawienia przedstawione na diagramie dotyczą

Funkcja narzędzia tracert w systemach Windows polega na

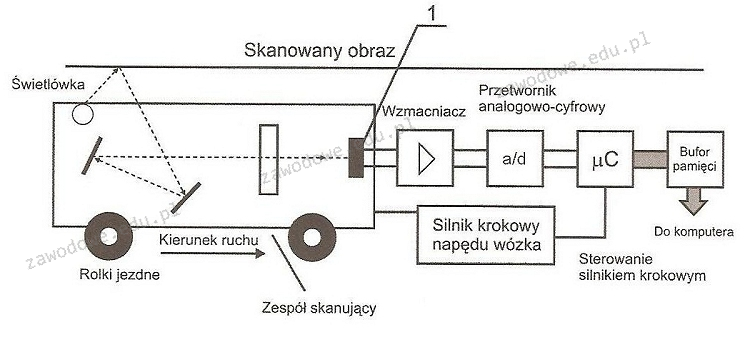

Na diagramie działania skanera, element oznaczony numerem 1 odpowiada za

Wskaż właściwą formę maski

Podczas testowania kabla sieciowego zakończonego wtykami RJ45 przy użyciu diodowego testera okablowania, diody LED zapalały się w odpowiedniej kolejności, z wyjątkiem diod oznaczonych numerami 2 i 3, które świeciły równocześnie na jednostce głównej testera, natomiast na jednostce zdalnej nie świeciły wcale. Jaka mogła być tego przyczyna?

Element obliczeń zmiennoprzecinkowych to

W jakiej topologii sieci komputerowej każdy węzeł ma bezpośrednie połączenie z każdym innym węzłem?

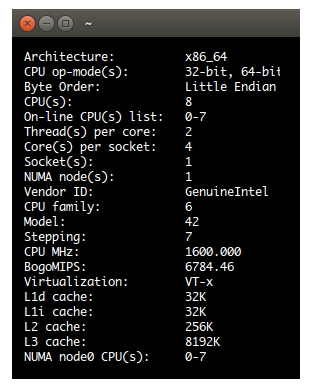

Określ, jaki jest rezultat wykonania powyższego polecenia.

| netsh advfirewall firewall add rule name="Open" dir=in action=deny protocol=TCP localport=53 |

Oprogramowanie, które często przerywa działanie przez wyświetlanie komunikatu o konieczności dokonania zapłaty, a które spowoduje zniknięcie tego komunikatu, jest dystrybuowane na podstawie licencji

Jak nazywa się zestaw usług internetowych dla systemów operacyjnych z rodziny Microsoft Windows, który umożliwia działanie jako serwer FTP oraz serwer WWW?

Diagnostykę systemu Linux można przeprowadzić używając polecenia

Określ prawidłową sekwencję działań, które należy wykonać, aby nowy laptop był gotowy do użycia?

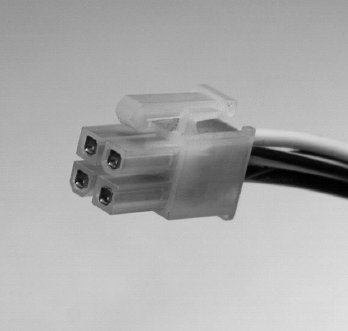

Wtyczka zaprezentowana na fotografie stanowi element obwodu elektrycznego zasilającego

Jakie porty powinny zostać zablokowane w firewallu, aby nie pozwolić na łączenie się z serwerem FTP?

Jaka liczba hostów może być zaadresowana w podsieci z adresem 192.168.10.0/25?

Producent wyświetlacza LCD stwierdził, że spełnia on wymagania klasy II według normy ISO 13406-2. Na podstawie danych przedstawionych w tabeli określ, ile pikseli z defektem typu 3 musi wystąpić na wyświetlaczu o naturalnej rozdzielczości 1280x800 pikseli, aby uznać go za uszkodzony?

| Klasa | Maksymalna liczba dopuszczalnych błędów na 1 milion pikseli | ||

|---|---|---|---|

| Typ 1 | Typ 2 | Typ 3 | |

| I | 0 | 0 | 0 |

| II | 2 | 2 | 5 |

| III | 5 | 15 | 50 |

| IV | 50 | 150 | 500 |

Jaki typ złącza powinien być zastosowany w przewodzie UTP Cat 5e, aby połączyć komputer z siecią?

Jakiego protokołu używa polecenie ping?

Jaką maskę domyślną posiada adres IP klasy B?

Aby zmienić istniejące konto użytkownika przy użyciu polecenia net user oraz wymusić reset hasła po kolejnej sesji logowania użytkownika, jaki parametr należy dodać do tego polecenia?

Komunikat "BIOS checksum error" pojawiający się w trakcie startu komputera zazwyczaj wskazuje na

Ile pinów znajduje się w wtyczce SATA?