Pytanie 1

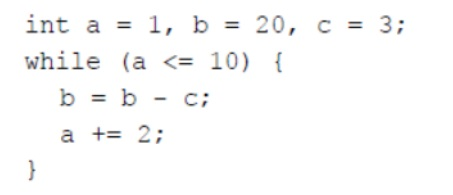

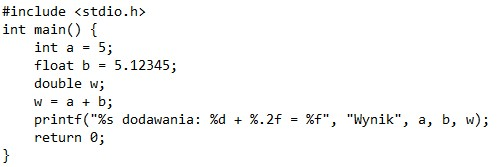

Jaką wartość ma zmienna b po wykonaniu poniższego kodu?

Wynik: 32/40 punktów (80,0%)

Wymagane minimum: 20 punktów (50%)

Jaką wartość ma zmienna b po wykonaniu poniższego kodu?

Jaką technologię stosuje się do powiązania aplikacji internetowej z systemem baz danych?

Jakie znaczenie ma polimorfizm w programowaniu obiektowym?

Która metoda w obrębie klasy jest uruchamiana automatycznie podczas tworzenia kopii obiektu?

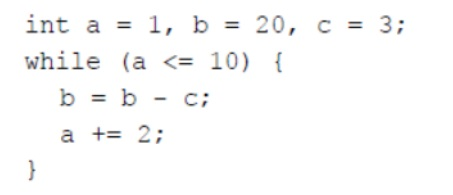

W pokazanych fragmentach kodu zdefiniowano funkcję pod nazwą fun1. W tej funkcji należy zaimplementować obsługę

Jakie kwestie związane z percepcją są uwzględnione w rekomendacjach standardu WCAG 2.0?

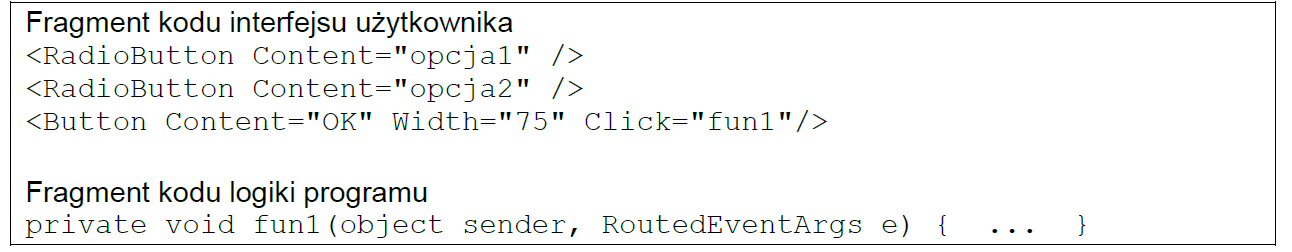

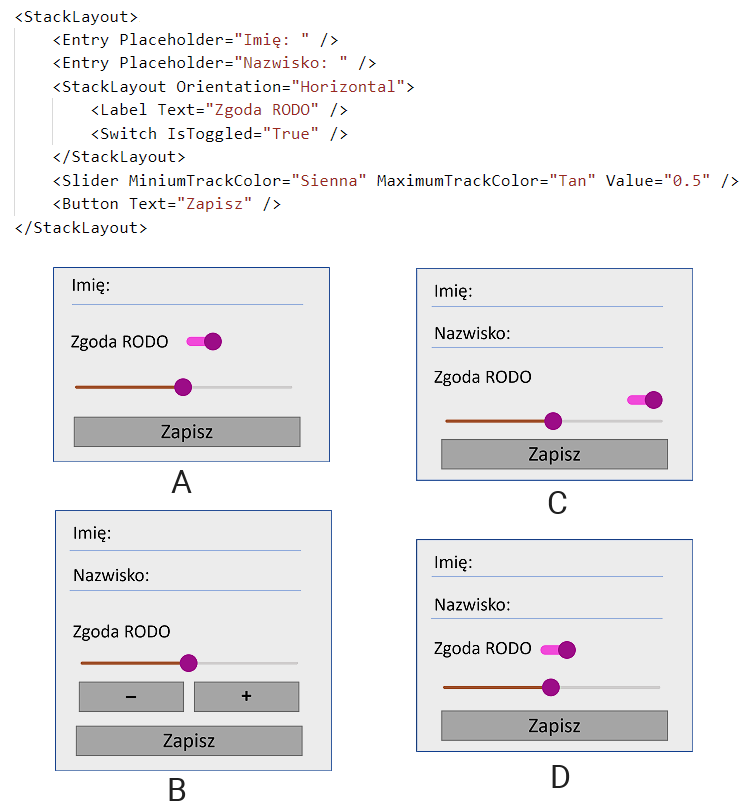

Kod XAML zaprezentowany powyżej zostanie wyświetlony jako:

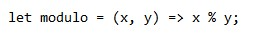

Fragment kodu w języku JavaScript to

Jaką jednostkę zaleca się stosować przy projektowaniu interfejsu aplikacji?

Metoda tworzenia algorytmu polegająca na dzieleniu go na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich rozwiązanie stanie się proste, jest techniką

Jaką rolę pełni instrukcja throw w języku C++?

Jakie są różnice między procesem kompilacji a interpretacją kodu?

Jaki jest kluczowy zamysł wzorca "Kompozyt" (Composite)?

Jaki jest zasadniczy cel ataku phishingowego?

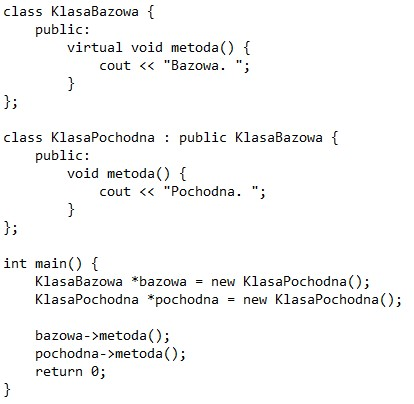

Po uruchomieniu podanego kodu w języku C++ na konsoli zobaczymy następujący tekst:

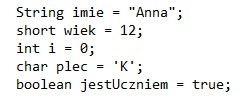

Który z wymienionych przykładów przedstawia typ rekordowy?

Podana deklaracja zmiennych w języku JAVA zawiera

Która z wymienionych metod jest najodpowiedniejsza do wizualizacji procesu podejmowania decyzji?

Jakie rezultaty pojawią się po uruchomieniu poniższego kodu napisanego w języku C++?

Który z wymienionych składników jest charakterystyczny dla środowiska IDE przeznaczonego do tworzenia aplikacji mobilnych?

Zmienna o typie logicznym może mieć następujące wartości:

Który z podanych algorytmów operujących na jednowymiarowej tablicy posiada złożoność obliczeniową O(n<sup>2</sup>)?

Jakie z wymienionych narzędzi pozwala na jednoczesne korzystanie z systemów BIN, DEC i HEX?

Jakie jest wymagane minimalne natężenie światła w biurze na stanowisku pracy?

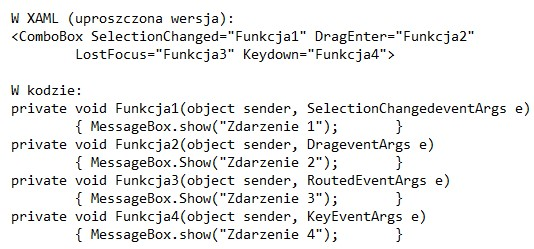

W programie desktopowym stworzono rozwijaną listę oraz przypisano cztery funkcje do obsługi zdarzeń tej kontrolki. Jaki komunikat pojawi się po dokonaniu wyboru w tej liście?

Który z wymienionych typów testów najlepiej ocenia odporność aplikacji na intensywne obciążenie?

Jakie jest przeznaczenie polecenia "git merge"?

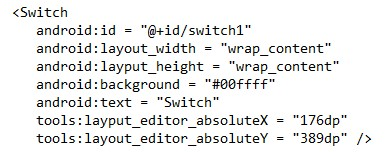

Kod przedstawiony w języku XML/XAML określa

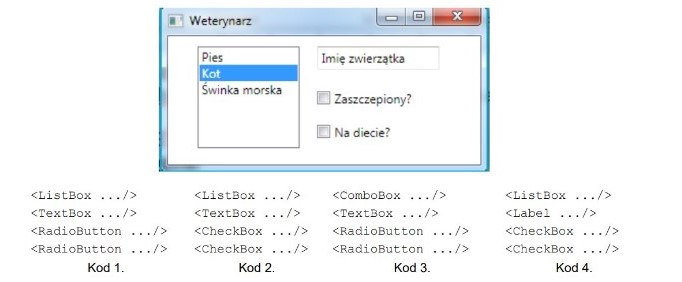

Wskaż uproszczoną wersję kodu XAML dla elementów w pokazanym oknie dialogowym?

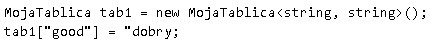

Szablon MojaTablica oferuje funkcjonalność tablicy z indeksami oraz elementami różnych typów. W oparciu o pokazany kod, który wykorzystuje ten szablon do tworzenia tablicy asocjacyjnej, wskaż definicję, która posługuje się szablonem do zainicjowania tablicy, gdzie indeksami są liczby całkowite, a elementami są napisy?

Która z poniższych właściwości odnosi się do sieci bezprzewodowej?

Co następuje, gdy błąd nie zostanie uchwycony przez blok catch?

Jakie narzędzie wspiera tworzenie aplikacji desktopowych?

Który z poniższych opisów najlepiej charakteryzuje system informatyczny?

Zaprezentowany fragment kodu w języku C# tworzy hasło. Wskaż zdanie PRAWDZIWE dotyczące charakterystyki tego hasła:

Który z poniższych elementów UI umożliwia graficzną nawigację pomiędzy różnymi sekcjami aplikacji?

Na ilustracji pokazany jest fragment diagramu blokowego pewnego algorytmu. Ile razy warunek n<7 będzie badany?

Które z poniższych twierdzeń najlepiej charakteryzuje metodę wirtualną?

Zgodnie z informacjami zawartymi w ramce, wskaż, który z rysunków ilustruje element przypisany do klasy Badge określonej w bibliotece Bootstrap?

Który z wymienionych poniżej wzorców projektowych można zakwalifikować jako wzorzec strukturalny?