Pytanie 1

Które z poniższych stwierdzeń najlepiej charakteryzuje tablicę asocjacyjną?

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Które z poniższych stwierdzeń najlepiej charakteryzuje tablicę asocjacyjną?

W jakiej sytuacji kolekcja typu lista okaże się bardziej wydajna niż tablica?

Który z operatorów w języku C++ służy do pobierania adresu zmiennej?

Która z wymienionych kart graficznych oferuje lepszą wydajność w grach komputerowych?

Jakie znaczenie ma polimorfizm w programowaniu obiektowym?

Który komponent systemu komputerowego zajmuje się transferem danych pomiędzy procesorem a pamięcią RAM?

Który z poniższych przypadków stanowi test niefunkcjonalny?

Algorytmy, które są wykorzystywane do rozwiązywania problemów przybliżonych lub takich, które nie mogą być opisane za pomocą algorytmu dokładnego, na przykład w prognozowaniu pogody czy identyfikacji nowych wirusów komputerowych, to algorytmy.

Który z wymienionych poniżej przykładów stanowi system informacji przetwarzany przez system informatyczny?

Do form komunikacji werbalnej zalicza się

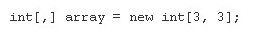

Jaką strukturę danych obrazuje zamieszczony kod w języku C#?

Liczba A4 w zapisie heksadecymalnym ma odpowiadający jej zapis binarny

Ile gigabajtów (GB) mieści się w 1 terabajcie (TB)?

Które z wymienionych sytuacji jest przykładem hermetyzacji w programowaniu obiektowym?

Którą funkcję w C++ można zastosować do dynamicznego przydzielania pamięci dla tablicy?

Podaj przykład incydentu w miejscu pracy?

Która z metod zarządzania projektami jest najbardziej odpowiednia, gdy w początkowej fazie projektu zakres nie jest w pełni określony, wymagania mogą zmieniać się podczas realizacji, a także mogą wystąpić nowe potrzeby?

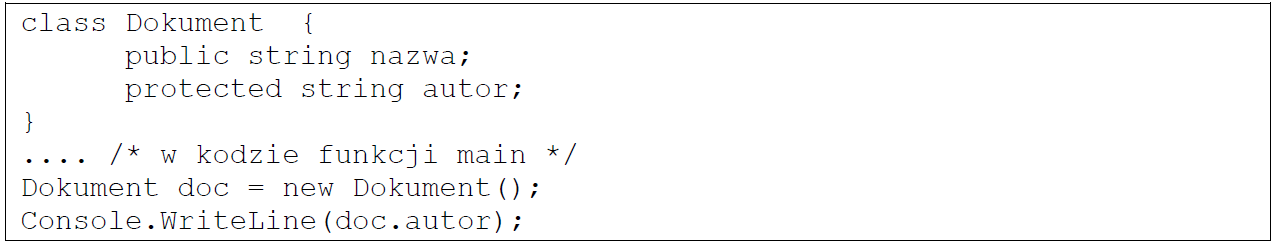

Jakie jest źródło błędu w podanym kodzie przez programistę?

Który z wymienionych przykładów ilustruje projektowanie interfejsu zgodnego z zasadami user experience (UX)?

Który z wymienionych objawów może sugerować nagłe zagrożenie dla zdrowia?

W jaki sposób można załadować tylko komponent z biblioteki React?

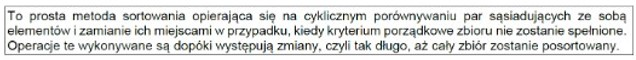

Dokumentacja, która została przedstawiona, dotyczy algorytmu sortowania

Który z wymienionych algorytmów najczęściej wykorzystuje rekurencję?

Złośliwe oprogramowanie stworzone w celu przyznania hakerom uprawnień administracyjnych do komputera ofiary bez jej świadomości, to

Który algorytm sortowania opiera się na metodzie "dziel i zwyciężaj"?

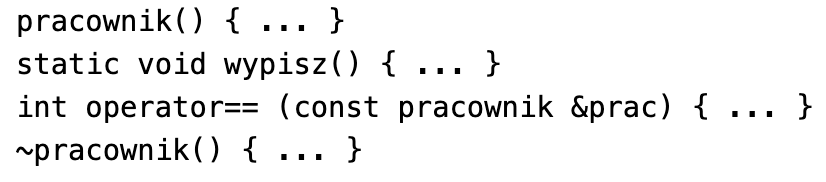

W obrębie klasy pracownik zdefiniowano przedstawione metody. Którą z nich można zgodnie z jej funkcją rozszerzyć o element diagnostyczny o treści: cout << "Obiekt został usunięty";

Jakie są różnice między procesem kompilacji a interpretacją kodu?

Które z poniżej wymienionych afirmacji najtrafniej charakteryzuje proces interpretacji kodu?

Który z poniższych przykładów ilustruje deklarację złożonego typu w języku C++?

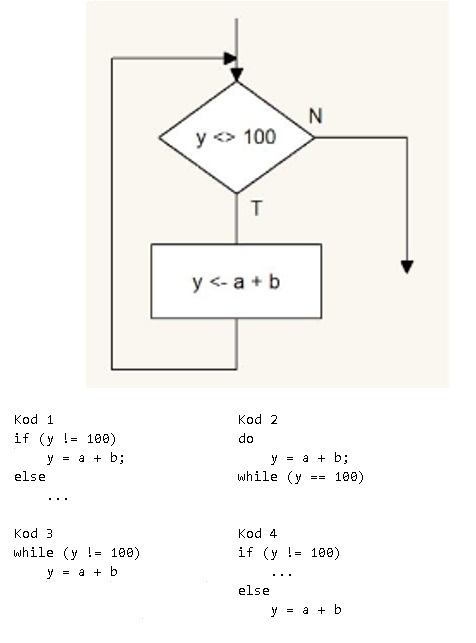

Który z poniższych kodów realizuje przedstawiony fragment algorytmu?

Jakie narzędzie służy do zarządzania wersjami?

Które z wymienionych działań, które są częścią procesu kreowania prostej galerii zdjęć w formie aplikacji mobilnej, powinno być realizowane przez zespół?

Zgodnie z informacjami zawartymi w ramce, wskaż, który z rysunków ilustruje element przypisany do klasy Badge określonej w bibliotece Bootstrap?

Który z wymienionych algorytmów jest algorytmem opartym na iteracji?

Jakie elementy powinny być ujęte w dokumentacji programu?

Wynik dodawania liczb binarnych 1101 i 1001 to

Jaki typ złośliwego oprogramowania funkcjonuje w tle, zbierając dane o wprowadzanych hasłach?

Jakie wartości jest w stanie przechować zmienna o typie logicznym?

Który z poniższych procesów jest wyłącznie związany z kompilowaniem kodu?

Co następuje, gdy błąd nie zostanie uchwycony przez blok catch?