Pytanie 1

Aby zdalnie i jednocześnie bezpiecznie zarządzać systemem Linux, należy zastosować protokół

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Aby zdalnie i jednocześnie bezpiecznie zarządzać systemem Linux, należy zastosować protokół

Który adres IP posiada maskę w postaci pełnej, zgodną z klasą adresu?

Redukcja liczby jedynek w masce pozwoli na zaadresowanie

Na ilustracji zaprezentowano układ

Podaj domyślny port używany do przesyłania poleceń w serwerze FTP

Który z komponentów NIE JEST zgodny z płytą główną MSI A320M Pro-VD-S socket AM4, 1x PCI-Ex16, 2x PCI-Ex1, 4x SATA III, 2x DDR4- max 32 GB, 1x D-SUB, 1x DVI-D, ATX?

Ile bitów zawiera adres MAC karty sieciowej?

Jak nazywa się interfejs wewnętrzny w komputerze?

System S.M.A.R.T jest stworzony do kontrolowania działania i identyfikacji usterek

Grupa, w której uprawnienia przypisane członkom mogą dotyczyć tylko tej samej domeny, co nadrzędna grupa lokalna domeny, to grupa

Podstawowym zadaniem mechanizmu Plug and Play jest

Technologia procesorów z serii Intel Core, wykorzystywana w układach i5, i7 oraz i9, umożliwiająca podniesienie częstotliwości w sytuacji, gdy komputer potrzebuje większej mocy obliczeniowej, to

Płyta główna z gniazdem G2 będzie kompatybilna z procesorem

Jaką wartość ma największa liczba 16-bitowa?

Jak nazywa się proces dodawania do danych z warstwy aplikacji informacji powiązanych z protokołami funkcjonującymi na różnych poziomach modelu sieciowego?

Aby naprawić uszkodzony sektor rozruchowy dysku w systemie Windows 7, należy użyć polecenia

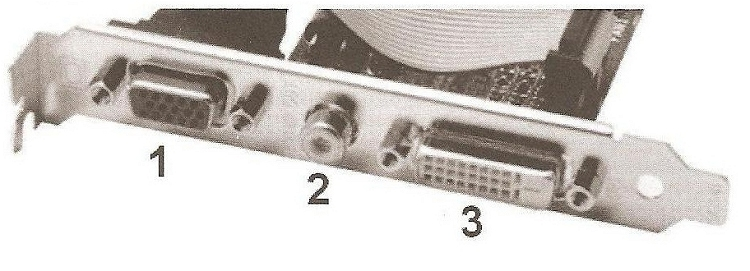

Na ilustracji pokazano porty karty graficznej. Które złącze jest cyfrowe?

Podczas testowania kabla sieciowego zakończonego wtykami RJ45 przy użyciu diodowego testera okablowania, diody LED zapalały się w odpowiedniej kolejności, z wyjątkiem diod oznaczonych numerami 2 i 3, które świeciły równocześnie na jednostce głównej testera, natomiast na jednostce zdalnej nie świeciły wcale. Jaka mogła być tego przyczyna?

Rozmiar pliku wynosi 2kB. Jaką wartość to reprezentuje?

Jaka liczba hostów może być zaadresowana w podsieci z adresem 192.168.10.0/25?

Jaki rodzaj licencji pozwala na swobodne modyfikacje, kopiowanie oraz rozpowszechnianie po dokonaniu dowolnej płatności na rzecz twórcy?

Która usługa pozwala na zdalne logowanie do komputerów, wykonywanie poleceń systemowych oraz zarządzanie siecią?

AES (ang. Advanced Encryption Standard) to?

Aby bezpiecznie połączyć się z firmowym serwerem przez Internet i mieć dostęp do zasobów firmy, należy wykorzystać odpowiednie oprogramowanie klienckie

Jakie oprogramowanie dostarcza najwięcej informacji diagnostycznych na temat procesora CPU?

Do pielęgnacji elementów łożyskowych oraz ślizgowych w urządzeniach peryferyjnych wykorzystuje się

Przyczyną niekontrolowanego wypełnienia przestrzeni na dysku może być

Protokół, który konwertuje nazwy domen na adresy IP, to

Transmisję danych bezprzewodowo realizuje interfejs

W komputerze połączonym z Internetem, w oprogramowaniu antywirusowym aktualizację bazy wirusów powinno się przeprowadzać minimum

Minimalna ilość pamięci RAM wymagana dla systemu operacyjnego Windows Server 2008 wynosi przynajmniej

Taśma drukująca stanowi kluczowy materiał eksploatacyjny w drukarce

Jaki typ macierzy dyskowych zapewnia tak zwany mirroring dysków?

Element trwale zamontowany, w którym znajduje się zakończenie okablowania strukturalnego poziomego dla abonenta, to

Menedżer urządzeń w systemie Windows umożliwia identyfikację

Aby zrealizować wymianę informacji między dwoma odmiennymi sieciami, konieczne jest użycie

Administrator dostrzegł, że w sieci LAN występuje wiele kolizji. Jakie urządzenie powinien zainstalować, aby podzielić sieć lokalną na mniejsze domeny kolizji?

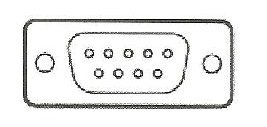

Na ilustracji przedstawiono złącze

Użytkownik drukarki samodzielnie i poprawnie napełnił pojemnik z tonerem. Po jego zamontowaniu drukarka nie podejmuje się próby drukowania. Co może być przyczyną tej usterki?

Aby zwiększyć lub zmniejszyć rozmiar ikony na pulpicie, należy obracać kółkiem myszy, trzymając jednocześnie wciśnięty klawisz