Pytanie 1

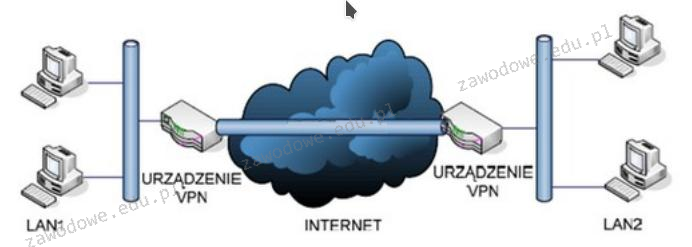

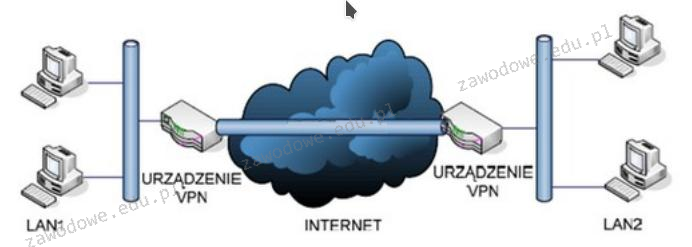

Schemat ilustruje zasadę funkcjonowania sieci VPN o nazwie

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Schemat ilustruje zasadę funkcjonowania sieci VPN o nazwie

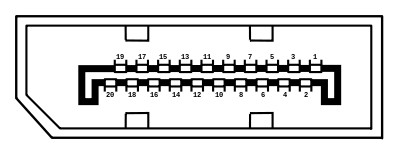

Jakie złącze na tylnym panelu komputera jest przedstawione przez podany symbol graficzny?

Aby zablokować oraz usunąć złośliwe oprogramowanie, takie jak exploity, robaki i trojany, konieczne jest zainstalowanie oprogramowania

Jeżeli szybkość pobierania danych z sieci wynosi 8 Mb/s, to w ciągu 6 s możliwe jest pobranie pliku o maksymalnej wielkości równej

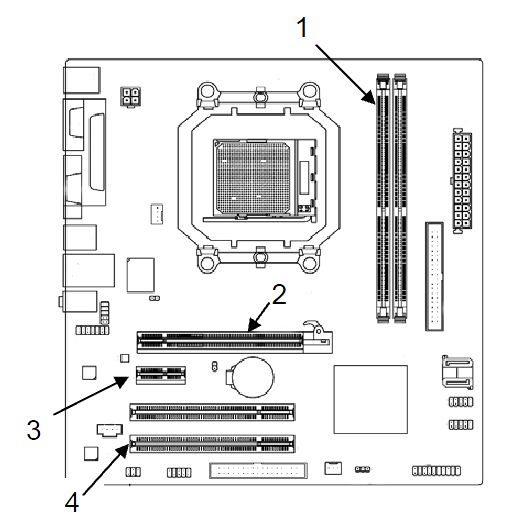

Na schemacie płyty głównej, gdzie można zamontować moduły pamięci RAM, gniazdo oznaczone cyfrą to

W strukturze sieciowej zaleca się umiejscowienie jednego punktu abonenckiego na powierzchni wynoszącej

Z jakiego typu pamięci korzysta dysk SSD?

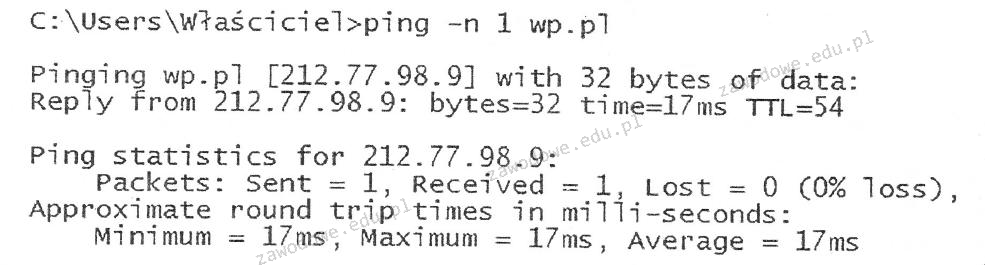

Z jaką informacją wiąże się parametr TTL po wykonaniu polecenia ping?

Liczba 10101110110(2) w systemie szesnastkowym przedstawia się jako

Bez uzyskania zgody właściciela praw autorskich do oprogramowania, jego legalny użytkownik, zgodnie z ustawą o prawie autorskim i prawach pokrewnych, co może uczynić?

Jakie polecenie w systemach Windows należy użyć, aby ustawić statyczny adres IP w konsoli poleceń?

W drukarce laserowej do utrwalenia wydruku na papierze stosuje się

Jakie jest tworzywo eksploatacyjne w drukarce laserowej?

W systemie Linux do obserwacji działania sieci, urządzeń sieciowych oraz serwerów można zastosować aplikację

Płyta główna serwerowa potrzebuje pamięci z rejestrem do prawidłowego funkcjonowania. Który z poniższych modułów pamięci będzie zgodny z tą płytą?

W terminalu systemu Windows, do zarządzania parametrami konta użytkownika komputera, takimi jak okres ważności hasła, minimalna długość hasła, czas blokady konta i inne, wykorzystywane jest polecenie

Jakie polecenie w systemie operacyjnym Linux służy do monitorowania komunikacji pakietów TCP/IP lub protokołów wysyłanych lub odbieranych w sieci komputerowej, do której podłączony jest komputer użytkownika?

Jak nazywa się kod kontrolny, który służy do wykrywania błędów oraz potwierdzania poprawności danych odbieranych przez stację końcową?

Aby przywrócić dane, które zostały usunięte dzięki kombinacji klawiszy Shift+Delete, trzeba

Jaką zmianę sygnału realizuje konwerter RAMDAC?

Na podstawie przedstawionego w tabeli standardu opisu pamięci PC-100 wskaż pamięć, która charakteryzuje się maksymalnym czasem dostępu wynoszącym 6 nanosekund oraz minimalnym opóźnieniem między sygnałami CAS i RAS równym 2 cyklom zegara?

| Specyfikacja wzoru: PC 100-abc-def jednolitego sposobu oznaczania pamięci. | ||

| a | CL (ang. CAS Latency) | minimalna liczba cykli sygnału taktującego, liczona podczas operacji odczytu, od momentu uaktywnienia sygnału CAS, do momentu pojawienia się danych na wyjściu modułu DIMM (wartość CL wynosi zwykle 2 lub 3); |

| b | tRCD (ang. RAS to CAS Delay) | minimalne opóźnienie pomiędzy sygnałami RAS i CAS, wyrażone w cyklach zegara systemowego; |

| c | tRP (ang. RAS Precharge) | czas wyrażony w cyklach zegara taktującego, określający minimalną pauzę pomiędzy kolejnymi komendami, wykonywanymi przez pamięć; |

| d | tAC | Maksymalny czas dostępu (wyrażony w nanosekundach); |

| e | SPD Rev | specyfikacja komend SPD (parametr może nie występować w oznaczeniach); |

| f | Parametr zapasowy | ma wartość 0; |

W której warstwie modelu ISO/OSI odbywa się segmentacja danych, komunikacja w trybie połączeniowym z użyciem protokołu TCP oraz komunikacja w trybie bezpołączeniowym z zastosowaniem UDP?

W wyniku realizacji podanego polecenia ping parametr TTL wskazuje na

Jakim adresem IPv6 charakteryzuje się autokonfiguracja łącza?

Jakie polecenie umożliwia wyświetlanie oraz modyfikację tabel translacji adresów IP do adresów fizycznych?

Jakie urządzenie stosuje technikę polegającą na wykrywaniu zmian w pojemności elektrycznej podczas manipulacji kursorem na monitorze?

Jakiego protokołu sieciowego używa się do określenia mechanizmów zarządzania urządzeniami w sieci?

Po zainstalowaniu aplikacji VNC, używanej do obserwacji pulpitu konkretnego komputera, oprócz numeru portu należy wskazać jego

Jakie narzędzie służy do połączenia pigtaila z włóknami światłowodowymi?

Na komputerze klienckim z systemem Windows XP plik "hosts" to plik tekstowy, który wykorzystywany jest do przypisywania

W przypadku dysku twardego, w jakiej jednostce wyrażana jest wartość współczynnika MTBF (Mean Time Between Failure)?

W dokumentacji powykonawczej dotyczącej fizycznej i logicznej struktury sieci lokalnej powinien znajdować się

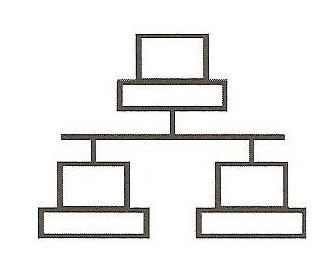

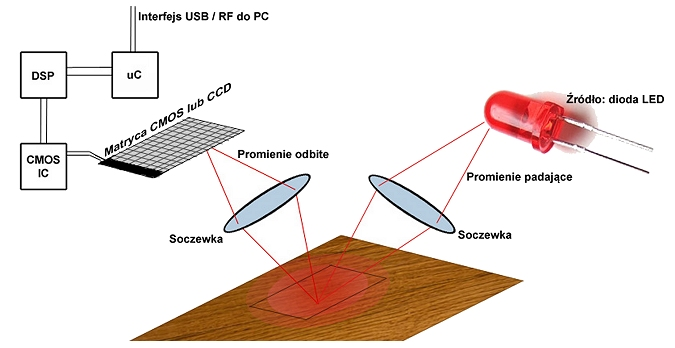

Zaprezentowany diagram ilustruje zasadę funkcjonowania

Aby skaner działał prawidłowo, co należy zrobić?

Pozyskiwanie materiałów z odpadów w celu ich ponownego użycia to

Aby zabezpieczyć komputery w lokalnej sieci przed nieautoryzowanym dostępem oraz atakami typu DoS, konieczne jest zainstalowanie i skonfigurowanie

Który procesor będzie działał z płytą główną o zaprezentowanej specyfikacji?

Najskuteczniejszym zabezpieczeniem sieci bezprzewodowej jest

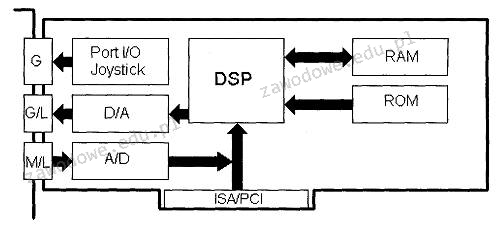

Element funkcjonalny opisany jako DSP w załączonym diagramie blokowym to

Na ilustracji ukazano port