Pytanie 1

Lokalny komputer dysponuje adresem 192.168.0.5. Po otwarciu strony internetowej z tego urządzenia, która identyfikuje adresy w sieci, uzyskano informację, że adresem komputera jest 195.182.130.24. Co to oznacza?

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

Lokalny komputer dysponuje adresem 192.168.0.5. Po otwarciu strony internetowej z tego urządzenia, która identyfikuje adresy w sieci, uzyskano informację, że adresem komputera jest 195.182.130.24. Co to oznacza?

W systemie Windows 7 aby skopiować folder c:\test wraz z jego podfolderami na dysk zewnętrzny f:\, należy zastosować polecenie

Czym dokonuje się przekształcenia kodu źródłowego w program do wykonania?

Standard WIFI 802.11 b/g używa pasma

Podstawowym zadaniem mechanizmu Plug and Play jest

Które z podanych poleceń w systemie Windows XP umożliwia sprawdzenie aktualnej konfiguracji adresu IP systemu Windows?

Który z dynamicznych protokołów rutingu został stworzony jako protokół bramy zewnętrznej do łączenia różnych dostawców usług internetowych?

Jakie polecenie należy zastosować, aby zamontować pierwszą partycję logiczną dysku primary slave w systemie Linux?

Jakie narzędzie służy do delikatnego wygięcia blachy obudowy komputera i przykręcenia śruby montażowej w trudno dostępnych miejscach?

Jakie materiały eksploatacyjne wykorzystuje się w rzutniku multimedialnym?

Jaka jest maksymalna liczba komputerów, które mogą być zaadresowane w podsieci z adresem 192.168.1.0/25?

Sieci lokalne o architekturze klient-serwer cechują się tym, że

Na ilustracji przedstawiony jest tylny panel jednostki komputerowej. Jakie jest nazewnictwo dla złącza oznaczonego strzałką?

W sekcji zasilania monitora LCD, powiększone kondensatory elektrolityczne mogą prowadzić do uszkodzenia

Aby zapobiec uszkodzeniom układów scalonych przy serwisie sprzętu komputerowego, należy korzystać z

Główną czynnością serwisową w drukarce igłowej jest zmiana pojemnika

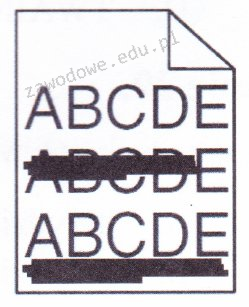

Co może być przyczyną problemów z wydrukiem z drukarki laserowej przedstawionych na ilustracji?

Który z poniższych interfejsów komputerowych stosuje transmisję równoległą do przesyłania danych?

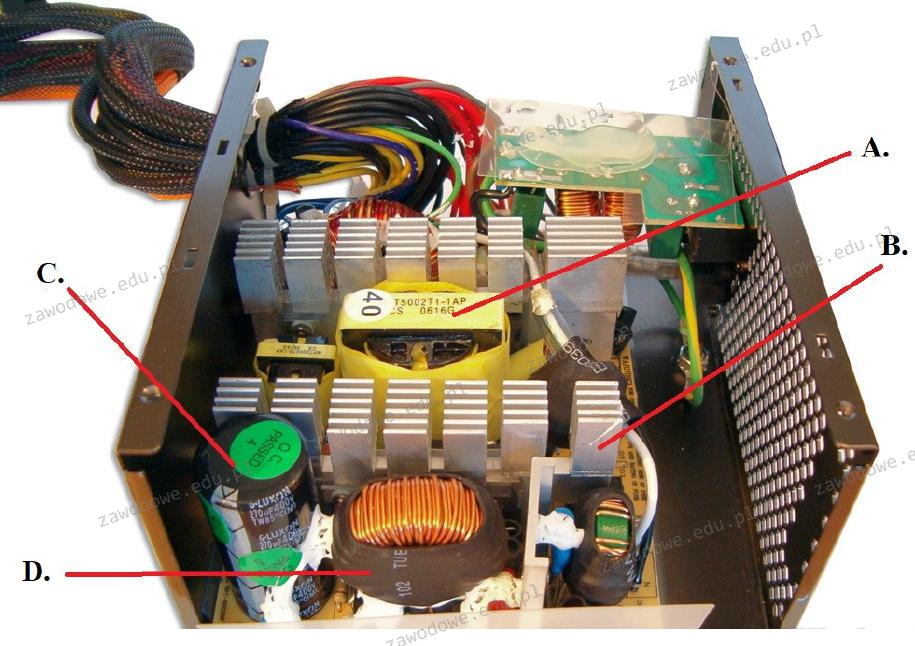

W przedstawionym zasilaczu transformator impulsowy oznaczono symbolami

Aby określić rozmiar wolnej oraz zajętej pamięci RAM w systemie Linux, można skorzystać z polecenia

Jakie jest ciało odpowiedzialne za publikację dokumentów RFC (Request For Comments), które określają zasady rozwoju Internetu?

Licencja CAL (Client Access License) uprawnia użytkownika do

Jak nazywa się serwer Windows, na którym zainstalowano usługę Active Directory?

Aby serwerowa płyta główna mogła działać poprawnie, potrzebuje pamięci z rejestrem. Który z poniższych modułów pamięci będzie z nią zgodny?

Dwie stacje robocze w tej samej sieci nie są w stanie się skomunikować. Która z poniższych okoliczności może być przyczyną opisanego problemu?

Który z poniższych protokołów reprezentuje protokół warstwy aplikacji w modelu ISO/OSI?

Symbol przedstawiony na ilustracji wskazuje na produkt

Aby zweryfikować poprawność przebiegów oraz wartości napięć w układzie urządzenia elektronicznego, można zastosować

Do interfejsów pracujących równolegle należy interfejs

Termin określający zdolność do rozbudowy sieci to

Jaki jest pełny adres do logowania na serwer FTP o nazwie ftp.nazwa.pl?

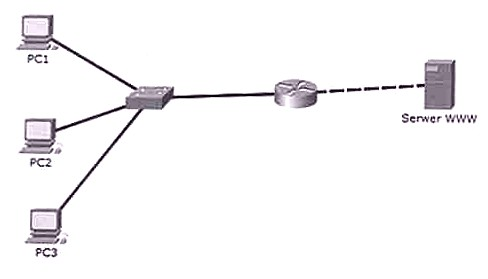

Użytkownicy w sieci lokalnej mogą się komunikować między sobą, lecz nie mają dostępu do serwera WWW. Wynik polecenia ping z komputerów bramy jest pozytywny. Który komponent sieci NIE MOŻE być powodem problemu?

Jak nazywa się serwer Windows, na którym zainstalowano usługę Active Directory?

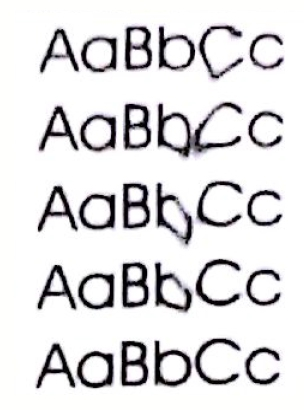

Najbardziej prawdopodobnym powodem niskiej jakości druku z drukarki laserowej, objawiającym się widocznym rozmazywaniem tonera, jest

Jaki typ zabezpieczeń w sieciach WiFi oferuje najwyższy poziom ochrony?

Jaka liczba hostów może być podłączona w sieci o adresie 192.168.1.128/29?

Skaner, który został przedstawiony, należy podłączyć do komputera za pomocą złącza

Aby zabezpieczyć system przed atakami z sieci nazywanymi phishingiem, nie powinno się

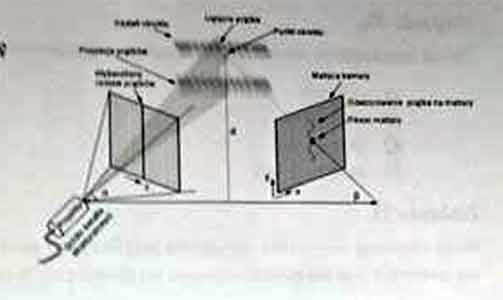

Zamieszczony poniżej diagram ilustruje zasadę działania skanera

Ile sieci obejmują komputery z adresami IP i maskami sieci podanymi w tabeli?

| Adres IPv4 | Maska |

|---|---|

| 10.120.16.10 | 255.255.0.0 |

| 10.120.18.16 | 255.255.0.0 |

| 10.110.16.18 | 255.255.255.0 |

| 10.110.16.14 | 255.255.255.0 |

| 10.130.16.12 | 255.255.255.0 |