Pytanie 1

Jednym z rodzajów testów jednostkowych jest badanie ścieżek, które polega na

Wynik: 6/40 punktów (15,0%)

Wymagane minimum: 20 punktów (50%)

Jednym z rodzajów testów jednostkowych jest badanie ścieżek, które polega na

W języku JavaScript, aby w jednym poleceniu zweryfikować, czy dany ciąg tekstowy zawiera inny ciąg, można zastosować metodę

Jakie uprawnienia posiada użytkownik jan po wykonaniu poniższych poleceń na bazie danych? ```GRANT ALL PRIVILEGES ON klienci TO jan;``` ```REVOKE SELECT, INSERT, UPDATE, DELETE ON klienci FROM jan;```

W aplikacji PHP do bazy danych została wysłana kwerenda SELECT przy pomocy funkcji mysqli_query. Jaką funkcję powinien wykorzystać użytkownik, aby ustalić, ile rekordów zostało zwróconych przez zapytanie?

W formularzu dokumentu PHP znajduje się pole . Po wpisaniu przez użytkownika ciągu „Janek”, aby dodać wartość tego pola do bazy danych, w tablicy $_POST będzie obecny element

Wskaż zapis stylu CSS, który formatuje punktor listy numerowanej na wielkie cyfry rzymskie oraz listy punktowanej na kwadraty?

W zakresie ochrony serwera bazy danych przed atakami hakerównie wlicza się

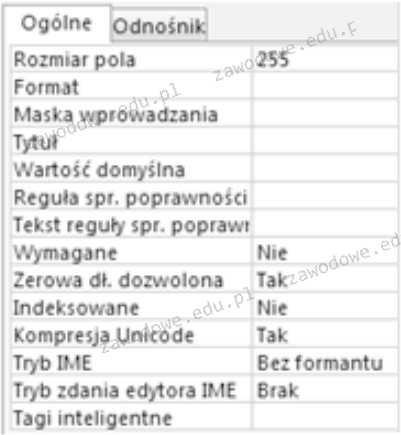

Jaką właściwość pola w tabeli powinno się ustawić, aby akceptowało ono wyłącznie dane liczbowe?

Zasada działania algorytmów zachłannych polega na

Aby uruchomić skrypt JavaScript, potrzebne jest oprogramowanie

Jakie będzie wynikowe wyjście po uruchomieniu tego skryptu PHP?

| <?php $kolory = array("czarny", "zielony", "niebieski", "biały"); rsort($kolory); $ile = count($kolory); for($x = 0; $x < $ile; $x++) { echo $kolory[$x].", "; } ?> |

Zarządzanie procesem przekształcania kodu źródłowego stworzonego przez programistę na kod maszynowy, który jest zrozumiały dla komputera, nosi nazwę

W jaki sposób realizacja umieszczonej w ramce kwerendy SQL wpłynie na tabelę pracownicy?

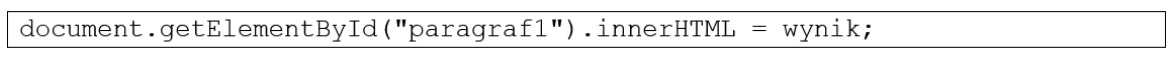

W jakim języku została napisana podana linia kodu

Wykonanie następującego polecenia PHP umożliwia:

| $zapytanie = mysqli_query($db, "UPDATE ..."); |

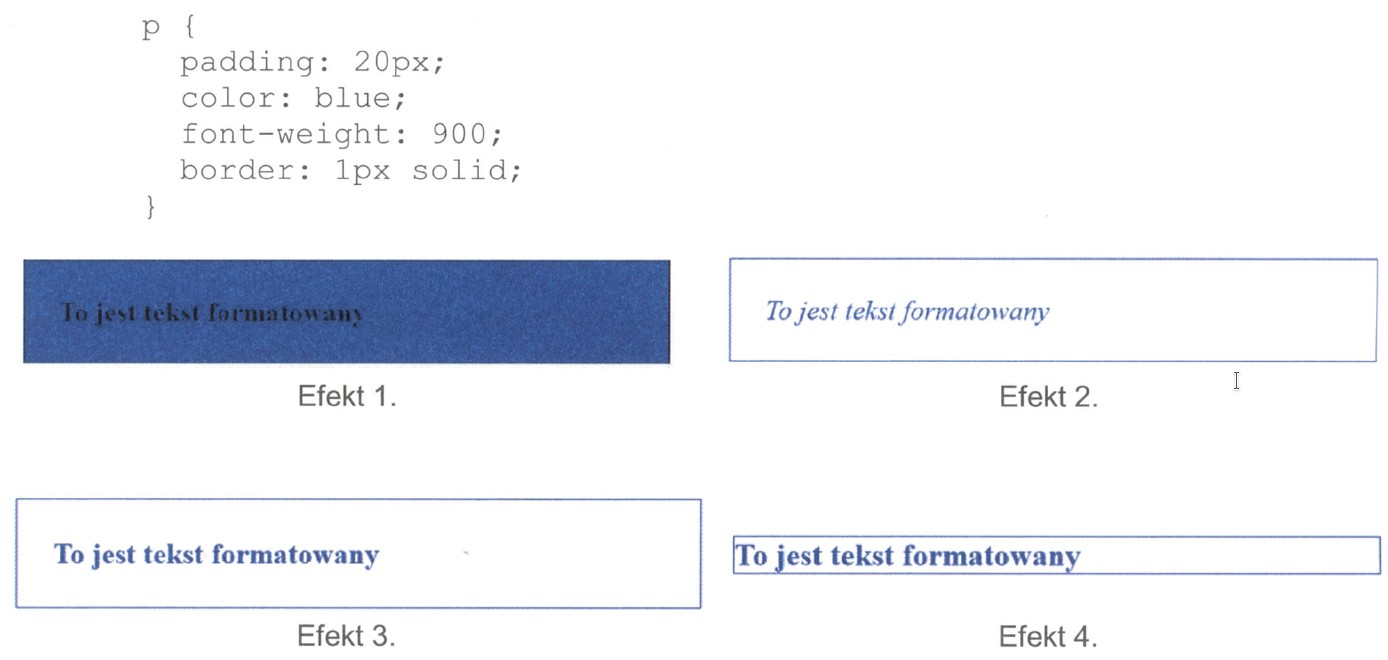

Który z akapitów został sformatowany według podanego stylu, przy założeniu, że pozostałe właściwości akapitu mają wartości domyślne?

Wskaź komentarz, który zajmuje wiele linii, w języku PHP?

Czego nie należy brać pod uwagę przy zabezpieczaniu serwera bazy danych przed atakami hakerskimi?

W języku JavaScript, aby uzyskać podciąg tekstu pomiędzy wskazanymi indeksami, należy skorzystać z metody

Aby zmienić strukturę tabeli w bazie danych MySQL, należy użyć komendy

Zamieszczony kod HTML formularza zostanie wyświetlony przez przeglądarkę w sposób:

| <form> stanowisko: <input type="text"><br> obowiązki: <br> <input type="checkbox" name="obowiazek1" value="1" disabled checked>sporządzanie dokumentacji<br> <input type="checkbox" name="obowiazek2" value="2" checked>pisanie kodu<br> <input type="checkbox" name="obowiazek3" value="3">testy oprogramowania<br> </form> |

A.

B.

C.

D.

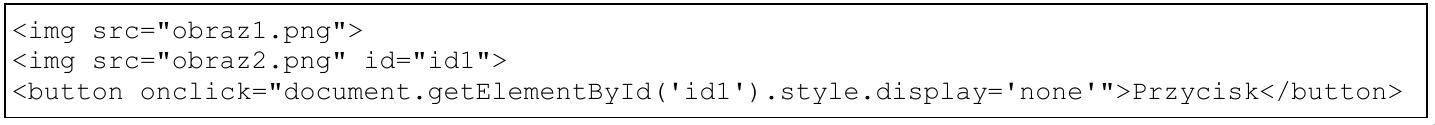

Podany fragment dokumentu HTML zawierający kod JavaScript sprawi, że po naciśnięciu przycisku

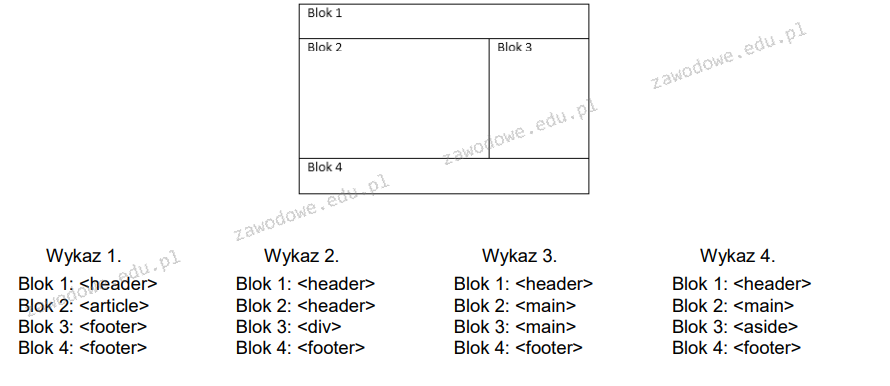

Który zbiór znaczników, określających projekt strony internetowej w sposób semantyczny, jest zgodny z normą HTML 5?