Pytanie 1

W systemie Windows Server narzędzie, które pozwala na zarządzanie zasadami grupowymi, to

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

W systemie Windows Server narzędzie, które pozwala na zarządzanie zasadami grupowymi, to

Administrator systemu Linux wyświetlił zawartość katalogu /home/szkoła w terminalu, uzyskując następujący rezultat -rwx –x r-x 1 admin admin 25 04-09 15:17 szkola.txt. Następnie wydał polecenie ```chmod ug=rw szkola.txt | Is``` Jaki będzie rezultat tego działania, pokazany w oknie terminala?

Wskaż błędny sposób podziału dysku MBR na partycje?

Jaką funkcję pełni serwer ISA w systemie Windows?

Jakie polecenie w systemie Linux umożliwia wyświetlenie identyfikatora użytkownika?

Jak należy rozmieszczać gniazda komputerowe RJ45 w odniesieniu do przestrzeni biurowej zgodnie z normą PN-EN 50174?

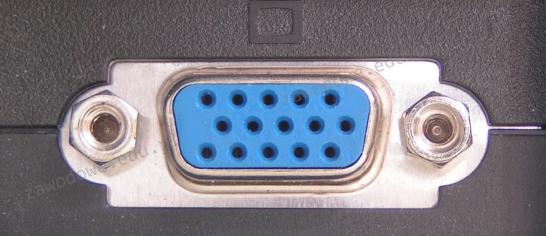

Złącze widoczne na ilustracji służy do podłączenia

Jaki parametr powinien być użyty do wywołania komendy netstat, aby pokazać statystykę interfejsu sieciowego (ilość wysłanych oraz odebranych bajtów i pakietów)?

Ile sieci obejmują adresy IPv4 pokazane w tabeli?

| Adres IPv4 | Maska sieci |

|---|---|

| 10.10.10.10 | 255.255.0.0 |

| 10.10.20.10 | 255.255.0.0 |

| 10.10.20.20 | 255.255.0.0 |

| 10.10.30.30 | 255.255.0.0 |

| 10.20.10.10 | 255.255.0.0 |

| 10.20.20.10 | 255.255.0.0 |

| 10.20.20.30 | 255.255.0.0 |

AC-72-89-17-6E-B2 to adres MAC karty sieciowej zapisany w formacie

ACPI to interfejs, który pozwala na

Aby podłączyć kabel w module Keystone, jakie narzędzie należy zastosować?

Dane dotyczące kont użytkowników w systemie LINUX są zapisane w pliku

Jaki jest maksymalny transfer danych napędu CD przy prędkości x42?

Jak określamy atak na sieć komputerową, który polega na łapaniu pakietów przesyłanych w sieci?

Technologia, która umożliwia szerokopasmowy dostęp do Internetu z różnymi prędkościami pobierania i wysyłania danych, to

Czym zajmuje się usługa DNS?

Jednym z rezultatów wykonania poniższego polecenia jest ```sudo passwd -n 1 -x 5 test```

W norma PN-EN 50174 brak jest wskazówek odnoszących się do

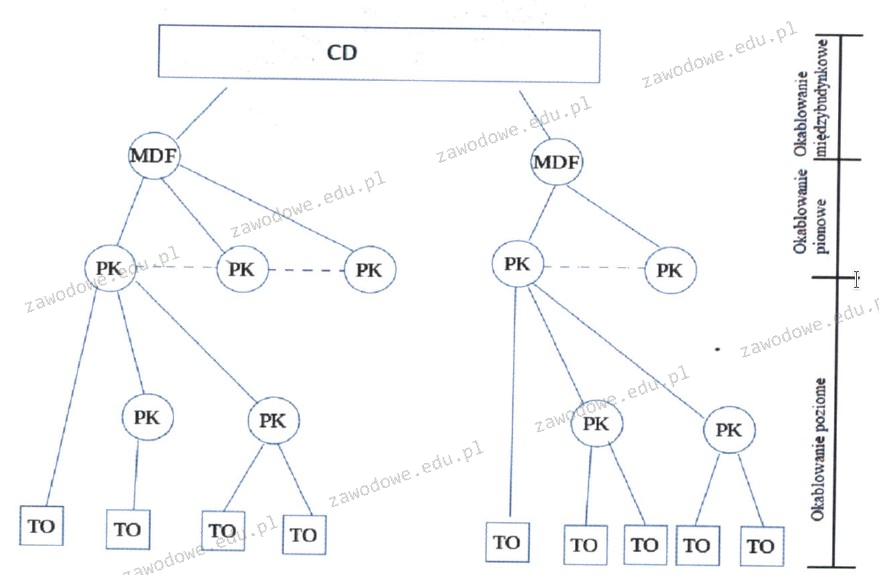

Na zaprezentowanym schemacie logicznym sieci przedstawiono

Protokołem umożliwiającym bezpołączeniowe przesyłanie datagramów jest

Mysz bezprzewodowa jest podłączona do komputera, jednak kursor nie porusza się gładko i „skacze” po ekranie. Możliwą przyczyną problemu z urządzeniem może być

Jak nazywa się serwer Windows, na którym zainstalowano usługę Active Directory?

Aplikacja komputerowa, która umożliwia zarządzanie plikami oraz folderami, to:

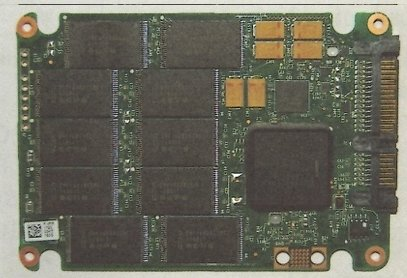

Element systemu komputerowego przedstawiony na ilustracji to

Wykonanie polecenia tar -xf dane.tar w systemie Linux spowoduje

Obniżenie ilości jedynek w masce pozwala na zaadresowanie

Który z poniższych zapisów stanowi właściwy adres w wersji IPv6?

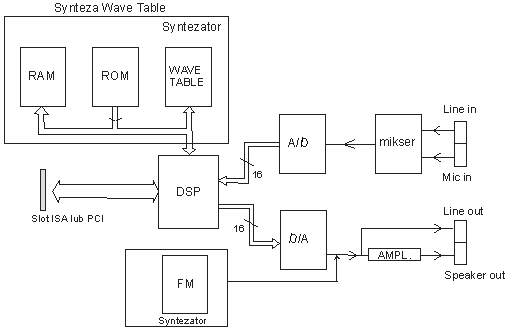

Który z elementów przedstawionych na diagramie karty dźwiękowej na rysunku jest odpowiedzialny za cyfrowe przetwarzanie sygnałów?

Jakim materiałem eksploatacyjnym dysponuje ploter solwentowy?

Czym jest dziedziczenie uprawnień?

Po przeprowadzeniu eksportu klucza HKCR zostanie utworzona kopia rejestru, zawierająca dane dotyczące konfiguracji

W metodzie dostępu do medium CSMA/CD (Carrier Sense Multiple Access with Collision Detection) stacja planująca rozpoczęcie transmisji sprawdza, czy w sieci ma miejsce ruch, a następnie

Jakie urządzenie stosuje się do pomiaru rezystancji?

Komputer uzyskuje dostęp do Internetu za pośrednictwem sieci lokalnej. Gdy użytkownik wpisuje w przeglądarkę internetową adres www.wp.pl, nie może otworzyć strony WWW, natomiast podanie adresu IP, przykładowo 212.77.100.101, umożliwia otwarcie tej strony. Jakie mogą być tego powody?

Wykonanie polecenia net localgroup w systemie Windows skutkuje

Jak najlepiej chronić zgromadzone dane przed ich odczytem w przypadku kradzieży komputera?

Jakie znaczenie ma parametr NVP (Nominal Velocity of Propagation) podczas pomiarów okablowania strukturalnego?

W złączu zasilania SATA uszkodzeniu uległ żółty kabel. Jakie to ma konsekwencje dla napięcia, które nie jest przesyłane?

W dwóch sąsiadujących pomieszczeniach w pewnej firmie występują bardzo silne zakłócenia elektromagnetyczne. Aby osiągnąć jak największą przepustowość podczas działania istniejącej sieci LAN, jakie medium transmisyjne powinno zostać użyte?