Pytanie 1

Konwencja zapisu ścieżki do udziału sieciowego zgodna z UNC (Universal Naming Convention) ma postać

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Konwencja zapisu ścieżki do udziału sieciowego zgodna z UNC (Universal Naming Convention) ma postać

Zużyty sprzęt elektryczny lub elektroniczny, na którym znajduje się symbol zobrazowany na ilustracji, powinien być

W systemie Linux do obserwacji działania sieci, urządzeń sieciowych oraz serwerów można zastosować aplikację

Jaka jest maska dla adresu IP 192.168.1.10/8?

Serwer, który pozwala na udostępnianie usług drukowania oraz plików z systemu Linux dla stacji roboczych Windows, OS X i Linux, to

Aby przyznać użytkownikowi w systemie Windows możliwość zmiany czasu systemowego, należy skorzystać z narzędzia

Proces, który uniemożliwia całkowicie odzyskanie danych z dysku twardego, to

Najwyższą prędkość transmisji danych w sieciach bezprzewodowych zapewnia standard

Shareware to typ licencji, który opiera się na

Złącze zasilacza ATX12V jest przeznaczone do zasilania

W dwóch sąsiadujących pomieszczeniach pewnej firmy występują znaczne zakłócenia elektromagnetyczne. Aby zapewnić maksymalną przepustowość w istniejącej sieci LAN, jakie medium transmisyjne powinno być użyte?

Kod BREAK interpretowany przez system elektroniczny klawiatury wskazuje na

Informacje ogólne dotyczące zdarzeń systemowych w systemie Linux są zapisywane w

W komputerowych stacjach roboczych zainstalowane są karty sieciowe Ethernet 10/100/1000 z interfejsem RJ45. Jakie medium transmisyjne powinno być zastosowane do budowy sieci komputerowej, aby osiągnąć maksymalną przepustowość?

Wskaż sygnał informujący o błędzie karty graficznej w komputerze z BIOS POST od firmy AWARD?

NIEWŁAŚCIWE podłączenie taśmy sygnałowej do napędu dyskietek skutkuje

Ustalenie adresów fizycznych MAC na podstawie adresów logicznych IP jest efektem działania protokołu

Jakie oprogramowanie jest wykorzystywane do kontrolowania stanu dysków twardych?

Jakie narzędzie w systemie Windows pozwala na kontrolowanie stanu sprzętu, aktualizowanie sterowników oraz rozwiązywanie problemów z urządzeniami?

Który z protokołów służy do synchronizacji czasu?

Aby poprawić wydajność procesora serii Intel za pomocą 'podkręcania' (ang. overclocking), należy użyć procesora oznaczonego

Standard zwany IEEE 802.11, używany w lokalnych sieciach komputerowych, określa typ sieci:

Jakie znaczenie mają zwory na dyskach z interfejsem IDE?

Brak odpowiedzi na to pytanie.

Jak brzmi nazwa klucza rejestru w systemie Windows, gdzie zapisane są relacje między typami plików a programami je obsługującymi?

Brak odpowiedzi na to pytanie.

W czterech różnych sklepach dostępny jest ten sam komputer w odmiennych cenach. Gdzie można go kupić najtaniej?

| Sklep | Cena netto | Podatek | Informacje dodatkowe |

|---|---|---|---|

| A. | 1500 zł | 23% | Rabat 5% |

| B. | 1600 zł | 23% | Rabat 15% |

| C. | 1650 zł | 23% | Rabat 20% |

| D. | 1800 zł | 23% | Rabat 25 % |

Brak odpowiedzi na to pytanie.

Jakie urządzenie umożliwia testowanie strukturalnego okablowania światłowodowego?

Brak odpowiedzi na to pytanie.

Płyta główna serwerowa potrzebuje pamięci z rejestrem do prawidłowego funkcjonowania. Który z poniższych modułów pamięci będzie zgodny z tą płytą?

Brak odpowiedzi na to pytanie.

Zjawisko, w którym pliki przechowywane na dysku twardym są zapisywane w klastrach, które nie sąsiadują ze sobą, określane jest mianem

Brak odpowiedzi na to pytanie.

W celu zapewnienia jakości usługi QoS, w przełącznikach warstwy dostępu stosuje się mechanizm

Brak odpowiedzi na to pytanie.

Adres IP 192.168.2.0/24 podzielono na cztery różne podsieci. Jaką maskę mają te nowe podsieci?

Brak odpowiedzi na to pytanie.

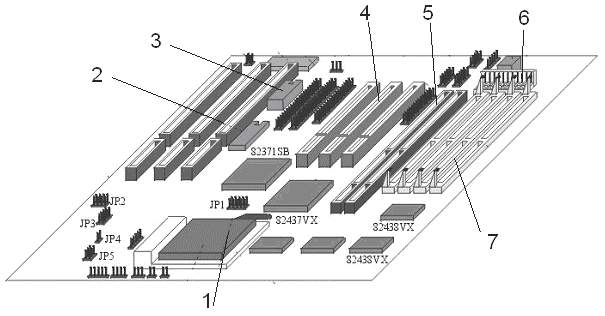

Na schemacie przedstawionej płyty głównej zasilanie powinno być podłączone do gniazda oznaczonego numerem

Brak odpowiedzi na to pytanie.

Na podstawie jakiego adresu przełącznik podejmuje decyzję o przesyłaniu ramek?

Brak odpowiedzi na to pytanie.

Aby wymienić uszkodzony moduł pamięci RAM, najpierw trzeba

Brak odpowiedzi na to pytanie.

Aby zrealizować usługę zdalnego uruchamiania systemów operacyjnych na komputerach stacjonarnych, należy w Windows Server zainstalować rolę

Brak odpowiedzi na to pytanie.

Na płycie głównej uszkodzona została zintegrowana karta sieciowa. Komputer nie ma zainstalowanego dysku twardego ani żadnych innych napędów, takich jak stacja dysków czy CD-ROM. Klient informuje, że w firmowej sieci komputery nie mają napędów, a wszystko "czyta" się z serwera. W celu przywrócenia utraconej funkcji należy zainstalować

Brak odpowiedzi na to pytanie.

Atak DDoS (z ang. Distributed Denial of Service) na serwer może spowodować

Brak odpowiedzi na to pytanie.

Jakim akronimem oznacza się przenikanie bliskie skrętki teleinformatycznej?

Brak odpowiedzi na to pytanie.

Wartość liczby dziesiętnej 128(d) w systemie heksadecymalnym wyniesie

Brak odpowiedzi na to pytanie.

W instalacjach kablowych z wykorzystaniem skrętki UTP kat. 6, jakie gniazda sieciowe powinny być stosowane?

Brak odpowiedzi na to pytanie.

Aby osiągnąć przepustowość wynoszącą 4 GB/s w obie strony, konieczne jest zainstalowanie w komputerze karty graficznej korzystającej z interfejsu

Brak odpowiedzi na to pytanie.