Pytanie 1

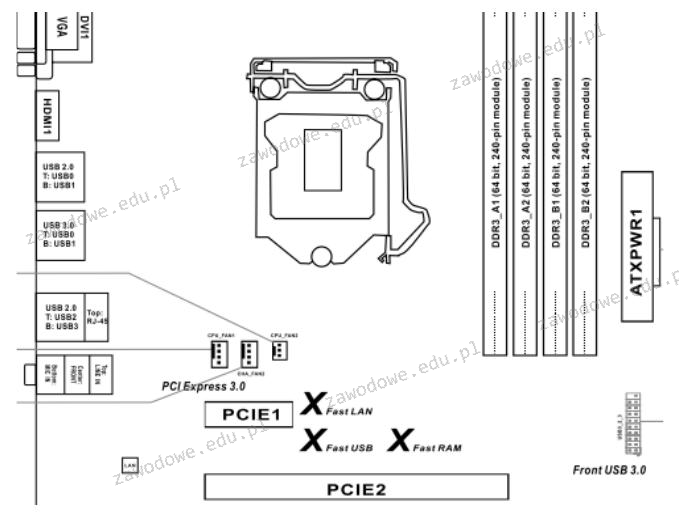

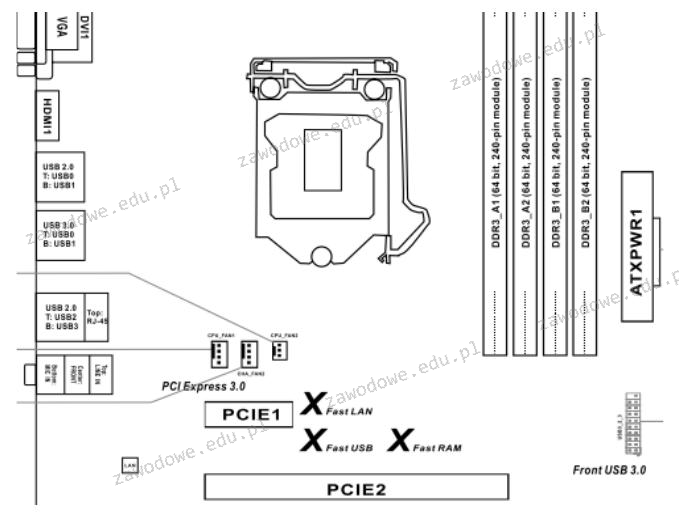

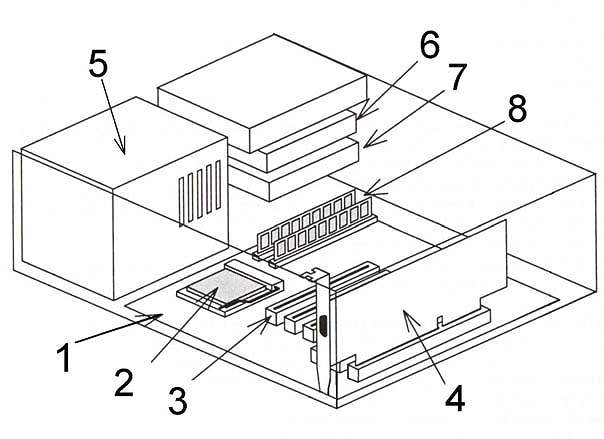

Na wskazanej płycie głównej możliwe jest zainstalowanie procesora w obudowie typu

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Na wskazanej płycie głównej możliwe jest zainstalowanie procesora w obudowie typu

Która z poniższych form zapisu liczby 77(8) jest nieprawidłowa?

System limitów dyskowych, umożliwiający kontrolowanie wykorzystania zasobów dyskowych przez użytkowników, nazywany jest

W jakim gnieździe powinien być umieszczony procesor INTEL CORE i3-4350- 3.60 GHz, x2/4, 4MB, 54W, HD 4600, BOX, s-1150?

Licencja na Office 365 PL Personal (na 1 stanowisko, subskrypcja na 1 rok) ESD jest przypisana do

Transmisja danych typu półduplex to transmisja

Komunikat tekstowy BIOS POST od firmy Award o treści "Display switch is set incorrectly" sugeruje

W systemie Linux uruchomiono skrypt z czterema argumentami. Jak można uzyskać dostęp do listy wszystkich wartości w skrypcie?

Jakie jednostki stosuje się do wyrażania przesłuchu zbliżonego NEXT?

Usługa, umożliwiająca zdalną pracę na komputerze z systemem Windows z innego komputera z systemem Windows, który jest połączony z tą samą siecią lub z Internetem, to

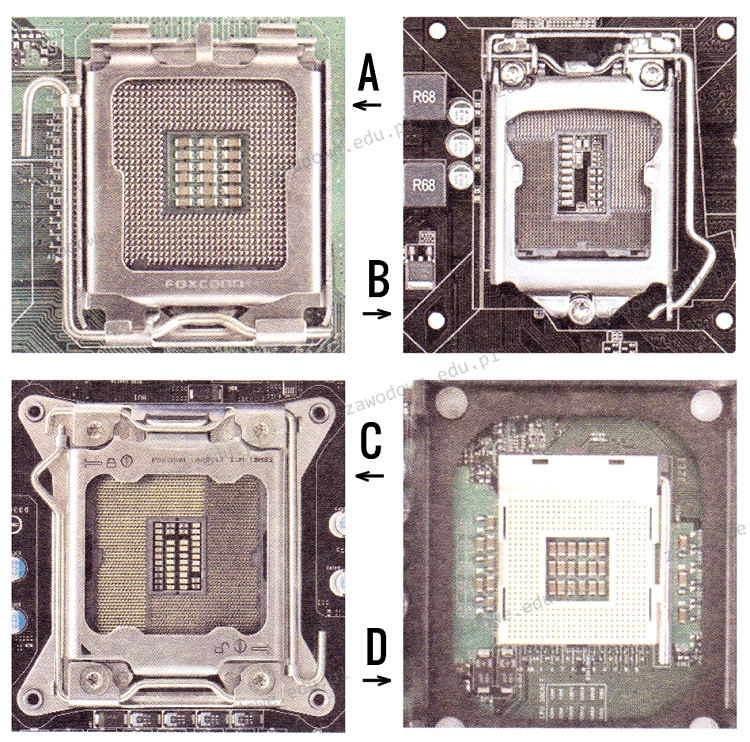

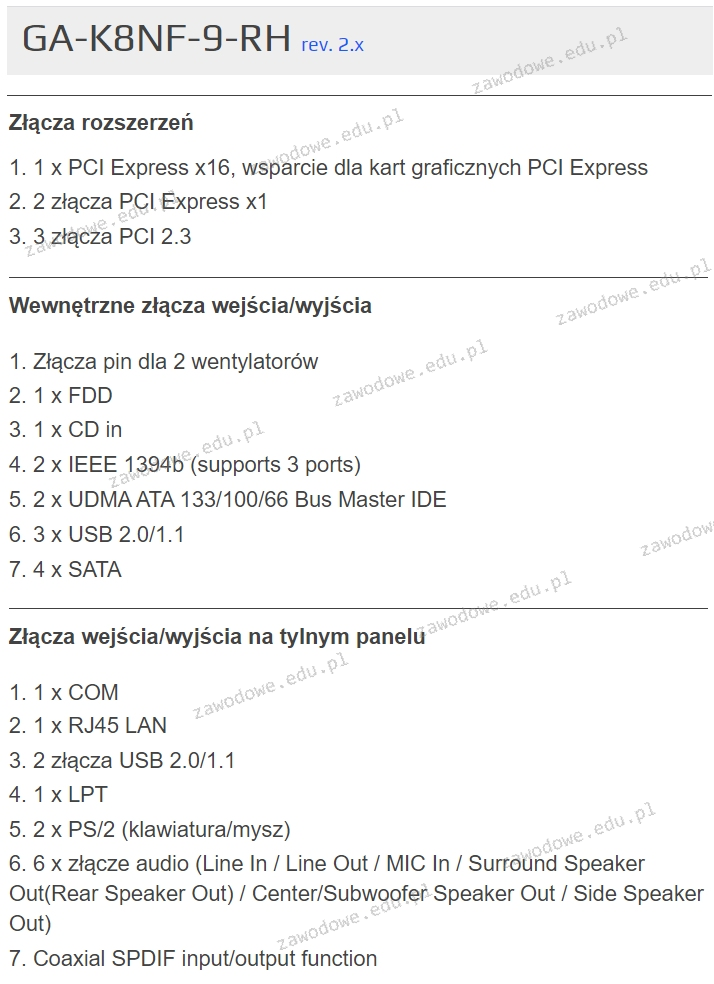

Na ilustracji ukazano fragment dokumentacji technicznej płyty głównej GA-K8NF-9-RH rev. 2.x. Z informacji wynika, że maksymalna liczba kart rozszerzeń, które można zainstalować (pomijając złącza USB), wynosi

System S.M.A.R.T. jest wykorzystywany do nadzorowania działania oraz identyfikacji usterek

Program fsck jest stosowany w systemie Linux do

W tabeli przedstawiono dane katalogowe procesora AMD Athlon 1333 Model 4 Thunderbird. Jaka jest częstotliwość przesyłania danych między rejestrami?

| General information | |

|---|---|

| Type | CPU / Microprocessor |

| Market segment | Desktop |

| Family | AMD Athlon |

| CPU part number | A1333AMS3C |

| Stepping codes | AYHJA AYHJAR |

| Frequency (MHz) | 1333 |

| Bus speed (MHz) | 266 |

| Clock multiplier | 10 |

| Gniazdo | Socket A (Socket 462) |

| Notes on AMD A1333AMS3C | |

| ○ Actual bus frequency is 133 MHz. Because the processor uses Double Data Rate bus the effective bus speed is 266 MHz. | |

Który z standardów korzysta z częstotliwości 5 GHz?

Jakim protokołem komunikacyjnym w warstwie transportowej, który zapewnia niezawodność przesyłania pakietów, jest protokół

Aby chronić systemy sieciowe przed zewnętrznymi atakami, należy zastosować

Aby uzyskać wyświetlenie podanych informacji o systemie Linux w terminalu, należy skorzystać z komendy

Który z poniższych zapisów stanowi właściwy adres w wersji IPv6?

Użytkownik systemu Linux, który pragnie usunąć konto innego użytkownika wraz z jego katalogiem domowym, powinien wykonać polecenie

Jakim portem domyślnie odbywa się przesyłanie poleceń (command) serwera FTP?

Na załączonym rysunku przedstawiono

Administrator systemu Linux wykonał listę zawartości folderu /home/szkola w terminalu, uzyskując następujący wynik -rwx -x r-x 1 admin admin 25 04-09 15:17 szkola.txt. Następnie wpisał polecenie: ```chmod ug=rw szkola.txt | ls -l``` Jaki rezultat jego działania zostanie pokazany w terminalu?

Główną metodą ochrony sieci komputerowej przed zagrożeniem z zewnątrz jest zastosowanie

Aby uzyskać listę procesów aktualnie działających w systemie Linux, należy użyć polecenia

Jakie polecenie należy zastosować w konsoli odzyskiwania systemu Windows, aby poprawić błędne zapisy w pliku boot.ini?

Która z możliwości konfiguracji ustawień dla użytkownika z ograniczonymi uprawnieniami w systemie Windows jest oferowana przez przystawkę secpol?

Jakie cyfry należy wprowadzić na klawiaturze telefonu podłączonego do bramki VoIP po wcześniejszym wpisaniu *** aby ustalić adres bramy domyślnej sieci?

| Aby wejść w tryb konfiguracji należy wprowadzić *** po podniesieniu słuchawki. | ||

| Tabela przedstawia wszystkie parametry oraz ich opis | ||

| Parametr | Informacja | Opcje |

|---|---|---|

| Menu główne po wprowadzeniu *** | Wejście w tryb programowania | - następna opcja + powrót do menu głównego Należy wybrać parametr 01-05, 07, 12-17, 47 lub 99 |

| 01 | „DHCP" lub „statyczny IP" | Używając cyfry „9" przełączanie pomiędzy : statycznym i dynamicznym adresem. |

| 02 | Statyczny adres IP | Zostanie wyemitowany komunikat z adresem IP Należy wprowadzić nowy adres 12 cyfrowy za pomocą klawiatury numerycznej. |

| 03 | Maska podsieci + adres | Tak samo jak w przypadku 02 |

| 04 | Brama domyślna + adres | Tak samo jak w przypadku 02 |

| 05 | Adres serwera DNS | Tak samo jak w przypadku 02 |

Złącze widoczne na obrazku pozwala na podłączenie

Na ilustracji karta rozszerzeń jest oznaczona numerem

"Gorące podłączenie" ("Hot plug") oznacza, że urządzenie, które jest podłączane, ma

Fragment konfiguracji pliku httpd.conf dla serwera Apache wygląda następująco Listen 8012 Server Name localhost:8012 Aby zweryfikować prawidłowe działanie witryny WWW na serwerze, należy wpisać w przeglądarkę

Płyta główna z gniazdem G2 będzie kompatybilna z procesorem

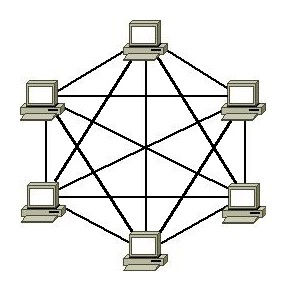

Jakiego rodzaju fizyczna topologia sieci komputerowej jest zobrazowana na rysunku?

DB-25 służy jako złącze

Funkcja Intel Turbo Boost w mikroprocesorze umożliwia

Aby monitorować stan dysków twardych w serwerach, komputerach osobistych i laptopach, można użyć programu

Który z poniższych protokołów służy do zarządzania urządzeniami w sieciach?

W przypadku, gdy w tej samej przestrzeni będą funkcjonować jednocześnie dwie sieci WLAN zgodne ze standardem 802.11g, w celu zminimalizowania ryzyka wzajemnych zakłóceń, powinny one otrzymać kanały o numerach różniących się o

Jak w systemie Windows Professional można ustalić czas działania drukarki oraz jej uprawnienia do drukowania?