Pytanie 1

W interfejsie graficznym systemów Ubuntu lub SuSE Linux, aby zainstalować aktualizacje programów systemowych, można zastosować aplikacje

Wynik: 16/40 punktów (40,0%)

Wymagane minimum: 20 punktów (50%)

W interfejsie graficznym systemów Ubuntu lub SuSE Linux, aby zainstalować aktualizacje programów systemowych, można zastosować aplikacje

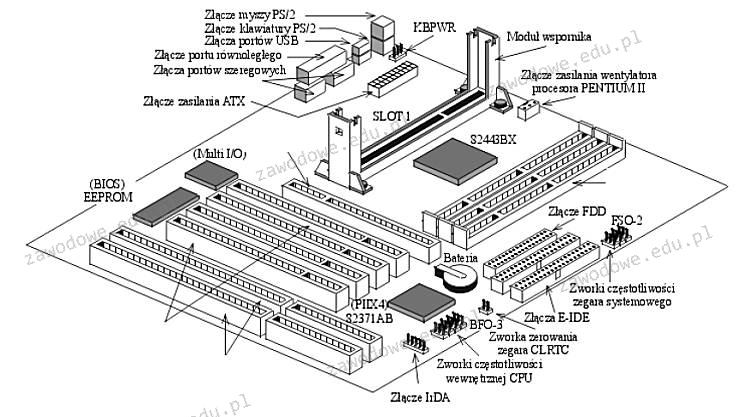

Jakie komponenty są obecne na zaprezentowanej płycie głównej?

Przydzielaniem adresów IP w sieci zajmuje się serwer

Który z poniższych programów nie jest wykorzystywany do zdalnego administrowania komputerami w sieci?

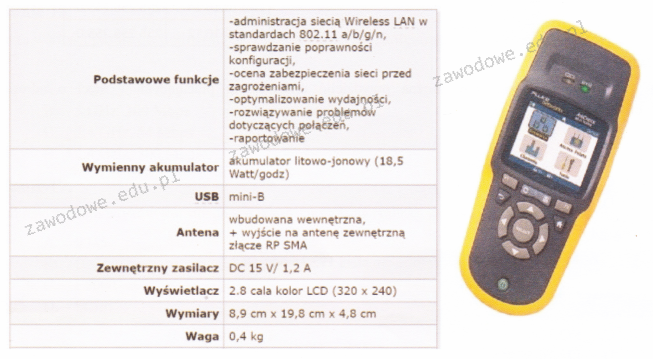

Jakie urządzenie diagnostyczne jest pokazane na ilustracji oraz opisane w specyfikacji zawartej w tabeli?

Który typ drukarki powinien być wykorzystany w dziale sprzedaży hurtowni materiałów budowlanych do tworzenia faktur na papierze samokopiującym, aby uzyskać kopie wydruku?

Aby skonfigurować wolumin RAID 5 na serwerze, wymagane jest minimum

Zapis liczby w systemie oznaczonym jako #108 to

Wymogi działalności przedsiębiorstwa nakładają konieczność używania systemów plików, które zapewniają wysoki poziom zabezpieczeń oraz umożliwiają szyfrowanie informacji. W związku z tym należy wybrać system operacyjny Windows

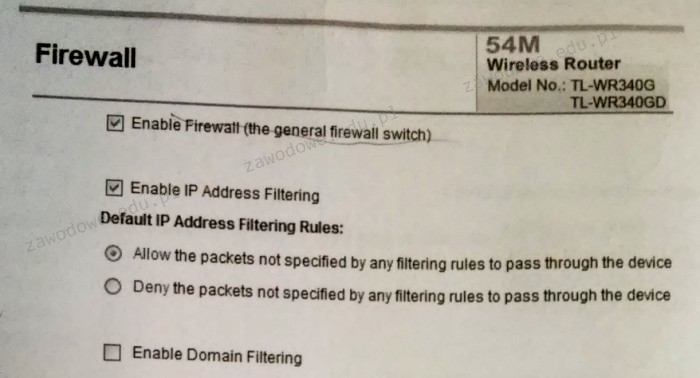

Poniższy rysunek ilustruje ustawienia zapory ogniowej w ruterze TL-WR340G. Jakie zasady dotyczące konfiguracji zapory zostały zastosowane?

Transmisja danych typu półduplex to transmisja

Aby podłączyć drukarkę igłową o wskazanych parametrach do komputera, należy umieścić kabel dołączony do drukarki w porcie

Czym wyróżniają się procesory CISC?

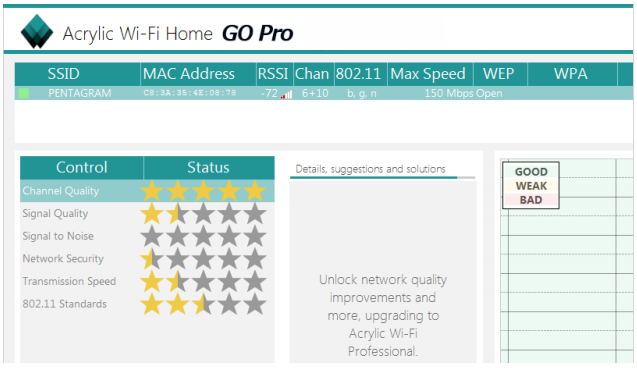

W programie Acrylic Wi-Fi Home przeprowadzono test, którego rezultaty ukazano na zrzucie ekranu. Na ich podstawie można stwierdzić, że sieć bezprzewodowa dostępna w danym momencie

Jakie oprogramowanie do wirtualizacji jest dostępne jako rola w systemie Windows Server 2012?

Pamięć RAM pokazana na ilustracji jest instalowana na płycie głównej posiadającej gniazdo

Aby zatrzymać wykonywanie programu zapisanego w pliku wsadowym Windows do momentu naciśnięcia dowolnego klawisza, należy zastosować komendę

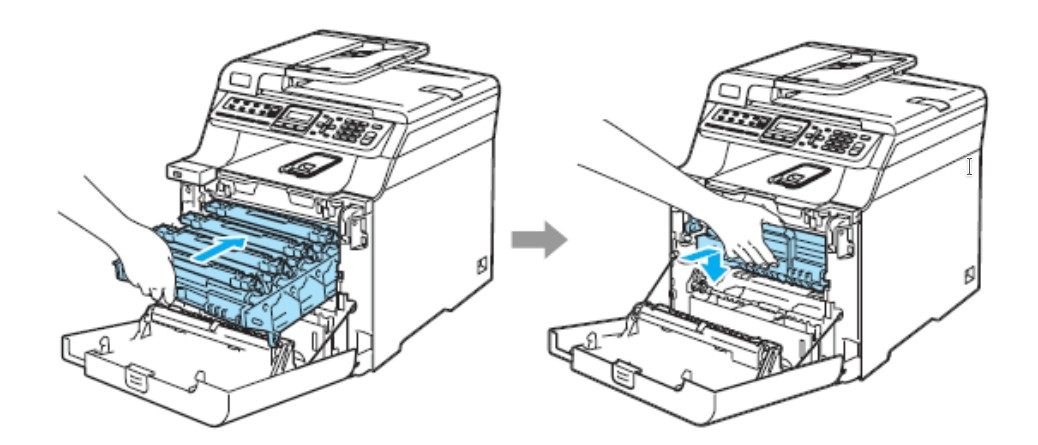

Czynność przedstawiona na ilustracjach dotyczy mocowania

Wykonanie polecenia fsck w systemie Linux spowoduje

Określ właściwą sekwencję działań potrzebnych do zamontowania procesora w gnieździe LGA na nowej płycie głównej, która jest odłączona od zasilania?

Aby przeprowadzić instalację systemu operacyjnego z rodziny Windows na stacjach roboczych, konieczne jest dodanie na serwerze usług

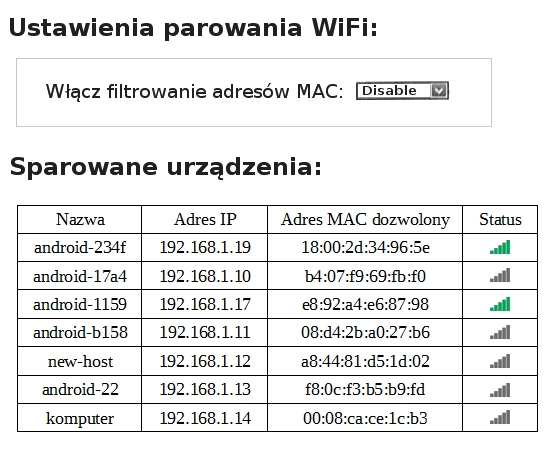

Na rysunku przedstawiono konfigurację urządzenia WiFi. Wskaż, które z poniższych stwierdzeń dotyczących tej konfiguracji jest poprawne?

Miarą wyrażaną w decybelach, która określa różnicę pomiędzy mocą sygnału wysyłanego w parze zakłócającej a mocą sygnału generowanego w parze zakłócanej, jest

Jaki adres IP w systemie dziesiętnym odpowiada adresowi IP 10101010.00001111.10100000.11111100 zapisanemu w systemie binarnym?

Urządzenie klienckie automatycznie uzyskuje adres IP od serwera DHCP. W sytuacji, gdy serwer DHCP przestanie działać, karcie sieciowej przydzielony zostanie adres IP z przedziału

Active Directory w systemach MS Windows Server 2000 oraz MS Windows Server 2003 to

Jak skonfigurować dziennik w systemie Windows Server, aby rejestrować zarówno udane, jak i nieudane próby logowania użytkowników oraz działania na zasobach dyskowych?

Zgodnie z wytycznymi dotyczącymi karty graficznej, jej możliwości pracy z systemem AGP 2X/4X pozwalają na

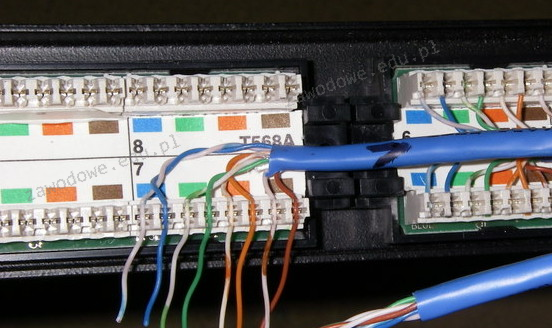

Na ilustracji widać patchpanel - panel krosowy kategorii 5E bez ekranowania, który posiada złącze szczelinowe typu LSA. Jakie narzędzie należy zastosować do wkładania kabli w te złącza?

Elementem aktywnym w elektronice jest

Posiadacz notebooka pragnie zainstalować w nim dodatkowy dysk twardy. Urządzenie ma jedynie jedną zatokę na HDD. Możliwością rozwiązania tego wyzwania może być użycie dysku z interfejsem

Który z pakietów powinien być zainstalowany na serwerze Linux, aby komputery z systemem Windows mogły udostępniać pliki oraz drukarki z tego serwera?

Wydruk z drukarki igłowej realizowany jest z zastosowaniem zestawu stalowych igieł w liczbie

ACPI to interfejs, który umożliwia

Jaką funkcję pełni serwer ISA w systemie Windows?

Samodzielną strukturą sieci WLAN jest

Oznaczenie CE świadczy o tym, że

Podczas wyboru zasilacza do komputera kluczowe znaczenie

Narzędzie chroniące przed nieautoryzowanym dostępem do lokalnej sieci, to

Oblicz całkowity koszt materiałów potrzebnych do zbudowania sieci w topologii gwiazdy dla 3 komputerów z kartami sieciowymi, używając kabli o długości 2 m. Ceny materiałów są wskazane w tabeli.

| Nazwa elementu | Cena jednostkowa brutto |

|---|---|

| przełącznik | 80 zł |

| wtyk RJ-45 | 1 zł |

| przewód typu „skrętka" | 1 zł za 1 metr |