Pytanie 1

Aby bezpośrednio połączyć dwa komputery w przewodowej sieci LAN, należy zastosować

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Aby bezpośrednio połączyć dwa komputery w przewodowej sieci LAN, należy zastosować

Jakie są korzyści płynące z użycia systemu plików NTFS?

Złącze umieszczone na płycie głównej, które umożliwia podłączanie kart rozszerzeń o różnych ilościach pinów, w zależności od wersji, nazywane jest

Adapter USB do LPT można zastosować w sytuacji, gdy występuje niezgodność złączy podczas podłączania starszych modeli

Aby połączyć projektor multimedialny z komputerem, złącze, którego NIEDOZWOLONO użyć to

Jaki jest największy rozmiar pojedynczego datagramu IPv4, uwzględniając jego nagłówek?

Który z wymienionych formatów płyt głównych charakteryzuje się najmniejszymi wymiarami?

Wskaź zestaw do diagnostyki logicznych układów elektronicznych umiejscowionych na płycie głównej komputera, który nie reaguje na próby uruchomienia zasilania?

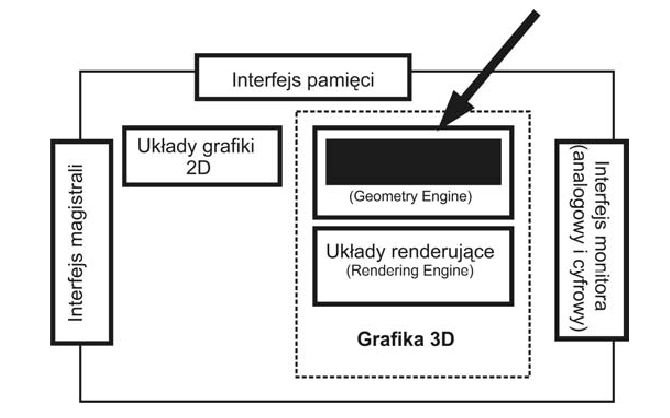

Jakie zadanie realizuje układ oznaczony strzałką na diagramie karty graficznej?

Użytkownicy dysków SSD powinni unikać wykonywania następujących działań konserwacyjnych

Komputer zainstalowany w domenie Active Directory nie jest w stanie nawiązać połączenia z kontrolerem domeny, na którym znajduje się profil użytkownika. Jaki rodzaj profilu użytkownika zostanie stworzony na tym urządzeniu?

Jaką drukarkę powinna nabyć firma, która potrzebuje urządzenia do tworzenia trwałych kodów kreskowych oraz etykiet na folii i tworzywach sztucznych?

Czym charakteryzuje się atak typu hijacking na serwerze sieciowym?

Usługa odpowiedzialna za konwersję nazw domen na adresy sieciowe to

Jakie będą wydatki na zakup kabla UTP kat.5e potrzebnego do stworzenia sieci komputerowej składającej się z 6 stanowisk, przy średniej odległości każdego stanowiska od przełącznika równiej 9m? Należy doliczyć m zapasu dla każdej linii kablowej, a cena za metr kabla wynosi 1,50 zł?

Aby stworzyć archiwum danych w systemie operacyjnym Ubuntu, należy użyć programu

Jaka jest prędkość przesyłania danych w standardzie 1000Base-T?

Użytkownik systemu Windows napotyka komunikaty o niewystarczającej pamięci wirtualnej. Jak można rozwiązać ten problem?

W systemie Linux komenda chmod pozwala na

Karta rozszerzeń przedstawiona na ilustracji może być zainstalowana w komputerze, jeśli na płycie głównej znajduje się przynajmniej jeden dostępny slot

Urządzenie warstwy dystrybucji, które umożliwia komunikację pomiędzy różnymi sieciami, to

W systemie operacyjnym Linux, do konfigurowania sieci VLAN wykorzystuje się polecenie

Organizacja zajmująca się normalizacją na świecie, która stworzyła 7-warstwowy Model Referencyjny Otwartej Architektury Systemowej, to

Zakres adresów IPv4 od 224.0.0.0 do 239.255.255.255 jest przeznaczony do jakiego rodzaju transmisji?

Bęben światłoczuły stanowi istotny komponent w funkcjonowaniu drukarki

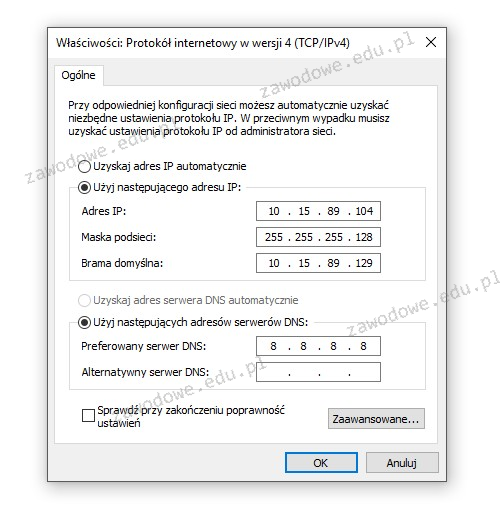

Na rysunku przedstawiono ustawienia karty sieciowej urządzenia z adresem IP 10.15.89.104/25. Co z tego wynika?

Aby sprawdzić dostępną przestrzeń na dysku twardym w systemie Linux, można wykorzystać polecenie

Kondygnacyjny punkt dystrybucji jest połączony z

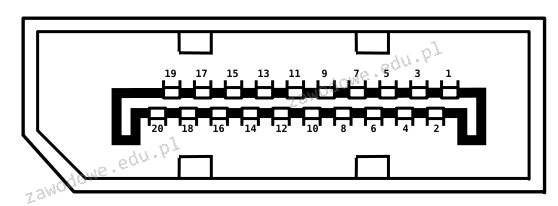

Na ilustracji pokazano złącze:

Który z protokołów umożliwia bezpieczne połączenie klienta z zachowaniem anonimowości z witryną internetową banku?

Jakie działanie nie przyczynia się do personalizacji systemu operacyjnego Windows?

Jakim adresem IPv6 charakteryzuje się autokonfiguracja łącza?

W systemie Linux komenda tty pozwala na

Natychmiast po dostrzeżeniu utraty istotnych plików na dysku twardym, użytkownik powinien

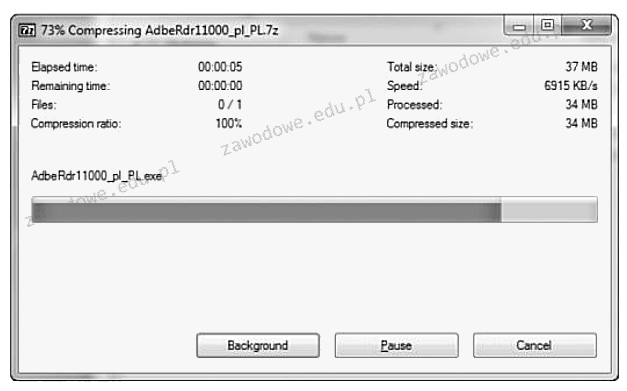

Na dołączonym obrazku pokazano działanie

Urządzenie pokazane na ilustracji służy do

Protokół, który konwertuje nazwy domen na adresy IP, to

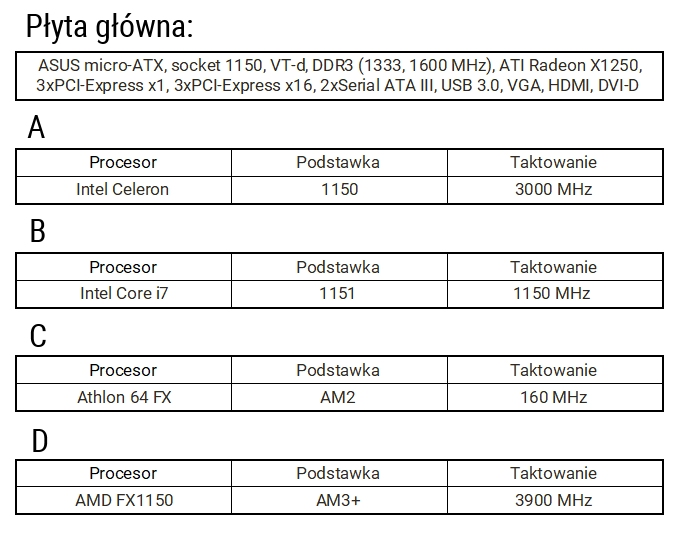

Jaki procesor pasuje do płyty głównej o podanej specyfikacji?

Zadana jest sieć z adresem 172.16.0.0/16. Które z adresów w sieci 172.16.0.0/16 są poprawne, jeżeli zostaną utworzone cztery podsieci z maską 18 bitów?

W jakim typie członkostwa w VLAN port może należeć do wielu sieci VLAN?