Pytanie 1

Jakie czynności należy wykonać, aby zrealizować zdarzenie kliknięcia na przycisk w aplikacji desktopowej?

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Jakie czynności należy wykonać, aby zrealizować zdarzenie kliknięcia na przycisk w aplikacji desktopowej?

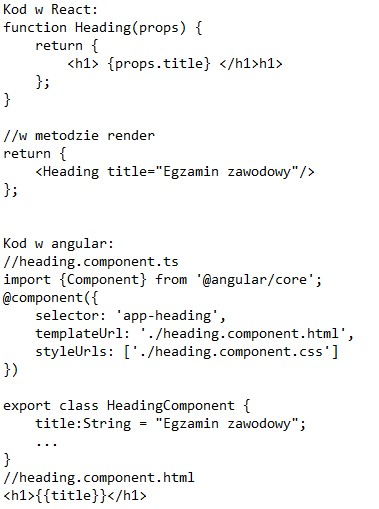

Jakie będzie działanie przedstawionych dwóch równoważnych fragmentów kodu źródłowego?

Jakie są kluczowe różnice między typami stałoprzecinkowymi a zmiennoprzecinkowymi?

Który z wymienionych elementów stanowi przykład zbiorowej ochrony?

Jakie jest zadanie interpretera?

W klasie o nazwie samochod przypisano atrybuty: marka, rocznik, parametry[]. Atrybuty te powinny zostać zdefiniowane jako

W programowaniu obiektowym odpowiednikami zmiennych oraz funkcji w programowaniu strukturalnym są

Jaką komendę w języku C++ używa się do wielokrotnego uruchamiania tego samego bloku kodu?

W jakiej topologii sieciowe wszystkie urządzenia są bezpośrednio powiązane z każdym innym?

Jaki jest podstawowy okres ochrony autorskich praw majątkowych w krajach Unii Europejskiej?

Zalecenia standardu WCAG 2.0 dotyczące percepcji koncentrują się na

W jakiej sytuacji należy umieścić poszkodowanego w bezpiecznej pozycji bocznej?

Która z funkcji powinna zostać zrealizowana w warstwie back-end aplikacji webowej?

Jaki z wymienionych komponentów jest kluczowy do inicjalizacji pola klasy podczas tworzenia instancji obiektu?

Który z poniższych aspektów najlepiej definiuje działanie e-sklepu?

Jakie są kluczowe zasady WCAG 2.0?

Złośliwe oprogramowanie stworzone w celu przyznania hakerom uprawnień administracyjnych do komputera ofiary bez jej świadomości, to

Kompilator może wygenerować błąd "incompatible types", gdy

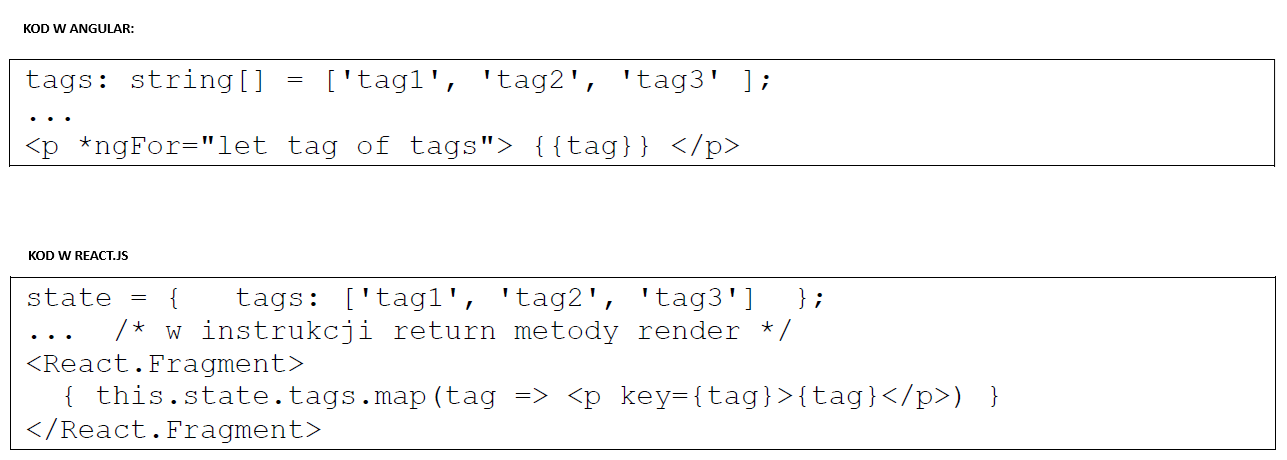

Jakie elementy zostaną wyświetlone w przeglądarce po wykonaniu kodu źródłowego stworzonego za pomocą dwóch funkcjonalnie równoważnych fragmentów?

Metoda przeszukiwania w uporządkowanych tablicach, która polega na podzieleniu tablicy na kilka części i wykonywaniu wyszukiwania liniowego tylko w tej części, gdzie może znajdować się poszukiwany element, w języku angielskim jest określana jako

W standardzie dokumentacji testów oprogramowania IEEE 829-1998 opisany jest dokument, który zawiera dane o tym, jakie przypadki testowe były wykorzystane, przez kogo i czy zakończyły się sukcesem. Co to jest?

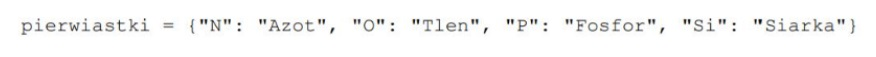

Jakie są korzyści z wykorzystania struktur danych typu mapa (np. HashMap w Javie) w kontekście tworzenia zbiorów danych?

Zapisany kod w języku Python ilustruje

W jakim celu wykorzystuje się diagram Gantta?

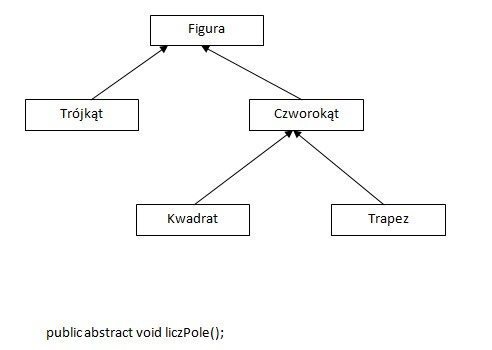

Jakie jest znaczenie klasy abstrakcyjnej?

Zajmując się pracą w zespole oraz dbając o jego efektywne funkcjonowanie, nie powinniśmy

Który z poniższych problemów jest najczęściej rozwiązywany z zastosowaniem algorytmu rekurencyjnego?

Jakie znaczenie ma framework w kontekście programowania?

Jakie jest podstawowe użycie metod wirtualnych?

Wskaż język programowania, który pozwala na stworzenie aplikacji mobilnej w środowisku Android Studio?

Czym jest ochrona własności intelektualnej?

Prezentowana metoda jest realizacją algorytmu

Jaką właściwość ma sieć synchroniczna?

Jak przedstawia się liczba dziesiętna 255 w systemie szesnastkowym?

Jaki modyfikator umożliwia dostęp do elementu klasy z każdego miejsca w kodzie?

W jaki sposób procesor nawiązuje komunikację z pamięcią podręczną (cache)?

Który z języków programowania jest powszechnie wykorzystywany do tworzenia aplikacji na komputery stacjonarne?

Przyjmując, że opisana hierarchia klas właściwie odzwierciedla figury geometryczne i każda figura ma zdefiniowaną metodę do obliczania pola, to w której klasie można znaleźć deklarację metody liczPole()?

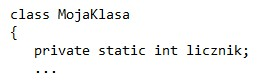

Z podanej definicji pola licznik można wywnioskować, iż

Ile gigabajtów (GB) mieści się w 1 terabajcie (TB)?