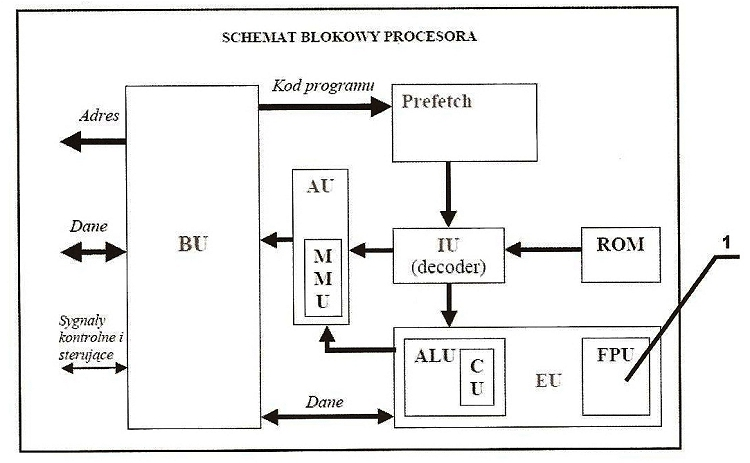

Pytanie 1

Element oznaczony numerem 1 w schemacie blokowym procesora pełni funkcję

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Element oznaczony numerem 1 w schemacie blokowym procesora pełni funkcję

Jaki protokół komunikacyjny jest używany do przesyłania plików w modelu klient-serwer oraz może funkcjonować w dwóch trybach: aktywnym i pasywnym?

Który z adresów protokołu IP w wersji 4 jest poprawny pod względem struktury?

Jakie napięcie jest dostarczane przez płytę główną do pamięci typu SDRAM DDR3?

Określ, jaki jest rezultat wykonania powyższego polecenia.

| netsh advfirewall firewall add rule name="Open" dir=in action=deny protocol=TCP localport=53 |

Czym jest postcardware?

Odmianą pamięci, która jest tylko do odczytu i można ją usunąć za pomocą promieniowania ultrafioletowego, jest pamięć

W przypadku awarii którego urządzenia w sieci lokalnej, cała sieć przestaje działać w topologii magistrali?

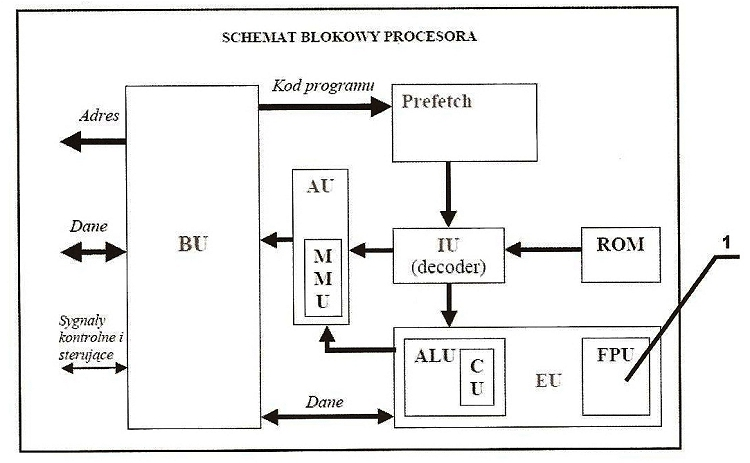

Na rysunku zobrazowano schemat

Jakie urządzenie służy do pomiaru wartości mocy zużywanej przez komputerowy zestaw?

Ile gniazd RJ45 podwójnych powinno być zainstalowanych w pomieszczeniu o wymiarach 8 x 5 m, aby spełniały wymagania normy PN-EN 50173?

W którym miejscu w edytorze tekstu należy wprowadzić tekst lub ciąg znaków, który ma być widoczny na wszystkich stronach dokumentu?

Przy użyciu urządzenia zobrazowanego na rysunku możliwe jest sprawdzenie działania

Ile adresów IP można wykorzystać do adresowania komputerów w sieci o adresie 192.168.100.0 oraz masce 255.255.255.0?

Który kabel powinien być użyty do budowy sieci w lokalach, gdzie występują intensywne pola zakłócające?

Jak wygląda liczba 257 w systemie dziesiętnym?

Narzędziem do monitorowania, które umożliwia przechwytywanie, rejestrowanie oraz dekodowanie różnych pakietów sieciowych, jest

Aby uruchomić edytor rejestru w systemie Windows, należy skorzystać z narzędzia

Z analizy oznaczenia pamięci DDR3 PC3-16000 można wywnioskować, że ta pamięć:

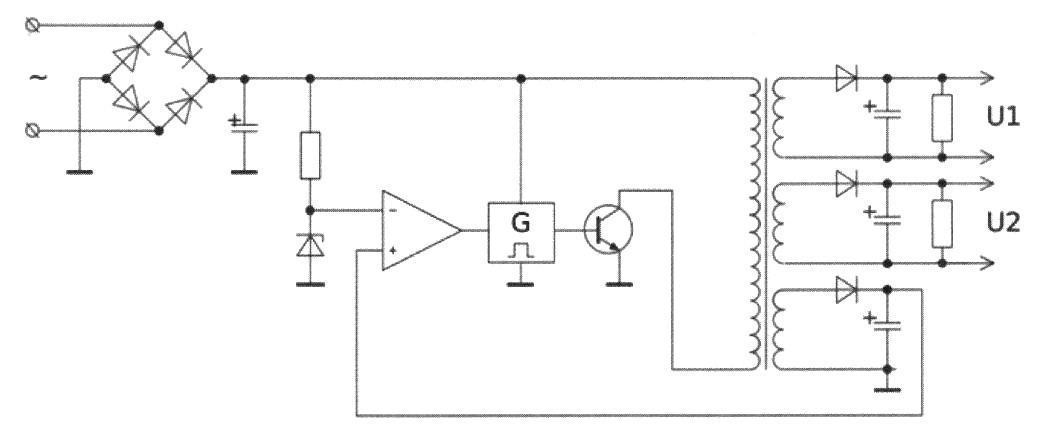

Na którym schemacie znajduje się panel krosowniczy?

Aby zablokować oraz usunąć złośliwe oprogramowanie, takie jak exploity, robaki i trojany, konieczne jest zainstalowanie oprogramowania

Aby zapobiegać i eliminować szkodliwe oprogramowanie, takie jak exploity, robaki oraz trojany, konieczne jest zainstalowanie oprogramowania

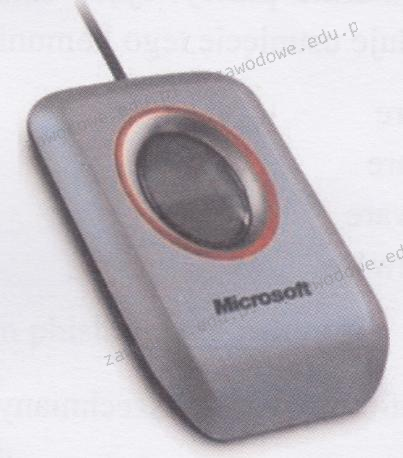

Urządzeniem peryferyjnym pokazanym na ilustracji jest skaner biometryczny, który wykorzystuje do identyfikacji

Instalacja systemów Linux oraz Windows 7 odbyła się bez żadnych problemów. Systemy zainstalowały się prawidłowo z domyślnymi konfiguracjami. Na tym samym komputerze, przy tej samej specyfikacji, podczas instalacji systemu Windows XP pojawił się komunikat o braku dysków twardych, co może sugerować

Aby skaner działał prawidłowo, co należy zrobić?

Symbol umieszczony na obudowie komputera stacjonarnego informuje o zagrożeniu przed

W systemie Linux komenda chmod pozwala na

Który z rekordów DNS w systemach Windows Server służy do definiowania aliasu (alternatywnej nazwy) dla rekordu A, powiązanego z kanoniczną nazwą hosta?

Jaki jest adres IP urządzenia, które pozwala innym komputerom w lokalnej sieci łączyć się z Internetem?

Przydzielaniem adresów IP w sieci zajmuje się serwer

Wskaź na zakres adresów IP klasy A, który jest przeznaczony do prywatnej adresacji w sieciach komputerowych?

Podczas realizacji projektu sieci komputerowej, pierwszym krokiem powinno być

Aby stworzyć archiwum danych w systemie operacyjnym Ubuntu, należy użyć programu

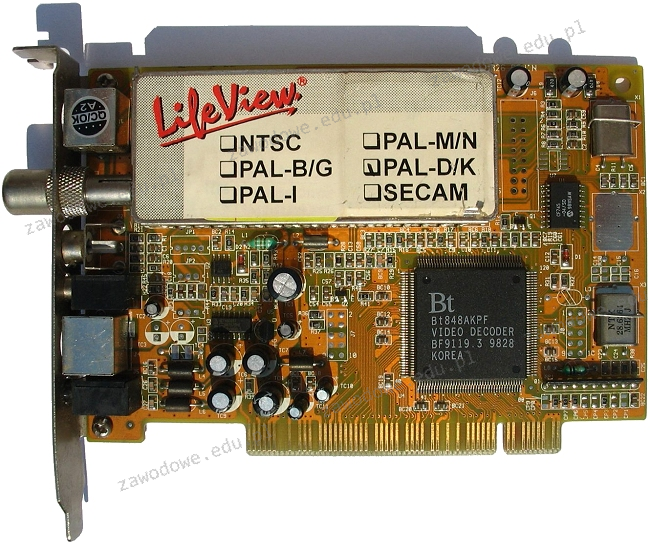

Zainstalowanie w komputerze przedstawionej karty pozwoli na

W dokumentacji technicznej procesora Intel Xeon Processor E3-1220, producent przedstawia następujące dane: # rdzeni: 4 # wątków: 4 Częstotliwość zegara: 3.1 GHz Maksymalna częstotliwość Turbo: 3.4 GHz Intel Smart Cache: 8 MB DMI: 5 GT/s Zestaw instrukcji: 64 bit Rozszerzenia zestawu instrukcji: SSE4.1/4.2, AVX Opcje wbudowane: Nie Litografia: 32 nm Maksymalne TDP: 80 W. Co to oznacza dla Menedżera zadań systemu Windows, jeśli chodzi o historię użycia?

| # of Cores: | 4 |

| # of Threads: | 4 |

| Clock Speed: | 3.1 GHz |

| Max Turbo Frequency: | 3.4 GHz |

| Intel® Smart Cache: | 8 MB |

| DMI: | 5 GT/s |

| Instruction Set: | 64-bit |

| Instruction Set Extensions: | SSE4.1/4.2, AVX |

| Embedded Options Available: | No |

| Lithography: | 32 nm |

| Max TDP: | 80 W |

Nawiązywanie szyfrowanych połączeń pomiędzy hostami w sieci publicznej Internet, wykorzystywane w kontekście VPN (Virtual Private Network), to

W specyfikacji procesora można znaleźć informację: "Procesor 32bitowy". Co to oznacza?

Co należy zrobić, aby chronić dane przesyłane w sieci przed działaniem sniffera?

Które polecenie w systemie Linux służy do zakończenia procesu?

AppLocker to funkcjonalność dostępna w systemach Windows Server, która umożliwia