Pytanie 1

ARP (Adress Resolution Protocol) jest protokołem, który umożliwia przekształcenie adresu IP na

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

ARP (Adress Resolution Protocol) jest protokołem, który umożliwia przekształcenie adresu IP na

Jak nazywa się protokół, który pozwala na ściąganie wiadomości e-mail z serwera?

Jakie polecenie w systemie operacyjnym Linux służy do monitorowania komunikacji protokołów TCP/IP lub innych przesyłanych lub odbieranych w sieci komputerowej, do której jest podłączony komputer użytkownika?

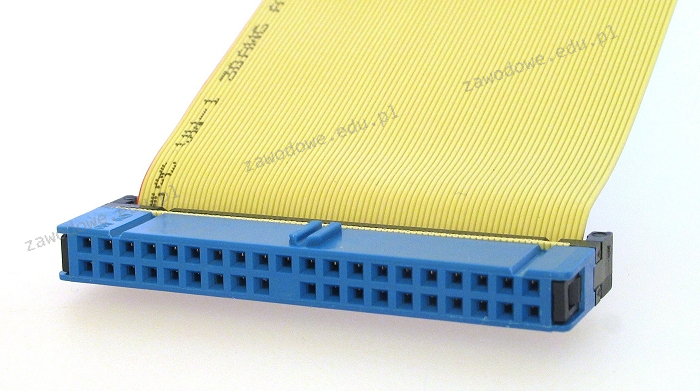

Na przedstawionym rysunku zaprezentowane jest złącze

Napięcie dostarczane przez płytę główną dla pamięci typu SDRAM DDR3 może wynosić

Jaką kwotę łącznie pochłonie robocizna związana z montażem 20 modułów RJ45 z krawędziowym złączem narzędziowym na przewodach 4-parowych, jeśli stawka godzinowa montera wynosi 15 zł/h, a według tabeli KNR czas montażu pojedynczego modułu to 0,10 r-g?

Na ilustracji zobrazowano okno ustawień rutera. Wprowadzone parametry sugerują, że

Na ilustracji przedstawiono taśmę (kabel) złącza

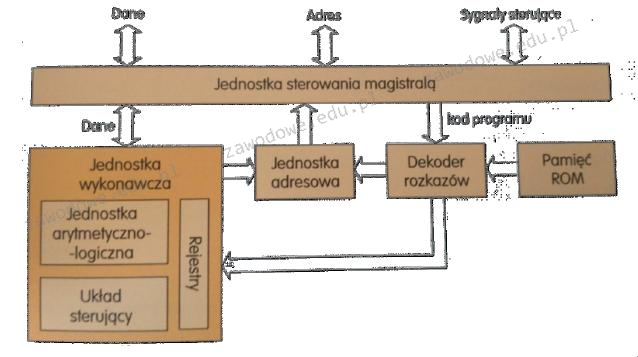

Na ilustracji przedstawiono schemat konstrukcji logicznej

Funkcję S.M.A.R.T. w twardym dysku, która jest odpowiedzialna za nadzorowanie i wczesne ostrzeganie o możliwych awariach, można uruchomić poprzez

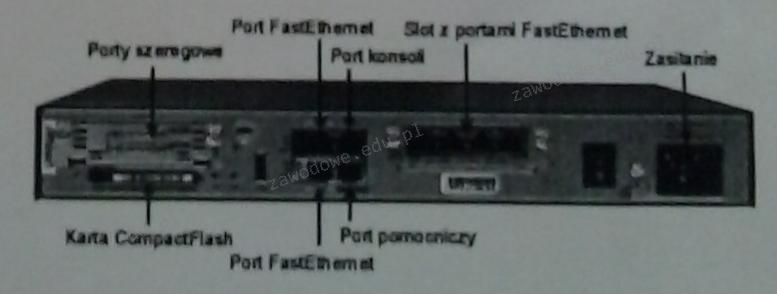

Na ilustracji przedstawiono urządzenie sieciowe, którym jest

Osoba odpowiedzialna za zarządzanie siecią komputerową pragnie ustalić, jakie połączenia są aktualnie nawiązywane na komputerze z systemem operacyjnym Windows oraz które porty są wykorzystywane do nasłuchu. W tym celu powinna użyć polecenia

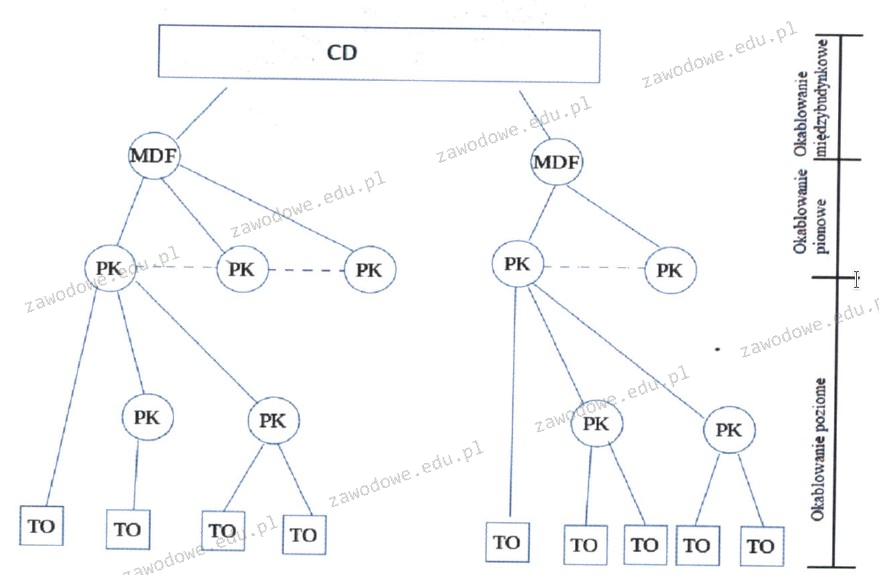

Na zaprezentowanym schemacie logicznym sieci przedstawiono

Jak powinno być usytuowanie gniazd komputerowych RJ45 względem powierzchni biurowej zgodnie z normą PN-EN 50174?

Która z kart graficznych nie będzie kompatybilna z monitorem, posiadającym złącza pokazane na ilustracji (zakładając, że nie można użyć adaptera do jego podłączenia)?

Program antywirusowy oferowany przez Microsoft bezpłatnie dla posiadaczy legalnych wersji systemu operacyjnego Windows to

Możliwość odzyskania listy kontaktów na telefonie z systemem Android występuje, jeśli użytkownik wcześniej zsynchronizował dane urządzenia z Google Drive za pomocą

Z jakiego oprogramowania NIE można skorzystać, aby przywrócić dane w systemie Windows na podstawie wcześniej wykonanej kopii?

Aktywacja opcji OCR podczas ustawiania skanera umożliwia

Które zestawienie: urządzenie - funkcja, którą pełni, jest niepoprawne?

W specyfikacji IEEE 802.3af opisano technologię dostarczania energii elektrycznej do różnych urządzeń sieciowych jako

Protokół ARP (Address Resolution Protocol) pozwala na przekształcanie logicznych adresów z warstwy sieciowej na fizyczne adresy z warstwy

Awaria klawiatury może być spowodowana przez uszkodzenie

Jakie polecenie w systemach Linux służy do przedstawienia konfiguracji interfejsów sieciowych?

Dwie stacje robocze w tej samej sieci nie mają możliwości komunikacji. Która z poniższych okoliczności może być przyczyną tego problemu?

Który z poniższych elementów jest częścią mechanizmu drukarki atramentowej?

Jakie napięcie jest obniżane z 230 V w zasilaczu komputerowym w standardzie ATX dla różnych podzespołów komputera?

Jakim kolorem oznaczona jest izolacja żyły pierwszego pinu wtyku RJ45 w układzie połączeń T568A?

Standard magistrali komunikacyjnej PCI w wersji 2.2 (Peripheral Component Interconnect) definiuje maksymalną szerokość szyny danych na

Podczas monitorowania aktywności sieciowej zauważono, że na adres serwera przesyłano tysiące zapytań DNS w każdej sekundzie z różnych adresów IP, co doprowadziło do zawieszenia systemu operacyjnego. Przyczyną tego był atak typu

W lokalnej sieci protokołem odpowiedzialnym za dynamiczną konfigurację adresów IP jest

Każdy następny router IP na ścieżce pakietu

Który z podanych adresów należy do kategorii publicznych?

Jakiej kategorii skrętka pozwala na przesył danych w zakresie częstotliwości nieprzekraczającym 100 MHz przy szybkości do 1 Gb/s?

Symbolika tego procesora wskazuje na

W komputerach stacjonarnych zamontowane są karty sieciowe Ethernet 10/100/1000 z gniazdem RJ45. Jakie medium transmisyjne powinno się zastosować w celu zbudowania sieci komputerowej zapewniającej najwyższą przepustowość?

Jakie narzędzie pozwala na zarządzanie menadżerem rozruchu w systemach Windows od wersji Vista?

Które z poniższych kont nie jest wbudowane w system Windows XP?

Do obserwacji stanu urządzeń w sieci wykorzystywane jest oprogramowanie operujące na podstawie protokołu

Która para: protokół – warstwa, w której funkcjonuje protokół, jest prawidłowo zestawiona według modelu TCP/IP?