Pytanie 1

Do przeprowadzenia aktualizacji systemu Windows służy polecenie

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Do przeprowadzenia aktualizacji systemu Windows służy polecenie

Do jakiego celu służy program fsck w systemie Linux?

Jakie jest zadanie programu Wireshark?

Która z poniższych informacji odnosi się do profilu tymczasowego użytkownika?

W systemach Linux, aby wprowadzić nowe repozytorium, należy wykorzystać komendy

Który z poniższych protokołów reprezentuje protokół warstwy aplikacji w modelu ISO/OSI?

Podaj prefiks, który identyfikuje adresy globalne w protokole IPv6?

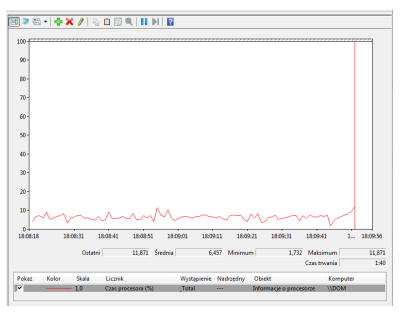

Aby zainicjować w systemie Windows oprogramowanie do monitorowania wydajności komputera przedstawione na ilustracji, należy otworzyć

Zasilacz UPS o mocy nominalnej 480 W nie powinien być używany do zasilania

Na ilustracji zaprezentowano system monitorujący

Użytkownicy sieci Wi-Fi zauważyli zakłócenia oraz częste przerwy w połączeniu. Przyczyną tej sytuacji może być

Dodatkowe właściwości wyniku operacji przeprowadzanej przez jednostkę arytmetyczno-logiczna ALU zawiera

Najlepszym sposobem na zabezpieczenie domowej sieci Wi-Fi jest

Urządzenie, które pozwala komputerom na bezprzewodowe łączenie się z siecią komputerową przewodową, to

Jakie informacje można uzyskać na temat konstrukcji skrętki S/FTP?

Które z poniższych poleceń w systemie Linux służy do zmiany uprawnień pliku?

chmod jest używane w systemach operacyjnych Unix i Linux do zmiany uprawnień plików i katalogów. Uprawnienia te określają, kto i w jaki sposób może czytać, zapisywać lub wykonywać dany plik. Polecenie to jest niezwykle przydatne w kontekście zarządzania bezpieczeństwem i dostępem do zasobów na serwerach i komputerach osobistych. Przykładowo, aby nadać pełne uprawnienia właścicielowi pliku, ale ograniczyć je dla innych użytkowników, można użyć polecenia chmod 700 nazwa_pliku. Ten sposób nadawania uprawnień jest bardzo elastyczny i pozwala na dokładne skonfigurowanie dostępu zgodnie z potrzebami użytkownika lub politykami firmy. Warto także wspomnieć, że chmod wspiera zarówno notację symboliczną (np. chmod u+x) jak i ósemkową (np. chmod 755), co ułatwia jego stosowanie w różnych scenariuszach. Dzięki temu narzędziu administratorzy systemów mogą skutecznie zarządzać dostępem do plików, co jest kluczowe dla utrzymania bezpieczeństwa danych.Zachowanie kopii często odwiedzanych witryn oraz zwiększenie ochrony przez filtrowanie pewnych treści witryn internetowych można osiągnąć dzięki

Aby poprawić bezpieczeństwo zasobów sieciowych, administrator sieci komputerowej w firmie otrzymał zadanie podziału aktualnej lokalnej sieci komputerowej na 16 podsieci. Obecna sieć posiada adres IP 192.168.20.0 i maskę 255.255.255.0. Jaką maskę sieci powinien zastosować administrator?

Osoba korzystająca z systemu operacyjnego Linux pragnie przypisać adres IP 152.168.1.200 255.255.0.0 do interfejsu sieciowego. Jakie polecenie powinna wydać, mając uprawnienia administratora?

W systemie Linux narzędzie fsck umożliwia

Rozmiar plamki na ekranie monitora LCD wynosi

Który protokół zajmuje się konwersją adresów IP na adresy MAC (kontroli dostępu do nośnika)?

Zgodnie z normą Fast Ethernet 100Base-TX, maksymalna długość kabla miedzianego UTP kategorii 5e, który łączy bezpośrednio dwa urządzenia sieciowe, wynosi

Który protokół umożliwia rozproszoną wymianę i ściąganie plików?

Transmisję danych bezprzewodowo realizuje interfejs

Jakie polecenie w systemie Linux pozwala na dodanie istniejącego użytkownika nowak do grupy technikum?

Element trwale zamontowany, w którym znajduje się zakończenie okablowania strukturalnego poziomego dla abonenta, to

Podstawowym zadaniem mechanizmu Plug and Play jest

Jakie urządzenie powinno się wykorzystać, aby rozszerzyć zasięg sieci bezprzewodowej w obiekcie?

Nazwa protokołu, który pozwala na konwersję 32-bitowych adresów IP na 48-bitowe fizyczne adresy MAC w sieciach Ethernet, to:

Niektóre systemy operacyjne umożliwiają równoczesny dostęp wielu użytkownikom (multiuser). Takie systemy

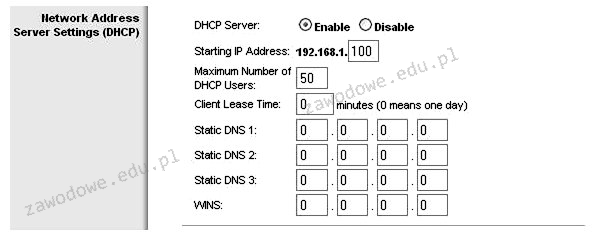

Ilustracja pokazuje panel ustawień bezprzewodowego urządzenia dostępowego, który umożliwia

Który z poniższych interfejsów powinien być wybrany do podłączenia dysku SSD do płyty głównej komputera stacjonarnego, aby uzyskać najwyższą szybkość zapisu oraz odczytu danych?

Jakie znaczenie mają zwory na dyskach z interfejsem IDE?

Na podstawie danych zawartych w tabeli dotyczącej specyfikacji płyty głównej, wskaż maksymalną liczbę kart rozszerzeń, które można zainstalować w magistrali Peripheral Component Interconnect.

W przypadku, gdy w tej samej przestrzeni będą funkcjonować jednocześnie dwie sieci WLAN zgodne ze standardem 802.11g, w celu zminimalizowania ryzyka wzajemnych zakłóceń, powinny one otrzymać kanały o numerach różniących się o

Jakim materiałem eksploatacyjnym jest ploter solwentowy?

Który aplet w panelu sterowania systemu Windows 7 pozwala na ograniczenie czasu korzystania z komputera przez użytkownika?

Która z poniższych wskazówek nie jest właściwa w kontekście konserwacji skanera płaskiego?

W sytuacji, gdy brakuje odpowiedniej ilości pamięci RAM do przeprowadzenia operacji, takiej jak uruchomienie aplikacji, system Windows pozwala na przeniesienie nieużywanych danych z pamięci RAM do pliku