Pytanie 1

W architekturze ISO/OSI protokoły TCP oraz UDP funkcjonują w warstwie

Wynik: 36/40 punktów (90,0%)

Wymagane minimum: 20 punktów (50%)

W architekturze ISO/OSI protokoły TCP oraz UDP funkcjonują w warstwie

Który z protokołów jest używany podczas rozpoczynania sesji VoIP?

Wykonanie komendy perfmon w konsoli systemu Windows spowoduje

Wykonanie polecenia attrib +h +s +r przykład.txt w konsoli systemu Windows spowoduje

Jednym z metod ograniczenia dostępu do sieci bezprzewodowej dla osób nieuprawnionych jest

GRUB, LILO, NTLDR to

Użytkownicy należący do grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku w systemie operacyjnym Windows Server. Dysponują jedynie uprawnieniami do „Zarządzania dokumentami”. Co należy uczynić, aby wyeliminować opisany problem?

Jaki instrument jest wykorzystywany do sprawdzania zasilaczy komputerowych?

Nawiązywanie szyfrowanych połączeń pomiędzy hostami w sieci publicznej Internet, wykorzystywane w kontekście VPN (Virtual Private Network), to

Aby oddzielić komputery działające w sieci z tym samym adresem IPv4, które są podłączone do zarządzalnego przełącznika, należy przypisać

Pomiar strukturalnego okablowania metodą Permanent Link polega na

Czynnikiem zagrażającym bezpieczeństwu systemu operacyjnego, który wymusza jego automatyczne aktualizacje, są

Na nowym urządzeniu komputerowym program antywirusowy powinien zostać zainstalowany

Możliwość weryfikacji poprawności działania pamięci RAM można uzyskać za pomocą programu diagnostycznego

Czym charakteryzuje się atak typu hijacking na serwerze sieciowym?

Jakie jest znaczenie jednostki dpi, która występuje w specyfikacjach skanerów i drukarek?

Obudowa oraz wyświetlacz drukarki fotograficznej są mocno zabrudzone. Jakie środki należy zastosować, aby je oczyścić bez ryzyka uszkodzenia?

Jakiej klasy należy adres IP 130.140.0.0?

Które systemy operacyjne są atakowane przez wirusa MS Blaster?

W systemie Linux istnieją takie prawa dostępu do konkretnego pliku rwxr--r--. Jakie polecenie użyjemy, aby zmienić je na rwxrwx---?

Podstawowym zadaniem mechanizmu Plug and Play jest

Narzędziem służącym do tworzenia logicznych podziałów na dysku twardym w systemie GNU/Linux jest

Równoległy interfejs, w którym magistrala składa się z 8 linii danych, 4 linii sterujących oraz 5 linii statusowych, nie zawiera linii zasilających i umożliwia transmisję na odległość do 5 metrów, pod warunkiem, że przewody sygnałowe są skręcane z przewodami masy; w przeciwnym razie limit wynosi 2 metry, nazywa się

Bezpośrednio po usunięciu istotnych plików z dysku twardego, użytkownik powinien

Jakie urządzenie wykorzystuje się do pomiaru napięcia w zasilaczu?

Magistrala PCI-Express stosuje do przesyłania danych metodę komunikacji

Aby na Pasku zadań pojawiły się ikony z załączonego obrazu, trzeba w systemie Windows ustawić

Jakie oprogramowanie należy zainstalować, aby serwer Windows mógł obsługiwać usługi katalogowe?

Jak nazywa się protokół używany do przesyłania wiadomości e-mail?

W sieci z maską 255.255.255.128 można przypisać adresy dla

Wtyczka zaprezentowana na fotografii stanowi element obwodu elektrycznego zasilającego

Jakie protokoły przesyłają cykliczne kopie tablic routingu do sąsiadującego rutera i NIE ZAWIERAJĄ pełnych informacji o dalekich ruterach?

Emisja przez BIOS firmy AMI jednego długiego oraz dwóch krótkich sygnałów dźwiękowych oznacza

W systemie Windows odpowiednikiem macierzy RAID 1 jest wolumin o nazwie

Administrator sieci LAN dostrzegł przełączenie w tryb awaryjny urządzenia UPS. To oznacza, że wystąpiła awaria systemu

Topologia fizyczna sieci, w której wykorzystywane są fale radiowe jako medium transmisyjne, nosi nazwę topologii

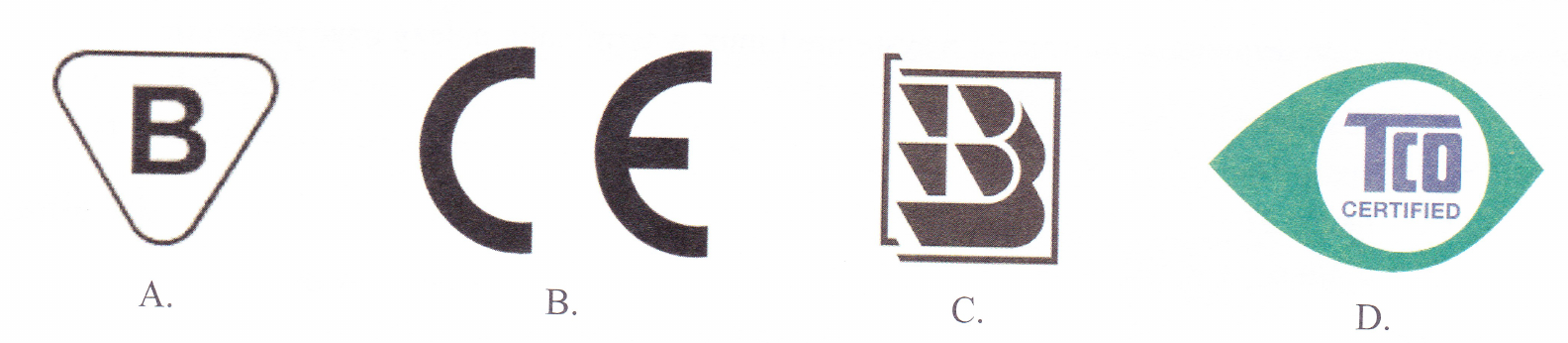

Wskaż symbol umieszczany na urządzeniach elektrycznych, które są przeznaczone do obrotu i sprzedaży na terenie Unii Europejskiej?

W systemie operacyjnym Linux, do konfigurowania sieci VLAN wykorzystuje się polecenie

Jaka jest binarna reprezentacja adresu IP 192.168.1.12?

Jakiego parametru wymaga konfiguracja serwera DHCP?