Pytanie 1

Urządzenie funkcjonujące w warstwie łącza danych, które umożliwia połączenie segmentów sieci o różnych architekturach, to

Wynik: 0/40 punktów (0,0%)

Wymagane minimum: 20 punktów (50%)

Urządzenie funkcjonujące w warstwie łącza danych, które umożliwia połączenie segmentów sieci o różnych architekturach, to

Jakie narzędzie pozwala na zarządzanie menedżerem rozruchu w systemach Windows od wersji Vista?

Brak odpowiedzi na to pytanie.

Jakie oznaczenie wskazuje adres witryny internetowej oraz przypisany do niej port?

Brak odpowiedzi na to pytanie.

Jakie kanały są najodpowiedniejsze dla trzech sieci WLAN 2,4 GHz, aby zminimalizować ich wzajemne interferencje?

Brak odpowiedzi na to pytanie.

W komputerze połączonym z Internetem, w oprogramowaniu antywirusowym aktualizację bazy wirusów powinno się przeprowadzać minimum

Brak odpowiedzi na to pytanie.

W systemie Linux dane dotyczące haseł użytkowników są zapisywane w pliku:

Brak odpowiedzi na to pytanie.

Ile urządzeń będzie można zaadresować w każdej podsieci, jeśli sieć 172.16.6.0 zostanie podzielona przy pomocy maski /27 na jak największą liczbę podsieci?

Brak odpowiedzi na to pytanie.

Shareware to typ licencji, która polega na

Brak odpowiedzi na to pytanie.

Standardowe napięcie zasilające dla modułów pamięci RAM DDR4 wynosi

Brak odpowiedzi na to pytanie.

W sieciach bezprzewodowych Ad-Hoc (Independent Basic Service Set) wykorzystywana jest fizyczna struktura

Brak odpowiedzi na to pytanie.

Po skompresowaniu adresu 2001:0012:0000:0000:0AAA:0000:0000:000B w protokole IPv6 otrzymujemy formę

Brak odpowiedzi na to pytanie.

Który profil użytkownika ulega modyfikacji i jest zapisywany na serwerze dla klienta działającego w sieci Windows?

Brak odpowiedzi na to pytanie.

Aby zwiększyć bezpieczeństwo osobistych danych podczas przeglądania stron internetowych, warto dezaktywować w ustawieniach przeglądarki

Brak odpowiedzi na to pytanie.

Która norma odnosi się do okablowania strukturalnego?

Brak odpowiedzi na to pytanie.

Do właściwego funkcjonowania procesora konieczne jest podłączenie złącza zasilania 4-stykowego lub 8-stykowego o napięciu

Brak odpowiedzi na to pytanie.

Jakim protokołem komunikacyjnym w warstwie transportowej, który zapewnia niezawodność przesyłania pakietów, jest protokół

Brak odpowiedzi na to pytanie.

Program, który nie jest przeznaczony do analizy stanu komputera to

Brak odpowiedzi na to pytanie.

W systemie Windows odpowiednikiem macierzy RAID 1 jest wolumin o nazwie

Brak odpowiedzi na to pytanie.

Który z parametrów okablowania strukturalnego wskazuje na relację mocy sygnału testowego w jednej parze do mocy sygnału wyindukowanego w sąsiedniej parze na tym samym końcu przewodu?

Brak odpowiedzi na to pytanie.

Jakie czynności nie są realizowane przez system operacyjny?

Brak odpowiedzi na to pytanie.

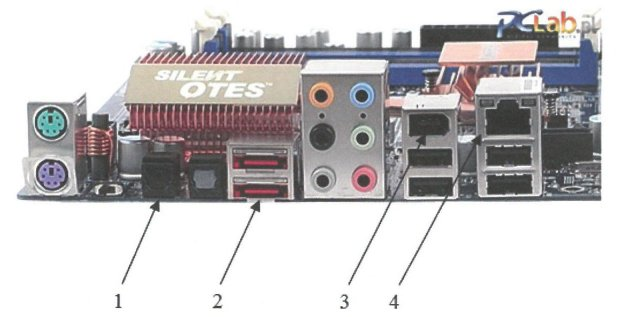

Który z portów na pokazanej płycie głównej pozwala na podłączenie zewnętrznego dysku za pośrednictwem interfejsu e-SATA?

Brak odpowiedzi na to pytanie.

Ile maksymalnie podstawowych partycji możemy stworzyć na dysku twardym używając MBR?

Brak odpowiedzi na to pytanie.

W systemie Windows dany użytkownik oraz wszystkie grupy, do których on przynależy, posiadają uprawnienia "odczyt" do folderu XYZ. Czy ten użytkownik będzie mógł zrealizować operacje

Brak odpowiedzi na to pytanie.

Jakie jest źródło pojawienia się komunikatu na ekranie komputera, informującego o wykryciu konfliktu adresów IP?

Brak odpowiedzi na to pytanie.

Jakim materiałem eksploatacyjnym jest ploter solwentowy?

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Windows przeznaczonym dla stacji roboczej umożliwia ustalenie wymagań logowania dla wszystkich użytkowników tej stacji?

Brak odpowiedzi na to pytanie.

Ile warstw zawiera model ISO/OSI?

Brak odpowiedzi na to pytanie.

Komputer A, który musi wysłać dane do komputera B znajdującego się w sieci z innym adresem IP, najpierw przekazuje pakiety do adresu IP

Brak odpowiedzi na to pytanie.

Administrator pragnie udostępnić w sieci folder c:\instrukcje tylko trzem użytkownikom z grupy Serwisanci. Jakie działanie powinien podjąć?

Brak odpowiedzi na to pytanie.

Jaki protokół jest stosowany przez WWW?

Brak odpowiedzi na to pytanie.

Aby wymusić na użytkownikach lokalnych systemów z rodziny Windows Server regularną zmianę haseł oraz stosowanie haseł o odpowiedniej długości, które spełniają kryteria złożoności, należy ustawić

Brak odpowiedzi na to pytanie.

Po wykonaniu podanego skryptu

| echo off |

| echo ola.txt >> ala.txt |

| pause |

Brak odpowiedzi na to pytanie.

Kiedy użytkownik systemu Windows wybiera opcję przywrócenia do określonego punktu, które pliki utworzone po tym punkcie nie będą podlegać zmianom w wyniku tej operacji?

Brak odpowiedzi na to pytanie.

Jaki protokół sygnalizacyjny jest wykorzystywany w technologii VoIP?

Brak odpowiedzi na to pytanie.

Rejestry procesora są resetowane poprzez

Brak odpowiedzi na to pytanie.

Który z wymienionych adresów IP nie zalicza się do prywatnych?

Brak odpowiedzi na to pytanie.

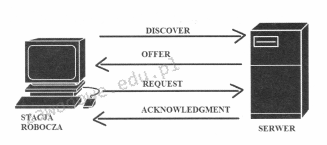

Którego protokołu działanie zostało zobrazowane na załączonym rysunku?

Brak odpowiedzi na to pytanie.

Symbol przedstawiony na ilustracji wskazuje na produkt

Brak odpowiedzi na to pytanie.

Aby przeprowadzić aktualizację zainstalowanego systemu operacyjnego Linux Ubuntu, należy wykorzystać komendę

Brak odpowiedzi na to pytanie.

Jaki typ grupy jest automatycznie przypisany dla nowo tworzonej grupy w kontrolerze domeny systemu Windows Server?

Brak odpowiedzi na to pytanie.