Pytanie 1

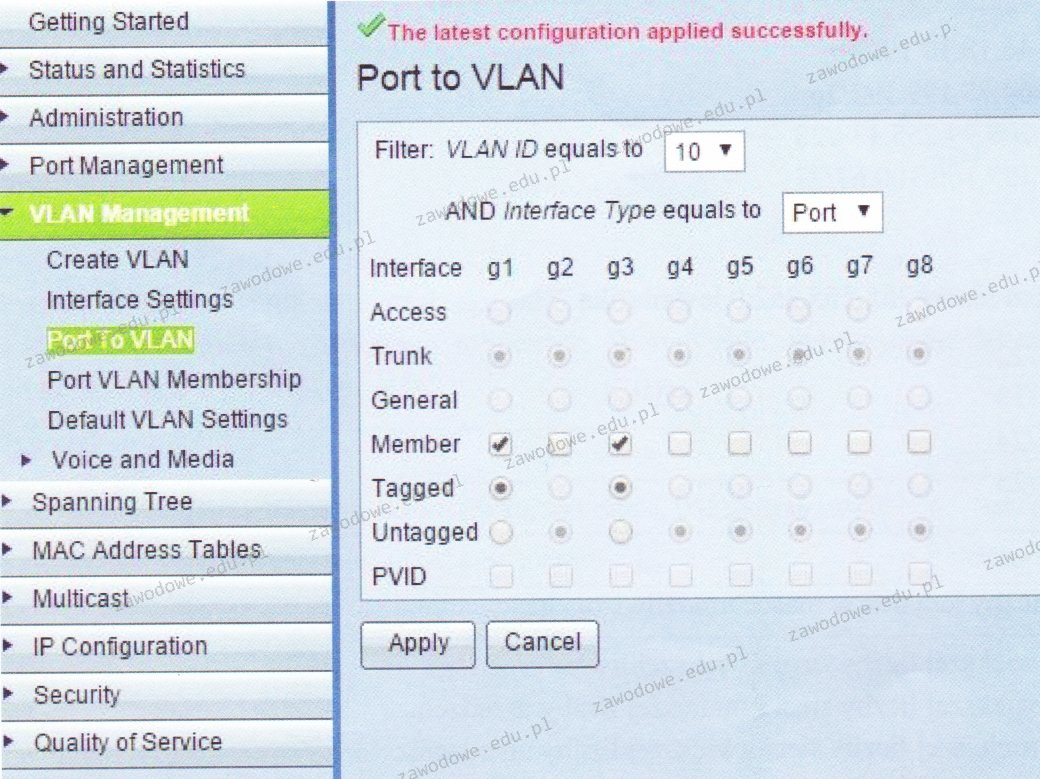

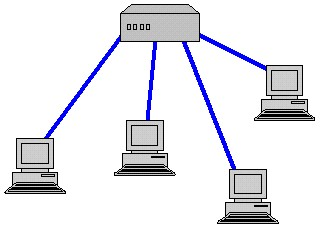

Na ilustracji przedstawiona jest konfiguracja

Wynik: 3/40 punktów (7,5%)

Wymagane minimum: 20 punktów (50%)

Na ilustracji przedstawiona jest konfiguracja

Podczas analizy ruchu sieciowego przy użyciu sniffera zauważono, że urządzenia przesyłają dane na portach 20 oraz 21. Przyjmując standardową konfigurację, oznacza to, że analizowanym protokołem jest protokół

Jakie urządzenie należy wykorzystać w sieci Ethernet, aby zredukować liczbę kolizji pakietów?

Jakie informacje można uzyskać na temat konstrukcji skrętki S/FTP?

Jeśli podczas podłączania stacji dysków elastycznych 1,44 MB kabel sygnałowy zostanie włożony odwrotnie, to

Brak odpowiedzi na to pytanie.

W skanerach z systemem CIS źródłem światła oświetlającym dokument jest

Brak odpowiedzi na to pytanie.

Aby bezpośrednio połączyć dwa komputery w przewodowej sieci LAN, należy zastosować

Brak odpowiedzi na to pytanie.

Wskaż nieprawidłowy sposób podziału dysków MBR na partycje?

Brak odpowiedzi na to pytanie.

Jaką kwotę będzie trzeba zapłacić za wymianę karty graficznej w komputerze, jeżeli jej koszt wynosi 250zł, czas wymiany to 80 minut, a każda rozpoczęta roboczogodzina to 50zł?

Brak odpowiedzi na to pytanie.

Granice domeny kolizyjnej nie są określane przez porty takich urządzeń jak

Brak odpowiedzi na to pytanie.

Program o nazwie dd, którego przykład zastosowania przedstawiono w systemie Linux, umożliwia

Brak odpowiedzi na to pytanie.

Jakie narzędzie służy do obserwacji zdarzeń w systemie Windows?

Brak odpowiedzi na to pytanie.

Aby oddzielić komputery pracujące w sieci z tym samym adresem IPv4, które są podłączone do przełącznika zarządzalnego, należy przypisać

Brak odpowiedzi na to pytanie.

Do serwisu komputerowego przyniesiono laptopa, którego matryca wyświetla obraz w bardzo słabej jakości. Dodatkowo obraz jest znacząco ciemny i widoczny jedynie z niewielkiej odległości. Co może być przyczyną tej usterki?

Brak odpowiedzi na to pytanie.

Aby zapobiegać i eliminować szkodliwe oprogramowanie, takie jak exploity, robaki oraz trojany, konieczne jest zainstalowanie oprogramowania

Brak odpowiedzi na to pytanie.

Włączenie systemu Windows w trybie diagnostycznym umożliwia

Brak odpowiedzi na to pytanie.

Jakie narzędzie jest używane w systemie Windows do przywracania właściwych wersji plików systemowych?

Brak odpowiedzi na to pytanie.

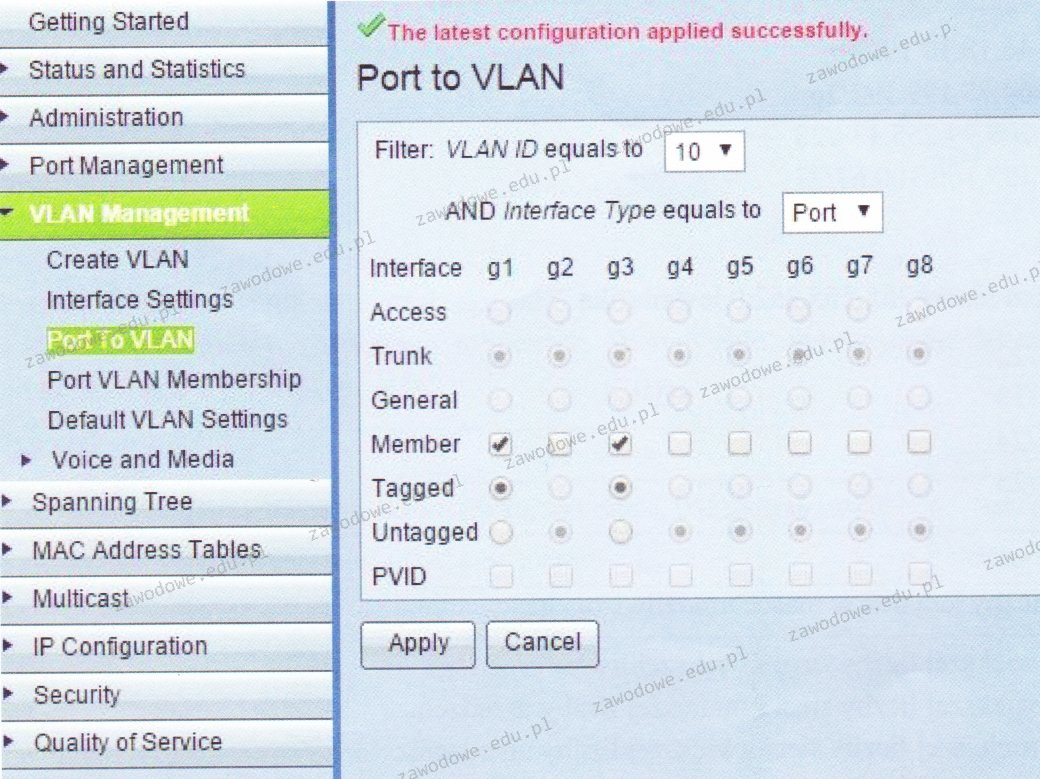

Element systemu komputerowego przedstawiony na ilustracji to

Brak odpowiedzi na to pytanie.

Jak określamy atak na sieć komputerową, który polega na łapaniu pakietów przesyłanych w sieci?

Brak odpowiedzi na to pytanie.

Serwer zajmuje się rozgłaszaniem drukarek w sieci, organizowaniem zadań do wydruku oraz przydzielaniem uprawnień do korzystania z drukarek

Brak odpowiedzi na to pytanie.

Protokół poczty elektronicznej, który umożliwia zarządzanie wieloma skrzynkami pocztowymi oraz pobieranie i manipulowanie na wiadomościach przechowywanych na zdalnym serwerze, to

Brak odpowiedzi na to pytanie.

Aby chronić sieć WiFi przed nieautoryzowanym dostępem, należy między innymi

Brak odpowiedzi na to pytanie.

Lokalny komputer dysponuje adresem 192.168.0.5. Po otwarciu strony internetowej z tego urządzenia, która identyfikuje adresy w sieci, uzyskano informację, że adresem komputera jest 195.182.130.24. Co to oznacza?

Brak odpowiedzi na to pytanie.

Wykonanie komendy NET USER GRACZ * /ADD w wierszu poleceń systemu Windows spowoduje

Brak odpowiedzi na to pytanie.

W nowoczesnych panelach dotykowych prawidłowe działanie wyświetlacza zapewnia mechanizm rozpoznający zmianę

Brak odpowiedzi na to pytanie.

Który standard IEEE 802.3 powinien być użyty w sytuacji z zakłóceniami elektromagnetycznymi, jeżeli odległość między punktem dystrybucyjnym a punktem abonenckim wynosi 200 m?

Brak odpowiedzi na to pytanie.

Zintegrowana karta sieciowa na płycie głównej uległa awarii. Komputer nie może załadować systemu operacyjnego, ponieważ brakuje zarówno dysku twardego, jak i napędów optycznych, a system operacyjny jest uruchamiany z lokalnej sieci. W celu przywrócenia utraconej funkcjonalności, należy zainstalować w komputerze

Brak odpowiedzi na to pytanie.

Zgodnie z podanym cennikiem, przeciętny koszt zakupu wyposażenia stanowiska komputerowego wynosi:

| Nazwa sprzętu | Cena minimalna | Cena maksymalna |

|---|---|---|

| Jednostka centralna | 1300,00 zł | 4550,00 zł |

| Monitor | 650,00 zł | 2000,00 zł |

| Klawiatura | 28,00 zł | 100,00 zł |

| Myszka | 22,00 zł | 50,00 zł |

Brak odpowiedzi na to pytanie.

Jaki protokół umożliwia nawiązywanie szyfrowanych połączeń terminalowych z zdalnym komputerem?

Brak odpowiedzi na to pytanie.

Jak określa się niechciane oprogramowanie komputerowe, które zwykle instaluje się bez wiedzy użytkownika?

Brak odpowiedzi na to pytanie.

Wypukłe kondensatory elektrolityczne w module zasilania monitora LCD mogą doprowadzić do uszkodzenia

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Linux pozwala na zarządzanie uprawnieniami do plików oraz katalogów?

Brak odpowiedzi na to pytanie.

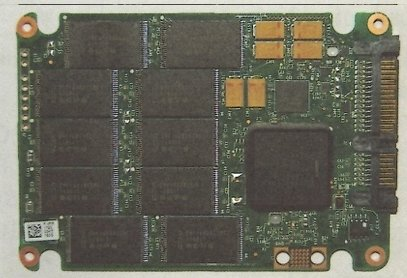

Schemat blokowy ilustruje

Brak odpowiedzi na to pytanie.

W IPv6 odpowiednikiem adresu pętli zwrotnej jest adres

Brak odpowiedzi na to pytanie.

Jaką topologię fizyczną sieci ukazuje przedstawiony rysunek?

Brak odpowiedzi na to pytanie.

Urządzenie trwale zainstalowane u abonenta, które zawiera zakończenie poziomego okablowania strukturalnego, to

Brak odpowiedzi na to pytanie.

Plik zajmuje 2KB. Jakie to jest?

Brak odpowiedzi na to pytanie.

Jaką maksymalną liczbę kanałów z dostępnego pasma kanałów standardu 802.11b można stosować w Polsce?

Brak odpowiedzi na to pytanie.

Usługa, która odpowiada za przekształcanie nazw domenowych na adresy IP, to

Brak odpowiedzi na to pytanie.

Aby przywrócić dane, które zostały usunięte za pomocą kombinacji klawiszy Shift + Delete, co należy zrobić?

Brak odpowiedzi na to pytanie.