Pytanie 1

Graficzny symbol ukazany na ilustracji oznacza

Wynik: 32/40 punktów (80,0%)

Wymagane minimum: 20 punktów (50%)

Graficzny symbol ukazany na ilustracji oznacza

Aby chronić systemy sieciowe przed zewnętrznymi atakami, należy zastosować

To narzędzie może być wykorzystane do

Główną metodą ochrony sieci komputerowej przed zewnętrznymi atakami jest wykorzystanie

Narzędziem wykorzystywanym do diagnozowania połączeń między komputerami w systemie Windows jest

Jakie jest połączenie używane do wymiany informacji pomiędzy urządzeniami mobilnymi, które stosuje cyfrową transmisję optyczną w trybie bezprzewodowym do przesyłania danych na stosunkowo krótką odległość?

Administrator dostrzegł, że w sieci LAN występuje wiele kolizji. Jakie urządzenie powinien zainstalować, aby podzielić sieć lokalną na mniejsze domeny kolizji?

Jaką częstotliwość odświeżania należy ustawić, aby obraz na monitorze był odświeżany 85 razy na sekundę?

Jak wiele adresów IP można wykorzystać do przypisania komputerom w sieci o adresie 192.168.100.0 z maską 255.255.255.0?

W przypadku sieci strukturalnej rekomendowane jest zainstalowanie jednego punktu abonenckiego na obszarze wynoszącym

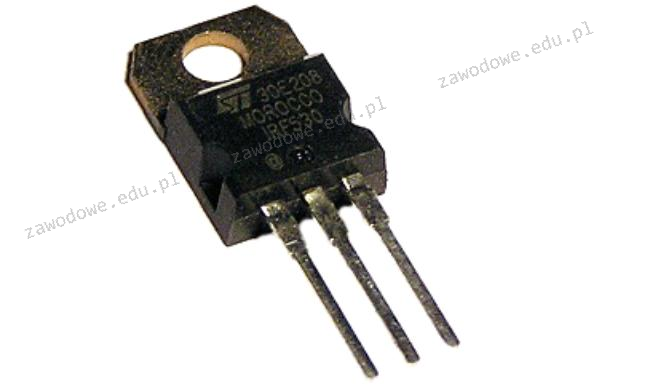

Element elektroniczny przedstawiony na ilustracji to

Aby skanera działał prawidłowo, należy

Wskaż rysunek ilustrujący symbol używany do oznaczania portu równoległego LPT?

Za co odpowiada protokół DNS?

Kondygnacyjny punkt dystrybucji jest połączony z

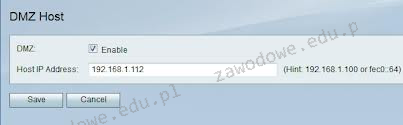

Na ilustracji widać zrzut ekranu ustawień strefy DMZ na routerze. Aktywacja opcji "Enable DMZ" spowoduje, że komputer z adresem IP 192.168.0.106

Użytkownik napotyka trudności z uruchomieniem systemu Windows. W celu rozwiązania tego problemu skorzystał z narzędzia System Image Recovery, które

Urządzenie klienckie automatycznie uzyskuje adres IP od serwera DHCP. W sytuacji, gdy serwer DHCP przestanie działać, karcie sieciowej przydzielony zostanie adres IP z przedziału

Jednym z programów ochronnych, które zabezpieczają system przed oprogramowaniem, które bez zgody użytkownika zbiera i przesyła jego dane osobowe, numery kart kredytowych, informacje o odwiedzanych stronach WWW, hasła oraz używane adresy e-mail, jest aplikacja

W komputerze zainstalowano nowy dysk twardy o pojemności 8 TB i podzielono go na dwie partycje, z których każda ma 4 TB. Jaki typ tablicy partycji powinien być zastosowany, aby umożliwić takie partycjonowanie?

Do zarządzania przydziałami przestrzeni dyskowej w systemach Windows 7 oraz Windows 8 wykorzystywane jest narzędzie

Aby obserwować przesył danych w sieci komputerowej, należy wykorzystać program typu

Zasadniczym sposobem zabezpieczenia danych przechowywanych na serwerze jest

Który instrument służy do pomiaru długości oraz tłumienności przewodów miedzianych?

Celem złocenia styków złącz HDMI jest

Adres MAC (Medium Access Control Address) stanowi fizyczny identyfikator interfejsu sieciowego Ethernet w obrębie modelu OSI

Firma uzyskała zakres adresów 10.10.10.0/16. Po podzieleniu na podsieci zawierające 510 hostów, jakie są adresy podsieci z zastosowaną maską?

Komputery K1, K2, K3, K4 są podłączone do interfejsów przełącznika, które są przypisane do VLAN-ów wymienionych w tabeli. Które z tych komputerów mają możliwość komunikacji ze sobą?

| Nazwa komputera | Adres IP | Nazwa interfejsu | VLAN |

| K1 | 10.10.10.1/24 | F1 | VLAN 10 |

| K2 | 10.10.10.2/24 | F2 | VLAN 11 |

| K3 | 10.10.10.3/24 | F3 | VLAN 10 |

| K4 | 10.10.11.4/24 | F4 | VLAN 11 |

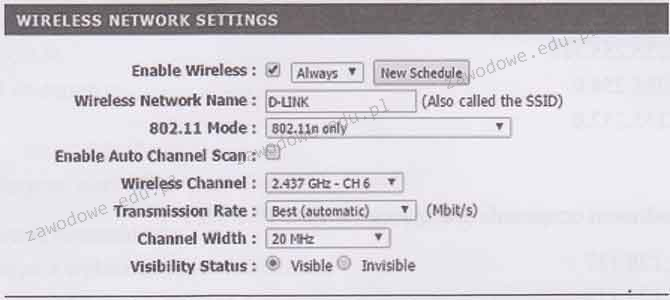

Który z parametrów w ustawieniach punktu dostępowego działa jako login używany podczas próby połączenia z punktem dostępowym w sieci bezprzewodowej?

Administrator systemu Linux wydał komendę mount /dev/sda2 /mnt/flash. Co to spowoduje?

W biurowcu należy podłączyć komputer do routera ADSL za pomocą przewodu UTP Cat 5e. Jaka powinna być maksymalna odległość między komputerem a routerem?

Jaki protokół jest używany przez komendę ping?

W systemie SI jednostką do mierzenia napięcia jest

Standard IEEE 802.11b dotyczy sieci

Jaka jest maksymalna liczba komputerów, które mogą być zaadresowane w podsieci z adresem 192.168.1.0/25?

Które z wymienionych mediów nie jest odpowiednie do przesyłania danych teleinformatycznych?

Okablowanie wertykalne w sieci strukturalnej łączy

Licencja Windows OEM nie umożliwia wymiany

Jakie medium transmisyjne używają myszki Bluetooth do interakcji z komputerem?

Wynikiem poprawnego pomnożenia dwóch liczb binarnych 111001102 oraz 000111102 jest wartość