Pytanie 1

Która z wymienionych sytuacji stanowi naruszenie praw autorskich?

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Która z wymienionych sytuacji stanowi naruszenie praw autorskich?

Co należy zrobić w sytuacji silnego krwawienia z rany?

Który z dokumentów stosowanych w metodologii Agile zawiera listę funkcjonalności produktu uporządkowanych według ich ważności?

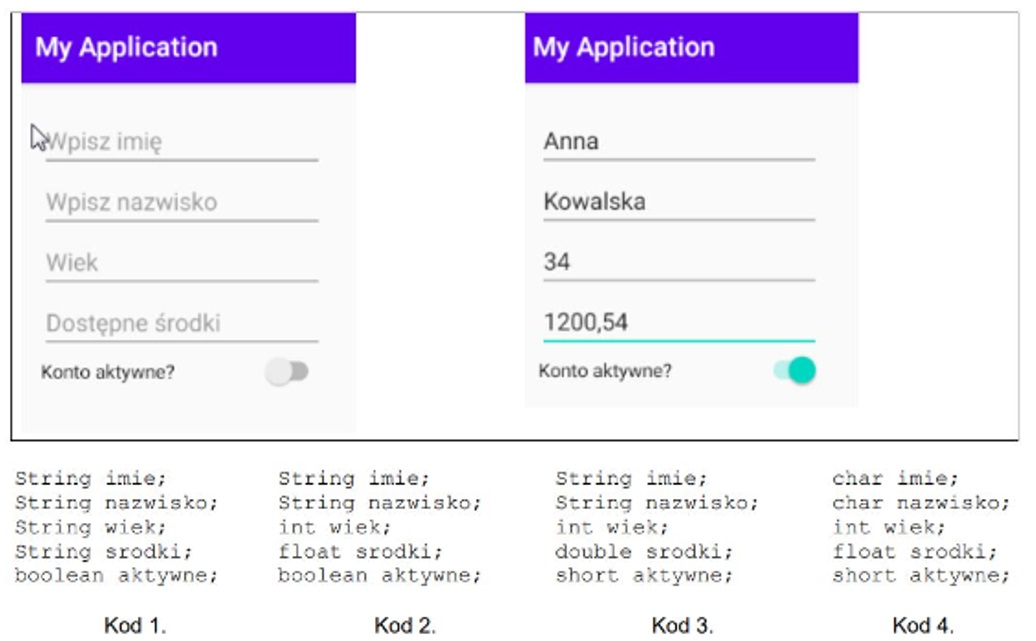

Na zaprezentowanych ilustracjach znajduje się okno aplikacji w wersji początkowej oraz po wprowadzeniu danych. Przyjmując, że pole "Dostępne środki" służy do wprowadzania wartości typu rzeczywistego, wskaż elementy struktury, które najlepiej odpowiadają tym danym?

Jaką strukturę danych stosuje się w algorytmie BFS (przeszukiwanie wszerz)?

Co to jest choroba związana z wykonywaniem zawodu?

Programista może wykorzystać framework Angular do realizacji aplikacji:

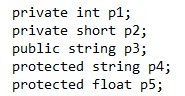

Zaprezentowany kod zawiera pola danej klasy. Które pole (pola) mogą być osiągnięte z poziomu głównego programu poprzez odwołanie się w formie nazwaObiektu.nazwaPola?

Który framework jest powszechnie wykorzystywany do tworzenia aplikacji internetowych w języku Python?

Jak przedstawia się liczba dziesiętna 255 w systemie szesnastkowym?

Jakie oznaczenie posiada norma krajowa w Polsce?

Jakie informacje przedstawia diagram Gantta?

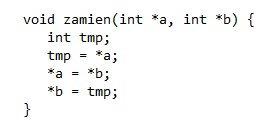

Przykład wywołania funkcji zamien w języku C++ może wyglądać w następujący sposób

Który z wymienionych poniżej przykładów stanowi system informacji przetwarzany przez system informatyczny?

Który algorytm sortowania opiera się na metodzie "dziel i zwyciężaj"?

Która z wymienionych metod jest najodpowiedniejsza do wizualizacji procesu podejmowania decyzji?

Który z języków programowania jest powszechnie wykorzystywany do tworzenia aplikacji na komputery stacjonarne?

Jakie kroki należy podjąć, aby skutecznie zabezpieczyć dane na komputerze?

Jaki typ testów ocenia funkcjonalność aplikacji z punktu widzenia użytkownika końcowego?

W C++ mechanizm programowania obiektowego, który wykorzystuje funkcje wirtualne (ang. Virtual) i umożliwia programiście pominięcie kontroli klasy pochodnej podczas wywoływania metod, nazywa się

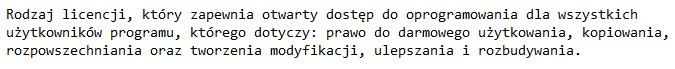

Zawarty w ramce opis licencji sugeruje, że mamy do czynienia z licencją

Jaką wydajność posiada sieć, która przesyła 500 MB danych w czasie 10 sekund?

Algorytmy, które są wykorzystywane do rozwiązywania problemów przybliżonych lub takich, które nie mogą być opisane za pomocą algorytmu dokładnego, na przykład w prognozowaniu pogody czy identyfikacji nowych wirusów komputerowych, to algorytmy.

Zapis w języku C# przedstawia definicję klasy Car, która:

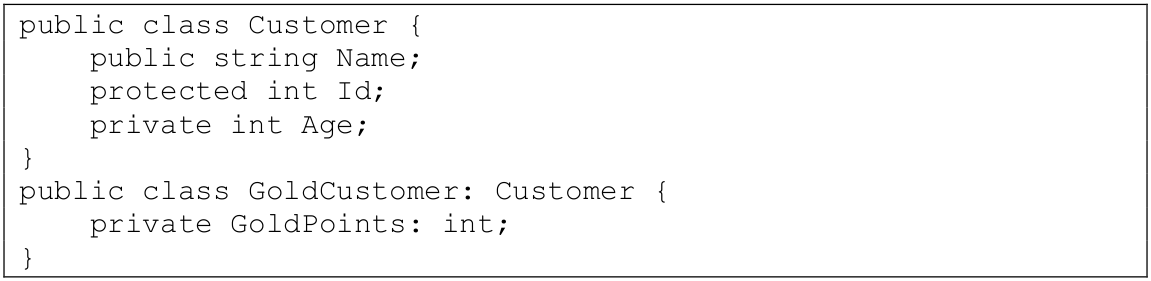

W metodach klasy GoldCustomer dostępne są tylko pola

W jakich sytuacjach zastosowanie rekurencji może być bardziej korzystne niż użycie iteracji?

Ergonomiczną oraz właściwą pozycję do pracy przy komputerze zapewni fotel, którego

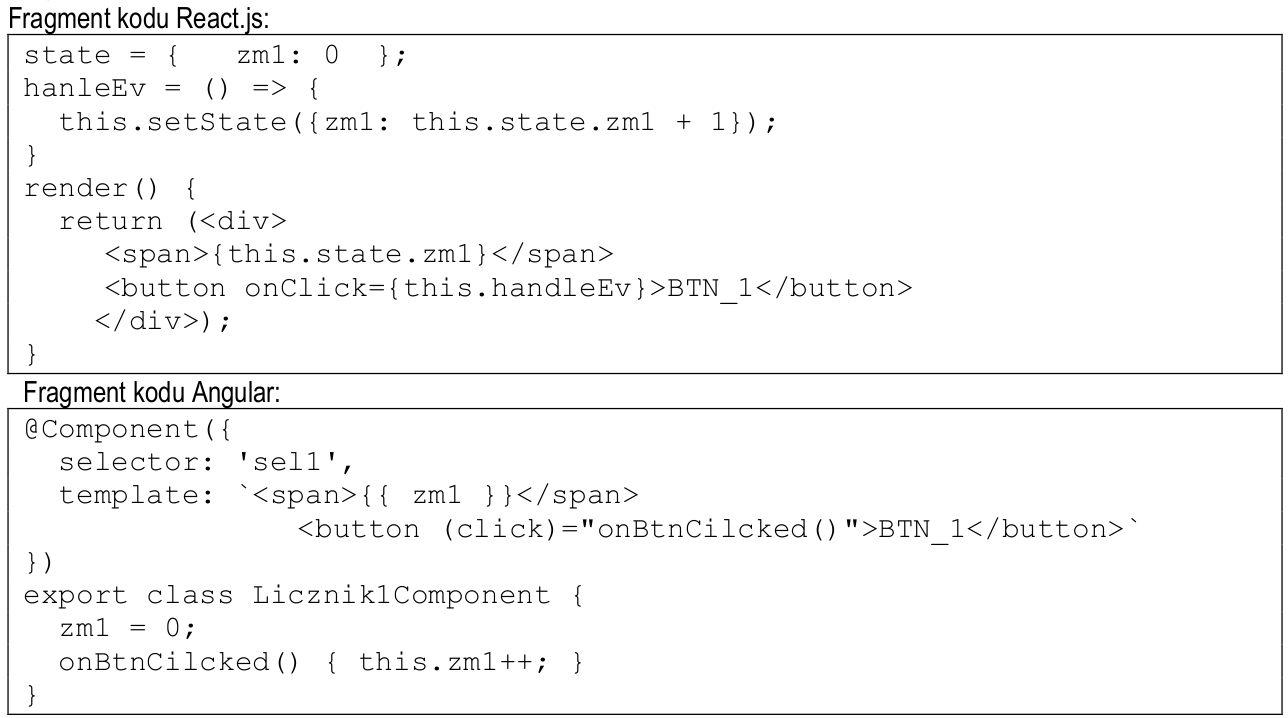

Kod w bibliotece React.js oraz w frameworku Angular, który został zaprezentowany, ma na celu wyświetlenie

Na ilustracji pokazano fragment emulacji iOS z elementem kontrolnym. Który fragment kodu XAML opisuje ten element?

Jaki jest podstawowy cel przystosowania aplikacji do publikacji w sklepie mobilnym?

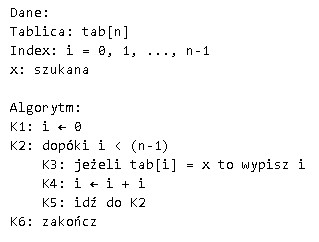

Jaką złożoność obliczeniową posiada podany algorytm?

Celem zastosowania wzorca Obserwator w tworzeniu aplikacji WEB jest

Który z wymienionych typów kolekcji pozwala na dostęp do ostatnio dodanego elementu w pierwszej kolejności?

Aby zdefiniować zmienną, która będzie działała jako licznik instancji danej klasy, należy wprowadzenie takiego zmiennej poprzedzić słowem kluczowym

Jaką liczbę warstw zawiera model TCP/IP?

Które z wymienionych stanowi przykład zagrożenia fizycznego w miejscu pracy?

Wykorzystanie typu DECIMAL w MySQL wymaga wcześniejszego określenia długości (liczby cyfr) przed oraz po przecinku. Jak należy to zapisać?

Jakie składniki powinien mieć plan projektu?

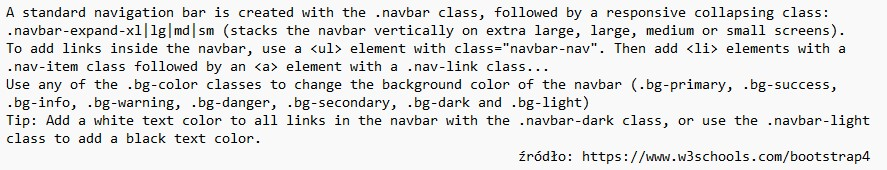

Zgodnie z dokumentacją dotyczącą menu Navbar z biblioteki Bootstrap 4, w celu stworzenia menu należy zdefiniować listę

W zaprezentowanym wideo przedstawiono narzędzie do tworzenia interfejsu użytkownika, dla którego automatycznie generuje się