Pytanie 1

Jaką wartość liczbową ma BACA zapisaną w systemie heksadecymalnym?

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Jaką wartość liczbową ma BACA zapisaną w systemie heksadecymalnym?

Oprogramowanie, które jest dodatkiem do systemu Windows i ma na celu ochronę przed oprogramowaniem szpiegującym oraz innymi niechcianymi elementami, to

Urządzenie przedstawione na ilustracji, wraz z podanymi danymi technicznymi, może być zastosowane do pomiarów systemów okablowania

Na ilustracji zaprezentowane jest urządzenie do

RAMDAC konwerter przekształca sygnał

Wirusy polimorficzne mają jedną charakterystyczną cechę, którą jest

Jaką wartość ma moc wyjściowa (ciągła) zasilacza według parametrów przedstawionych w tabeli?

| Napięcie wyjściowe | +5 V | +3.3 V | +12 V1 | +12 V2 | -12 V | +5 VSB |

| Prąd wyjściowy | 18,0 A | 22,0 A | 18,0 A | 17,0 A | 0,3 A | 2,5 A |

| Moc wyjściowa | 120 W | 336W | 3,6 W | 12,5 W |

Co oznacza kod BREAK odczytany przez układ elektroniczny klawiatury?

W jakim miejscu są przechowywane dane o kontach użytkowników domenowych w środowisku Windows Server?

Jaką wartość w systemie szesnastkowym ma liczba 1101 0100 0111?

Który z poniższych interfejsów powinien być wybrany do podłączenia dysku SSD do płyty głównej komputera stacjonarnego, aby uzyskać najwyższą szybkość zapisu oraz odczytu danych?

Protokół, który pozwala urządzeniom na uzyskanie od serwera informacji konfiguracyjnych, takich jak adres IP bramy sieciowej, to

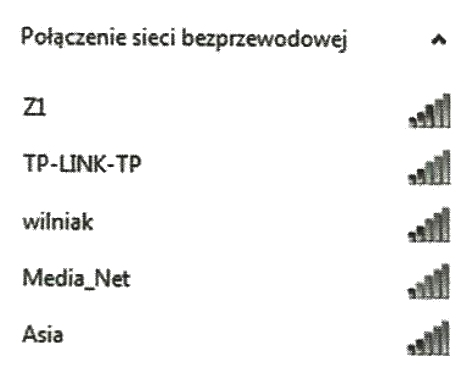

Użytkownik laptopa z systemem Windows 7 widzi dostępne sieci Wi-Fi, jak przedstawiono na ilustracji. Przy konfiguracji połączenia z siecią Z1 musi wprowadzić

Aby przywrócić dane, które zostały usunięte dzięki kombinacji klawiszy Shift+Delete, trzeba

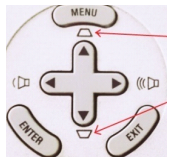

Na przedstawionej grafice wskazano strzałkami funkcje przycisków umieszczonych na obudowie projektora multimedialnego. Dzięki tym przyciskom można

Jaki element sieci SIP określamy jako telefon IP?

Element obliczeń zmiennoprzecinkowych to

Kluczowym mechanizmem zabezpieczającym dane przechowywane na serwerze jest

Jakie złącze na tylnym panelu komputera jest przedstawione przez podany symbol graficzny?

Który protokół odpowiada za bezpieczne przesyłanie danych w sieciach komputerowych?

Wskaż ilustrację obrazującą typowy materiał eksploatacyjny używany w drukarkach żelowych?

Schemat ilustruje ustawienia urządzenia WiFi. Wskaż, które z poniższych stwierdzeń na temat tej konfiguracji jest prawdziwe?

Wydanie komendy chmod 400 nazwa_pliku w systemie Linux spowoduje, że właściciel pliku

W systemach operacyjnych Windows system plików pozwala na ograniczenie dostępu użytkowników do określonych katalogów, plików czy dysków

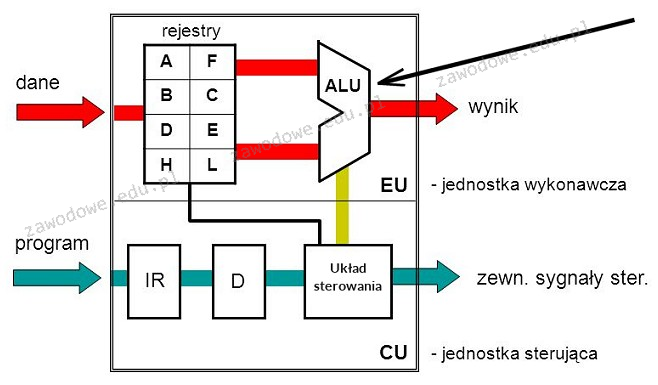

Na diagramie mikroprocesora blok wskazany strzałką pełni rolę

System limitów dyskowych, umożliwiający kontrolowanie wykorzystania zasobów dyskowych przez użytkowników, nazywany jest

Udostępniono w sieci lokalnej jako udział specjalny folder o nazwie egzamin znajdujący się na komputerze o nazwie SERWER_2 w katalogu głównym dysku C:. Jak powinna wyglądać ścieżka dostępu do katalogu egzamin, w którym przechowywany jest folder macierzysty dla konta użytkownika o określonym loginie?

Jakie oprogramowanie służy do sprawdzania sterowników w systemie Windows?

Urządzenie, które pozwala na połączenie hostów w jednej sieci z hostami w różnych sieciach, to

Impulsator pozwala na diagnozowanie uszkodzonych układów logicznych komputera między innymi poprzez

Jakie stwierdzenie o routerach jest poprawne?

Zidentyfikuj urządzenie przedstawione na ilustracji

Wskaż urządzenie, które powinno być użyte do połączenia dwóch komputerów z siecią Internet poprzez lokalną sieć Ethernet, gdy dysponujemy jedynie jednym adresem IP

Jak wygląda kolejność przewodów w wtyczce RJ-45 zgodnie z normą TIA/EIA-568 dla zakończeń typu T568B?

Oprogramowanie, które wymaga zatwierdzenia na wyświetlanie reklam lub zakupu pełnej licencji, aby usunąć reklamy, jest dystrybuowane na licencji

Który z podanych programów pozwoli na stworzenie technicznego rysunku ilustrującego plan instalacji logicznej sieci lokalnej w budynku?

Na jakich licencjach są dystrybuowane wersje systemu Linux Ubuntu?

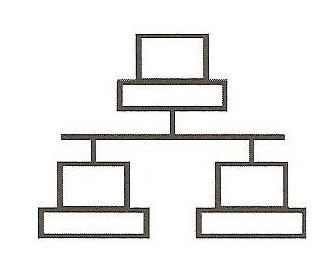

W sieciach bezprzewodowych typu Ad-Hoc IBSS (Independent Basic Service Set) wykorzystywana jest topologia fizyczna

Rodzaje ataków mających na celu zakłócenie funkcjonowania aplikacji oraz procesów w urządzeniach sieciowych to ataki klasy

Jaką normę stosuje się w przypadku okablowania strukturalnego w sieciach komputerowych?