Pytanie 1

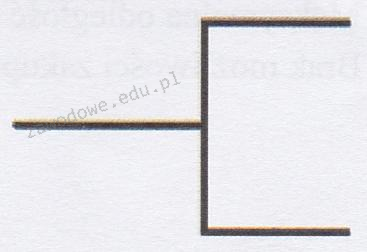

Jakiego narzędzia należy użyć do zakończenia końcówek kabla UTP w module keystone z złączami typu 110?

Brak odpowiedzi na to pytanie.

Narzędzie uderzeniowe jest kluczowym narzędziem w procesie zarabiania końcówek kabla UTP w modułach keystone ze stykami typu 110. Działa ono na zasadzie mechanicznego wciśnięcia żył kabla w odpowiednie styki, co zapewnia solidne i trwałe połączenie. Użycie narzędzia uderzeniowego pozwala na szybkie i efektywne zakończenie kabli, eliminując ryzyko złego kontaktu, które może prowadzić do problemów z sygnałem. W praktyce, montaż modułów keystone z wykorzystaniem styków typu 110 jest powszechną praktyką w instalacjach sieciowych, zgodną z normami TIA/EIA-568, które określają standardy dla okablowania strukturalnego. Ponadto, dobrym zwyczajem jest stosowanie narzędzi uderzeniowych, które mają regulację siły uderzenia, co pozwala na dostosowanie do różnych typów kabli, zapewniając optymalną jakość połączenia. Warto również zaznaczyć, że efektywne zakończenie kabla przyczyni się do lepszej wydajności sieci, co jest kluczowe w środowiskach wymagających wysokiej przepustowości.