Pytanie 1

Użytkownik uszkodził płytę główną z gniazdem procesora AM2. Uszkodzoną płytę można wymienić na model z gniazdem, nie zmieniając procesora i pamięci

Wynik: 36/40 punktów (90,0%)

Wymagane minimum: 20 punktów (50%)

Użytkownik uszkodził płytę główną z gniazdem procesora AM2. Uszkodzoną płytę można wymienić na model z gniazdem, nie zmieniając procesora i pamięci

Który z podanych adresów protokołu IPv4 jest adresem klasy D?

Który kolor żyły znajduje się w kablu skrętkowym?

Gdy użytkownik zauważy, że ważne pliki zniknęły z dysku twardego, powinien

Do jakiego celu służy program fsck w systemie Linux?

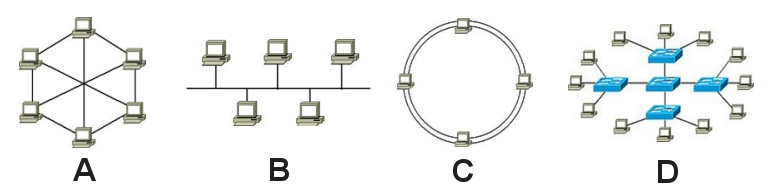

Który z rysunków ilustruje topologię sieci w układzie magistrali?

Sprzęt, na którym można skonfigurować sieć VLAN, to

NAT64 (Network Address Translation 64) to proces, który dokonuje mapowania adresów

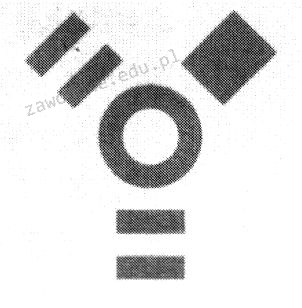

Graficzny symbol odnosi się do standardów sprzętowych

Jaką partycją w systemie Linux jest magazyn tymczasowych danych, gdy pamięć RAM jest niedostępna?

Brak zabezpieczeń przed utratą danych w wyniku fizycznej awarii jednego z dysków to właściwość

Zamieszczone atrybuty opisują rodzaj pamięci

| Maksymalne taktowanie | 1600 MHz |

| Przepustowość | PC12800 1600MHz |

| Opóźnienie | Cycle Latency CL 9,0 |

| Korekcja | Nie |

| Dual/Quad | Dual Channel |

| Radiator | Tak |

W topologii fizycznej w kształcie gwiazdy, wszystkie urządzenia działające w sieci są

Zgodnie z normą PN-EN 50174, poziome okablowanie w systemie strukturalnym to segment okablowania pomiędzy

Aby zmagazynować 10 GB danych na pojedynczej płycie DVD, jaki typ nośnika powinien być wykorzystany?

Jakie jest IPv4 urządzenia znajdującego się w sieci 10.100.0.0/18?

Ataki na systemy komputerowe, które odbywają się poprzez podstępne pozyskiwanie od użytkowników ich danych osobowych, często wykorzystywane są w postaci fałszywych komunikatów z różnych instytucji lub od dostawców usług e-płatności i innych znanych organizacji, to

Funkcja narzędzia tracert w systemach Windows polega na

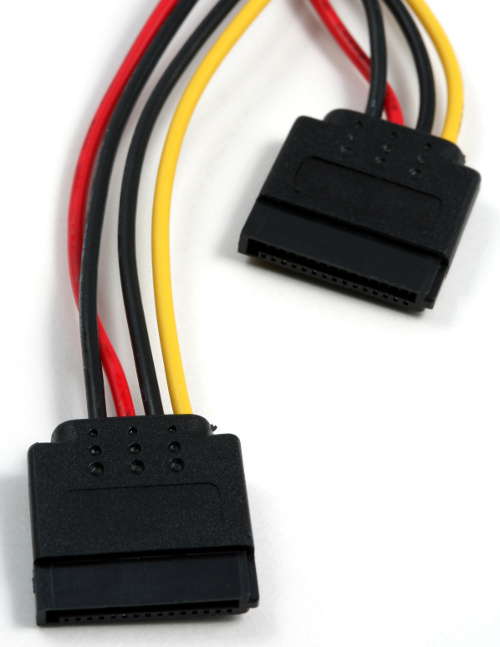

Na przedstawionym zdjęciu złącza pozwalają na

Licencja CAL (Client Access License) uprawnia użytkownika do

Aby uniknąć utraty danych w aplikacji do ewidencji uczniów, po zakończonej pracy każdego dnia należy wykonać

W systemie Linux, gdzie przechowywane są hasła użytkowników?

Aby podłączyć drukarkę igłową o wskazanych parametrach do komputera, należy umieścić kabel dołączony do drukarki w porcie

W komputerach stacjonarnych zamontowane są karty sieciowe Ethernet 10/100/1000 z gniazdem RJ45. Jakie medium transmisyjne powinno się zastosować w celu zbudowania sieci komputerowej zapewniającej najwyższą przepustowość?

Program, który ocenia wydajność zestawu komputerowego, to

Emisja dźwięków: jednego długiego oraz dwóch krótkich przez BIOS firmy AMI wskazuje na

Technologia, która umożliwia szerokopasmowy dostęp do Internetu z różnymi prędkościami pobierania i wysyłania danych, to

Możliwość weryfikacji poprawności działania pamięci RAM można uzyskać za pomocą programu diagnostycznego

Które polecenie pozwala na mapowanie zasobów sieciowych w systemie Windows Serwer?

Który z poniższych protokołów jest wykorzystywany do uzyskiwania dynamicznych adresów IP?

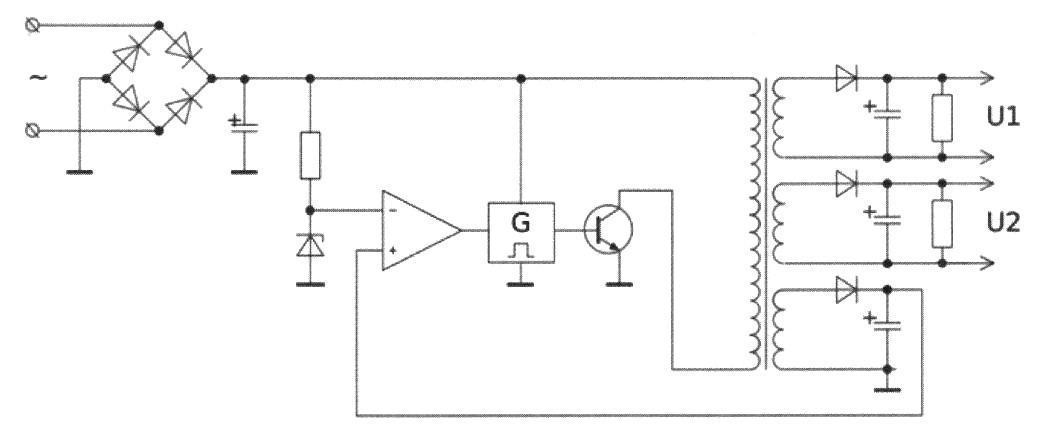

Na rysunku zobrazowano schemat

Jakie polecenie w systemach Linux służy do przedstawienia konfiguracji interfejsów sieciowych?

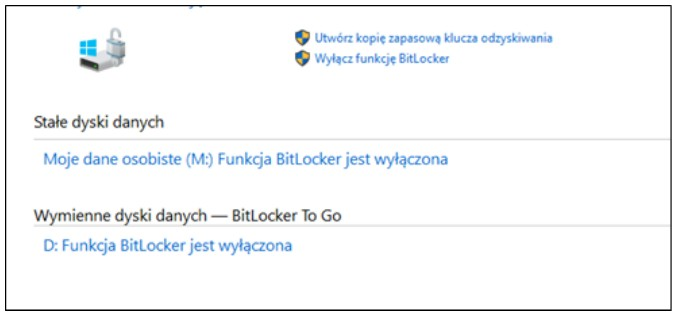

Narzędzie wbudowane w systemy Windows w edycji Enterprise lub Ultimate ma na celu

Która z poniższych topologii sieciowych charakteryzuje się centralnym węzłem, do którego podłączone są wszystkie inne urządzenia?

Jaki typ zabezpieczeń w sieciach WiFi oferuje najwyższy poziom ochrony?

W systemie Linux polecenie chmod służy do

Zasilacz UPS o mocy rzeczywistej 480 W nie jest przeznaczony do podłączenia

Jakiego parametru w poleceniu ping należy użyć, aby uzyskać rezultat pokazany na zrzucie ekranu?

Topologia fizyczna, w której wszystkie urządzenia końcowe są bezpośrednio połączone z jednym punktem centralnym, takim jak koncentrator lub switch, to topologia

Aby wydobyć informacje znajdujące się w archiwum o nazwie dane.tar, osoba korzystająca z systemu Linux powinna zastosować komendę