Pytanie 1

Który z warunków logicznych weryfikuje, czy zmienna całkowita x jest dodatnią liczbą składającą się z dwóch cyfr i jest podzielna przez 4?

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Który z warunków logicznych weryfikuje, czy zmienna całkowita x jest dodatnią liczbą składającą się z dwóch cyfr i jest podzielna przez 4?

Jakie jest przeznaczenie dokumentacji wdrożeniowej?

Jakie zagrożenie związane z użytkowaniem cyberprzestrzeni ma wpływ na zdrowie fizyczne?

W jakiej sytuacji wykorzystanie stosu będzie korzystniejsze niż lista podczas projektowania zestawu danych?

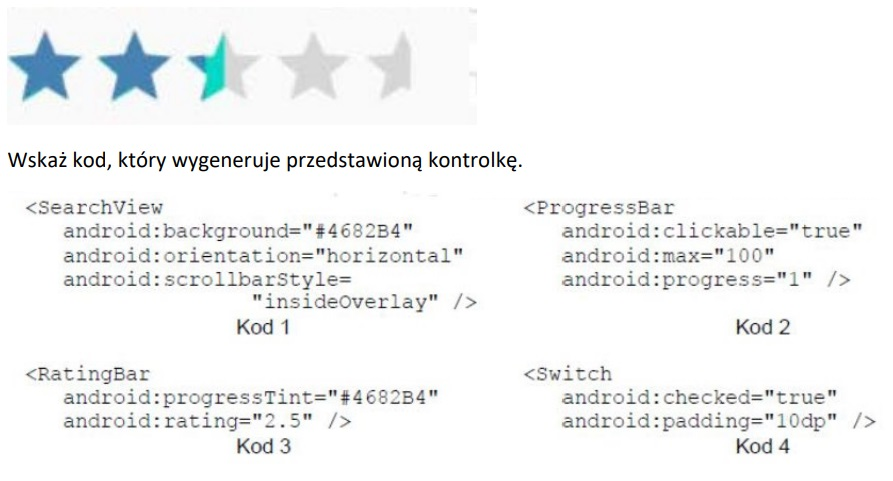

Wskaż fragment kodu, który wykreuje przedstawioną kontrolkę?

Z jakiej kolekcji powinno się korzystać, aby przechowywać informacje związane z elementem interfejsu użytkownika w taki sposób, aby ten element był informowany przez kolekcję o dodaniu, usunięciu lub zmianie jej zawartości?

Co to jest dokumentacja instruktażowa programu?

Który z wymienionych typów kolekcji pozwala na dostęp do ostatnio dodanego elementu w pierwszej kolejności?

Jakie jest podstawowe środowisko do tworzenia aplikacji desktopowych przy użyciu języka C#?

Który z wymienionych poniżej przykładów ilustruje prawidłowy szkielet zarządzania wyjątkami w języku C++?

Który z wymienionych dysków oferuje najszybszy dostęp do danych?

Jakie funkcje realizuje polecenie "git clone"?

Który z wymienionych algorytmów sortujących posiada średnią złożoność obliczeniową równą O(n log n)?

Jakie są różnice między typem łańcuchowym a typem znakowym?

Metoda tworzenia algorytmu polegająca na dzieleniu go na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich rozwiązanie stanie się proste, jest techniką

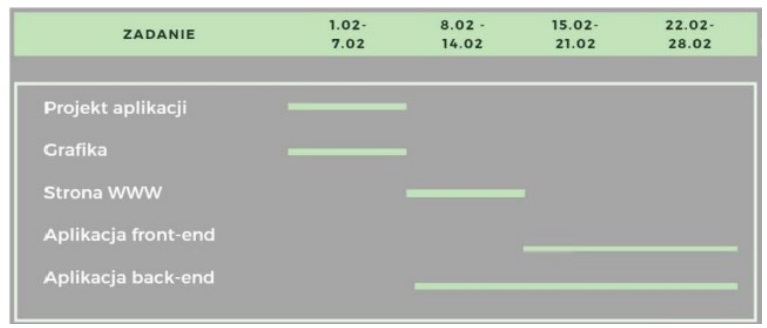

Diagram Gantta, który został zaprezentowany, odnosi się do projektu IT. Przyjmując, że każdy członek zespołu posiada odpowiednie kompetencje do realizacji każdego z zadań, a każde zadanie może być przypisane tylko jednej osobie, która poświęca na nie pełen dzień pracy, to minimalna liczba osób w zespole wynosi

Resuscytacja krążeniowo-oddechowa polega na realizowaniu

Jakie są główne cechy architektury klient-serwer?

Jakie informacje zawiera dokumentacja realizacji projektu?

Która z wymienionych bibliotek pozwala na obsługę zdarzeń związanych z myszą w aplikacjach desktopowych?

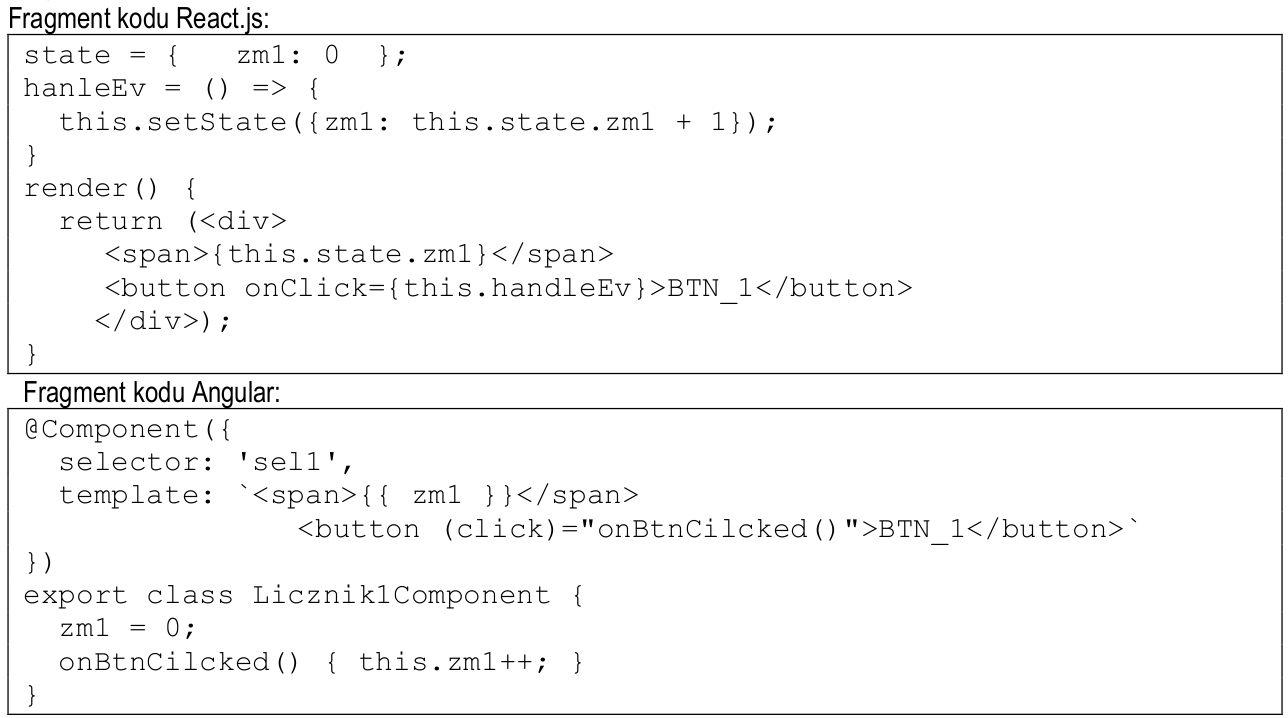

Kod w bibliotece React.js oraz w frameworku Angular, który został zaprezentowany, ma na celu wyświetlenie

Użycie typu DECIMAL w SQL wymaga wcześniejszego określenia liczby cyfr przed przecinkiem oraz ilości cyfr za przecinkiem. Jest to zapis:

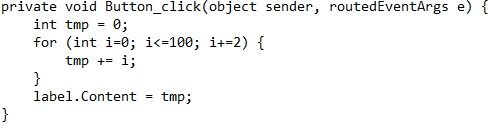

Jaką wartość przyjmie etykieta label po wykonaniu podanego kodu, gdy zostanie on uruchomiony po naciśnięciu przycisku w aplikacji?

Co oznacza akronim IDE w kontekście programowania?

W celu wdrożenia w aplikacji internetowej mechanizmu zbierania danych statystycznych na komputerach użytkowników, można użyć

Jakie oprogramowanie służy jako przykład programu do komunikacji audio-wideo?

Jakie działanie wykonuje polecenie "git pull"?

Metodyka zwinna (ang. agile) opiera się na

Które z wymienionych oznaczeń wskazuje na liniową złożoność algorytmu?

Kompilator może wygenerować błąd "incompatible types", gdy

Ile kilobajtów (KB) znajduje się w jednym megabajcie (MB)?

Jakie wartości jest w stanie przechować zmienna o typie logicznym?

Jakie są różnice między dialogiem modalnym a niemodalnym?

W jaki sposób procesor nawiązuje komunikację z pamięcią podręczną (cache)?

Jaki modyfikator dostępu umożliwia dostęp do pól klasy tylko za pomocą jej metod?

Które z wymienionych środowisk programistycznych jest rekomendowane do developing aplikacji w języku Python z użyciem frameworka Django?

Kolor Pale Green w modelu RGB przedstawia się jako RGB(152, 251, 152). Jaki jest szesnastkowy kod tego koloru?

Który z protokołów w modelu TCP/IP odpowiada za pewne przesyłanie danych?

Jaki jest zasadniczy cel ataku phishingowego?

Jaką rolę pełni instrukcja throw w języku C++?