Pytanie 1

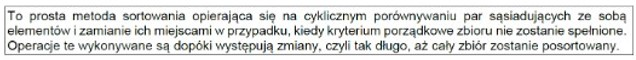

Dokumentacja, która została przedstawiona, dotyczy algorytmu sortowania

Wynik: 1/40 punktów (2,5%)

Wymagane minimum: 20 punktów (50%)

Dokumentacja, która została przedstawiona, dotyczy algorytmu sortowania

Jakie elementy powinny być uwzględnione w dokumentacji testowej aplikacji?

Brak odpowiedzi na to pytanie.

Jaką właściwość ma sieć synchroniczna?

Brak odpowiedzi na to pytanie.

Jakie zastosowanie ma język Swift w zakresie aplikacji mobilnych?

Brak odpowiedzi na to pytanie.

Które z wymienionych praw autorskich nie wygasa po pewnym czasie?

Brak odpowiedzi na to pytanie.

Jaki framework jest powszechnie wykorzystywany do rozwijania aplikacji desktopowych w języku C++?

Brak odpowiedzi na to pytanie.

Jakie jest zadanie interpretera?

Brak odpowiedzi na to pytanie.

Narzędzie przeznaczone do rozwijania aplikacji w systemie WPf (ang. Windows Presentation Foundation) to

Brak odpowiedzi na to pytanie.

Który z wymienionych frameworków służy do budowy aplikacji webowych w C#?

Brak odpowiedzi na to pytanie.

Który z wymienionych parametrów określa prędkość procesora?

Brak odpowiedzi na to pytanie.

Jakie jest wyjście działania kompilatora?

Brak odpowiedzi na to pytanie.

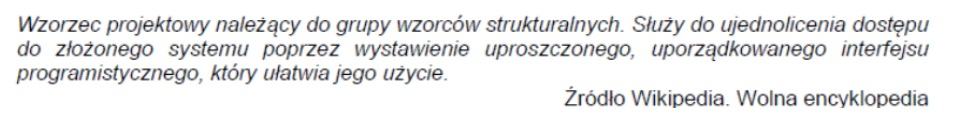

Jak nazywa się wzorzec projektowy, do którego odnosi się ta definicja?

Brak odpowiedzi na to pytanie.

Co należy do zadań interpretera?

Brak odpowiedzi na to pytanie.

Liczba A4 w zapisie heksadecymalnym ma odpowiadający jej zapis binarny

Brak odpowiedzi na to pytanie.

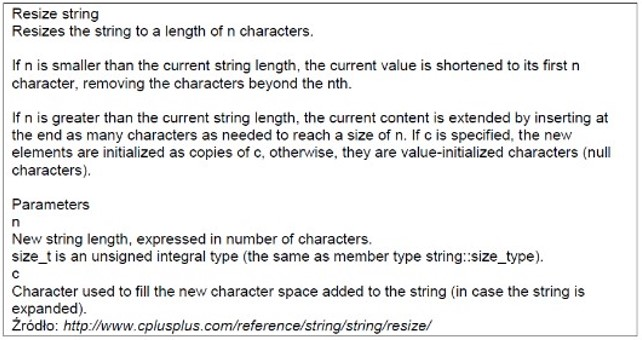

Przedstawiony fragment dotyczy funkcji resize w języku C++. Ta funkcja obniży długość elementu string, gdy wartość parametru

Brak odpowiedzi na to pytanie.

Które z wymienionych opcji wspiera osoby niewidome w korzystaniu z witryn internetowych?

Brak odpowiedzi na to pytanie.

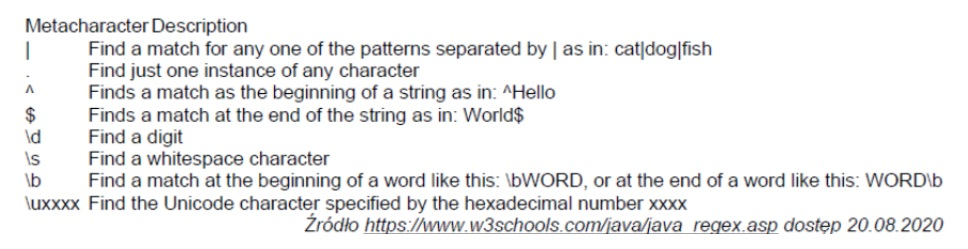

W przedstawionej ramce znajduje się fragment opisu metody compile języka Java wykorzystywanej w kontekście wyrażeń regularnych. Który symbol powinien być użyty, aby znaleźć dopasowanie na końcu tekstu?

Brak odpowiedzi na to pytanie.

Jakie zagrożenie związane z użytkowaniem cyberprzestrzeni ma wpływ na zdrowie fizyczne?

Brak odpowiedzi na to pytanie.

Jakie jest rozwiązanie dla dodawania binarnego liczb 1011 oraz 110?

Brak odpowiedzi na to pytanie.

Która z poniższych właściwości odnosi się do sieci bezprzewodowej?

Brak odpowiedzi na to pytanie.

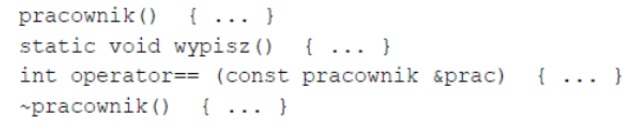

W klasie pracownik zdefiniowano opisane metody. Która z nich jest odpowiednia do dodania elementu diagnostycznego o treści: cout << "Obiekt został usunięty";

Brak odpowiedzi na to pytanie.

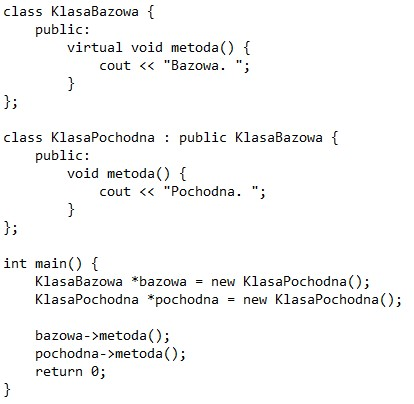

Jakie rezultaty pojawią się po uruchomieniu poniższego kodu napisanego w języku C++?

Brak odpowiedzi na to pytanie.

Do zadań widoku w architekturze MVVM (Model_View-Viewmodel) należy

Brak odpowiedzi na to pytanie.

Która z poniższych struktur danych jest najbardziej odpowiednia do przechowywania unikalnych elementów?

Brak odpowiedzi na to pytanie.

Jakie jest wymagane minimalne natężenie światła w biurze na stanowisku pracy?

Brak odpowiedzi na to pytanie.

Który komponent systemu komputerowego zajmuje się transferem danych pomiędzy procesorem a pamięcią RAM?

Brak odpowiedzi na to pytanie.

W aplikacji mobilnej, aby określić warianty grafiki w zależności od wielkości ekranu, należy (uwaga: odpowiedzi wariantowe dla dwóch systemów - sugerować się systemem omawianym na zajęciach)

Brak odpowiedzi na to pytanie.

Które z wymienionych działań stanowi zagrożenie dla emocjonalnego dobrostanu człowieka w sieci?

Brak odpowiedzi na to pytanie.

Który z języków programowania jest powszechnie stosowany do tworzenia interfejsów użytkownika przy użyciu XAML?

Brak odpowiedzi na to pytanie.

Które z wymienionych środowisk programistycznych jest rekomendowane do developing aplikacji w języku Python z użyciem frameworka Django?

Brak odpowiedzi na to pytanie.

Jakie kroki należy podjąć po wykryciu błędu w kodzie podczas testowania?

Brak odpowiedzi na to pytanie.

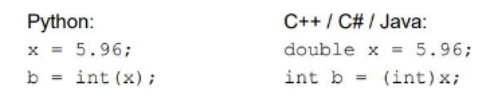

W przypadku przedstawionych kodów źródłowych, które są funkcjonalnie równoważne, wartość, która zostanie zapisana w zmiennej b po wykonaniu operacji, to

Brak odpowiedzi na to pytanie.

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

Brak odpowiedzi na to pytanie.

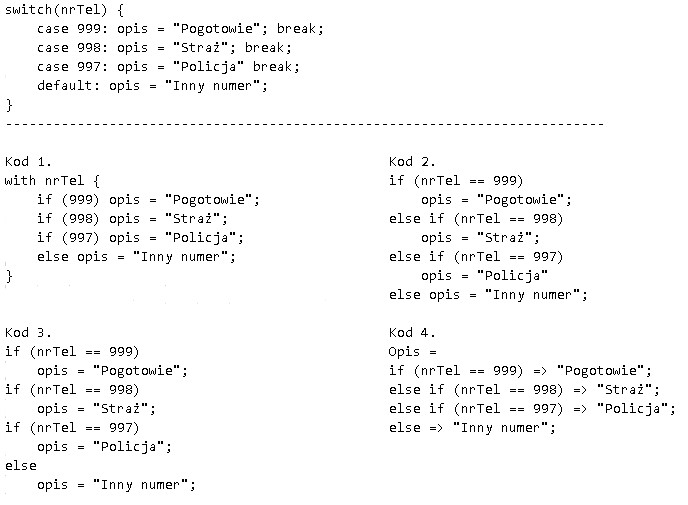

Wskaż kod, który jest funkcjonalnie równy zaprezentowanemu

Brak odpowiedzi na to pytanie.

Jakie oprogramowanie służy do monitorowania błędów oraz zarządzania projektami?

Brak odpowiedzi na to pytanie.

Który z wymienionych frameworków jest charakterystyczny dla aplikacji komputerowych pisanych w C#?

Brak odpowiedzi na to pytanie.

Które z wymienionych stanowi przykład zagrożenia fizycznego w miejscu pracy?

Brak odpowiedzi na to pytanie.

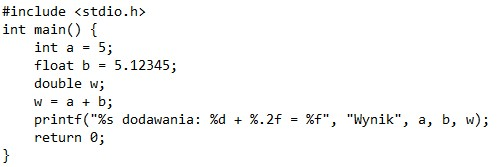

Po uruchomieniu podanego kodu w języku C++ na konsoli zobaczymy następujący tekst:

Brak odpowiedzi na to pytanie.

Które z wymienionych sformułowań najlepiej definiuje oprogramowanie typu ransomware?

Brak odpowiedzi na to pytanie.

Który z wymienionych elementów można zdefiniować jako psychofizyczny?

Brak odpowiedzi na to pytanie.