Pytanie 1

Medium transmisyjne oznaczone symbolem S/FTP wskazuje na skrętkę

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Medium transmisyjne oznaczone symbolem S/FTP wskazuje na skrętkę

Który z komponentów nie jest zgodny z płytą główną MSI A320M Pro-VD-S socket AM4, 1 x PCI-Ex16, 2 x PCI-Ex1, 4 x SATA III, 2 x DDR4- maks. 32 GB, 1 x D-SUB, 1x DVI-D, ATX?

W systemie Windows przy użyciu polecenia assoc można

Jakiego typu tablicę partycji trzeba wybrać, aby stworzyć partycję o pojemności 3TB na dysku twardym?

Co robi polecenie Gpresult?

Jakie urządzenie powinno się zastosować do podłączenia żył kabla skrętki do gniazda Ethernet?

Na podstawie danych zawartych w tabeli dotyczącej specyfikacji płyty głównej, wskaż maksymalną liczbę kart rozszerzeń, które można zainstalować w magistrali Peripheral Component Interconnect.

Wartość sumy liczb binarnych 1010 i 111 zapisana w systemie dziesiętnym to

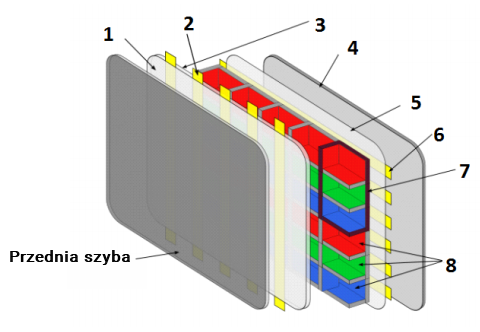

Na diagramie przedstawiającym zasadę funkcjonowania monitora plazmowego, oznaczenie numer 6 dotyczy

Usługa w systemie Windows Server, która umożliwia zdalną instalację systemów operacyjnych na komputerach zarządzanych przez serwer, to

Dodatkowe właściwości wyniku operacji przeprowadzanej przez jednostkę arytmetyczno-logiczna ALU zawiera

W środowisku Linux uruchomiono skrypt przy użyciu dwóch argumentów. Uzyskanie dostępu do wartości drugiego argumentu z wnętrza skryptu możliwe jest przez

Oznaczenie CE świadczy o tym, że

Jakim protokołem jest realizowana kontrola poprawności transmisji danych w sieciach Ethernet?

Oprogramowanie, które jest przypisane do konkretnego komputera lub jego komponentu i nie pozwala na reinstalację na nowszym sprzęcie zakupionym przez tego samego użytkownika, nosi nazwę

Który z adresów protokołu IP w wersji 4 jest poprawny pod względem struktury?

Jaką czynność konserwacyjną należy wykonywać przy użytkowaniu skanera płaskiego?

Podczas testowania kabla sieciowego zakończonego wtykami RJ45 przy użyciu diodowego testera okablowania, diody LED zapalały się w odpowiedniej kolejności, z wyjątkiem diod oznaczonych numerami 2 i 3, które świeciły równocześnie na jednostce głównej testera, natomiast na jednostce zdalnej nie świeciły wcale. Jaka mogła być tego przyczyna?

Jakie znaczenie ma parametr NVP (Nominal Velocity of Propagation) podczas pomiarów okablowania strukturalnego?

Pełna maska podsieci z prefiksem /25 to

Komputer K1 jest połączony z interfejsem G0 rutera, a komputer K2 z interfejsem G1 tego samego urządzenia. Na podstawie adresacji przedstawionej w tabeli określ właściwy adres bramy dla komputera K2.

Podaj domyślny port używany do przesyłania poleceń (command) w serwerze FTP

Czym zajmuje się usługa DNS?

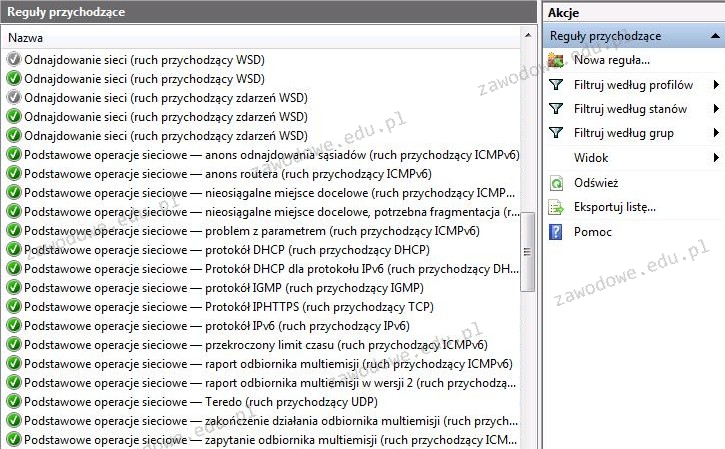

Zrzut ekranu ilustruje aplikację

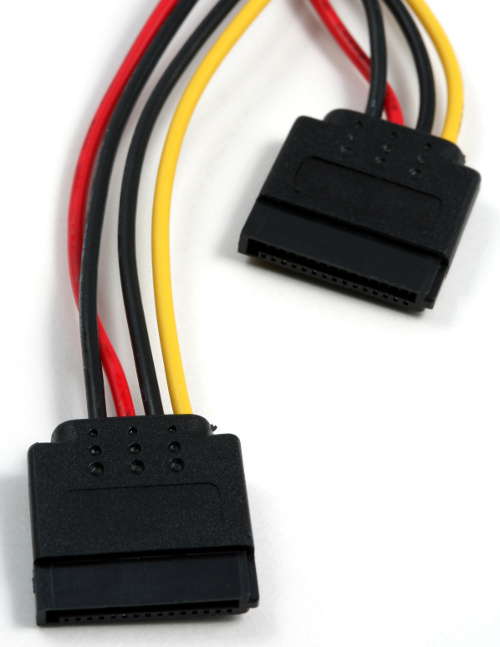

Na przedstawionym zdjęciu złącza pozwalają na

Wtyczka zaprezentowana na fotografii stanowi element obwodu elektrycznego zasilającego

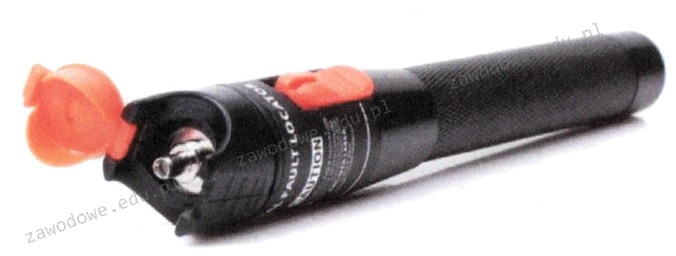

Zaprezentowane narzędzie jest wykorzystywane do

Odmianą pamięci, która zapewnia tylko odczyt i może być usunięta przy użyciu światła ultrafioletowego, jest pamięć

W dokumentacji systemu operacyjnego Windows XP opisano pliki o rozszerzeniu .dll. Czym jest ten plik?

Program "VirtualPC", dostępny do pobrania z witryny Microsoft, jest przeznaczony do korzystania:

Która z poniższych czynności konserwacyjnych jest specyficzna tylko dla drukarki laserowej?

Wynikiem poprawnego pomnożenia dwóch liczb binarnych 111001102 oraz 000111102 jest wartość

Jaki protokół komunikacyjny jest używany do przesyłania plików w modelu klient-serwer oraz może funkcjonować w dwóch trybach: aktywnym i pasywnym?

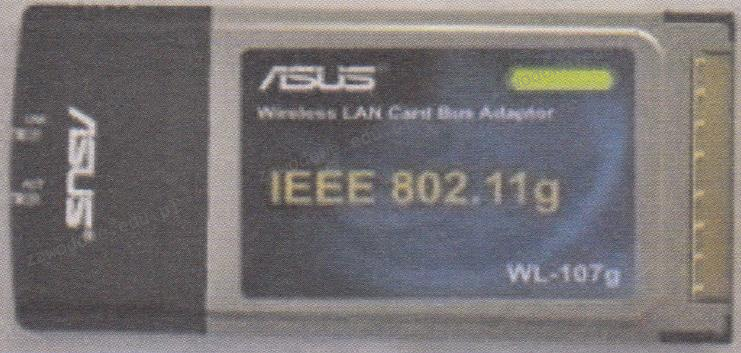

Karta sieciowa przedstawiona na ilustracji ma zdolność przesyłania danych z maksymalną prędkością

Jaki typ rozbudowy serwera wymaga zainstalowania dodatkowych sterowników?

Jakie oprogramowanie jest używane do archiwizacji danych w systemie Linux?

Ile par kabli w standardzie 100Base-TX jest używanych do transmisji danych w obie strony?

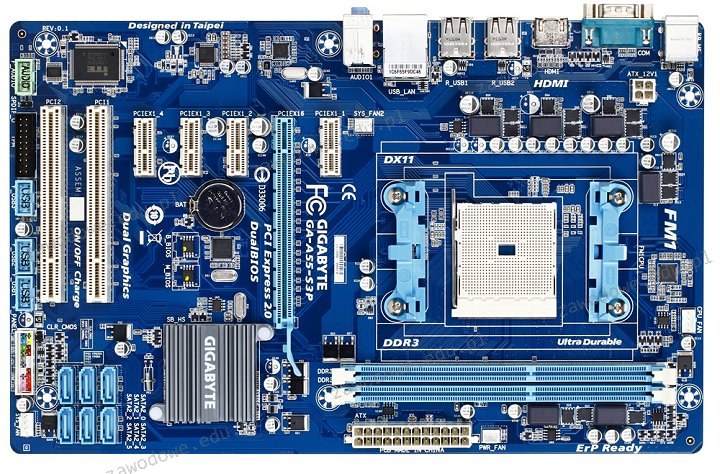

Jakim interfejsem można przesyłać dane między płyta główną, przedstawioną na ilustracji, a urządzeniem zewnętrznym, nie zasilając jednocześnie tego urządzenia przez ten interfejs?

Jaki typ macierzy dyskowych zapewnia tak zwany mirroring dysków?

Jaki pakiet powinien zostać zainstalowany na serwerze Linux, aby umożliwić stacjom roboczym z systemem Windows dostęp do plików i drukarek udostępnianych przez ten serwer?