Pytanie 1

Wartość koloru RGB(255, 170, 129) odpowiada zapisie

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Wartość koloru RGB(255, 170, 129) odpowiada zapisie

W systemie operacyjnym Linux, aby sprawdzić ilość dostępnego miejsca na dyskach, można użyć polecenia

W jakiej topologii sieci fizycznej każdy komputer jest połączony z dokładnie dwoma sąsiadującymi komputerami, bez użycia dodatkowych urządzeń aktywnych?

Który z komponentów nie jest zgodny z płytą główną MSI A320M Pro-VD-S socket AM4, 1 x PCI-Ex16, 2 x PCI-Ex1, 4 x SATA III, 2 x DDR4- maks. 32 GB, 1 x D-SUB, 1x DVI-D, ATX?

Zasady filtrowania ruchu w sieci przez firewall określane są w formie

Oprogramowanie diagnostyczne komputera pokazało komunikat NIC ERROR. Co ten komunikat wskazuje?

Bęben światłoczuły stanowi kluczowy element w funkcjonowaniu drukarki

W dwóch sąsiadujących pomieszczeniach w pewnej firmie występują bardzo silne zakłócenia elektromagnetyczne. Aby osiągnąć jak największą przepustowość podczas działania istniejącej sieci LAN, jakie medium transmisyjne powinno zostać użyte?

Router przypisany do interfejsu LAN dysponuje adresem IP 192.168.50.1. Został on skonfigurowany w taki sposób, aby przydzielać komputerom wszystkie dostępne adresy IP w sieci 192.168.50.0 z maską 255.255.255.0. Jaką maksymalną liczbę komputerów można podłączyć w tej sieci?

Po przeanalizowaniu wyników testu dysku twardego, jakie czynności powinny zostać wykonane, aby zwiększyć jego wydajność?

| Wolumin (C:) | ||

| Rozmiar woluminu | = | 39,06 GB |

| Rozmiar klastra | = | 4 KB |

| Zajęte miejsce | = | 27,48 GB |

| Wolne miejsce | = | 11,58 GB |

| Procent wolnego miejsca | = | 29 % |

| Fragmentacja woluminu | ||

| Fragmentacja całkowita | = | 15 % |

| Fragmentacja plików | = | 31 % |

| Fragmentacja wolnego miejsca | = | 0 % |

System Windows 8, w którym wcześniej został utworzony punkt przywracania, doświadczył awarii. Jakie polecenie należy wydać, aby przywrócić ustawienia i pliki systemowe?

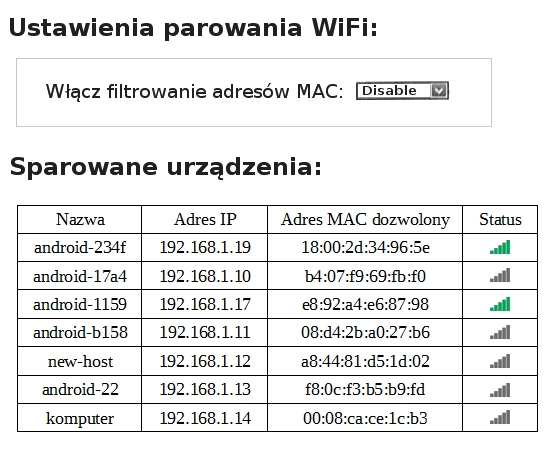

Na rysunku przedstawiono konfigurację urządzenia WiFi. Wskaż, które z poniższych stwierdzeń dotyczących tej konfiguracji jest poprawne?

Jaką długość ma adres IP wersji 4?

Jakie urządzenie zapewnia zabezpieczenie przed różnorodnymi atakami z sieci i może również realizować dodatkowe funkcje, takie jak szyfrowanie danych przesyłanych lub automatyczne informowanie administratora o włamaniu?

Prezentowany kod zawiera instrukcje pozwalające na

Wskaż nośnik, który w sieciach komputerowych umożliwia najszybszą wymianę danych?

Co to jest urządzenie sieciowe most (ang. bridge)?

Każdy następny router IP na drodze pakietu

Uruchomienie polecenia msconfig w systemie Windows

Jakie właściwości charakteryzują pojedyncze konto użytkownika w systemie Windows Serwer?

Która z macierzy RAID opiera się na replikacji dwóch lub więcej dysków twardych?

Jeśli adres IP komputera roboczego przyjmuje formę 176.16.50.10/26, to jaki jest adres rozgłoszeniowy oraz maksymalna liczba hostów w tej sieci?

Aby zablokować hasło dla użytkownika egzamin w systemie Linux, jakie polecenie należy zastosować?

Liczba 100110011 zapisana w systemie ósemkowym wynosi

Do czynności konserwacyjnych związanych z użytkowaniem skanera płaskiego należy

W hierarchicznym modelu sieci komputery użytkowników stanowią część warstwy

Które z urządzeń używanych w sieci komputerowej NIE WPŁYWA na liczbę domen kolizyjnych?

Jakie urządzenie sieciowe jest niezbędne do połączenia kilku segmentów sieci lokalnej w jedną całość?

Najefektywniejszym sposobem dodania skrótu do aplikacji na pulpitach wszystkich użytkowników w domenie będzie

Która z poniższych czynności NIE przyczynia się do personalizacji systemu operacyjnego Windows?

Aby zmienić system plików na dysku z FAT32 na NTFS w Windows XP, należy użyć programu

Jaki port jest ustawiony jako domyślny dla serwera WWW?

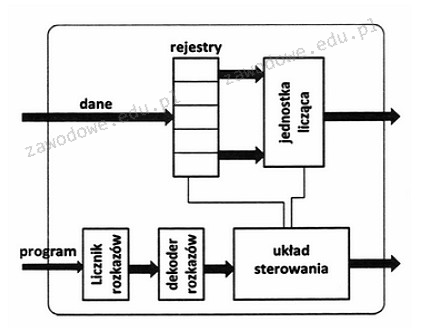

Na schemacie procesora rejestry mają za zadanie przechowywać adres do

Aby podnieść wydajność komputera w grach, karta graficzna Sapphire Radeon R9 FURY OC, 4GB HBM (4096 Bit), HDMI, DVI, 3xDP została wzbogacona o technologię

Podaj adres rozgłoszeniowy sieci, do której przynależy host o adresie 88.89.90.91/6?

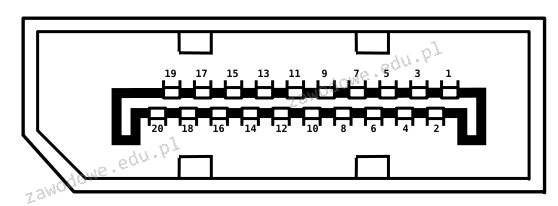

Na ilustracji pokazano złącze:

Jakie urządzenie powinno być użyte do podłączenia żył kablowych skrętki do gniazda Ethernet?

Jak nazywa się serwer Windows, na którym zainstalowano usługę Active Directory?

Jaką funkcję pełni serwer ISA w systemie Windows?

Topologia fizyczna, w której wszystkie urządzenia końcowe są bezpośrednio połączone z jednym punktem centralnym, takim jak koncentrator lub switch, to topologia