Pytanie 1

Aktywacja opcji OCR w procesie ustawiania skanera umożliwia

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Aktywacja opcji OCR w procesie ustawiania skanera umożliwia

W dwóch sąsiadujących pomieszczeniach w pewnej firmie występują bardzo silne zakłócenia elektromagnetyczne. Aby osiągnąć jak największą przepustowość podczas działania istniejącej sieci LAN, jakie medium transmisyjne powinno zostać użyte?

Jak określa się atak w sieci lokalnej, który polega na usiłowaniu podszycia się pod inną osobę?

Firma uzyskała zakres adresów 10.10.10.0/16. Po podzieleniu na podsieci zawierające 510 hostów, jakie są adresy podsieci z zastosowaną maską?

Instalacja systemów Linux oraz Windows 7 przebiegła bez problemów. Oba systemy zainstalowały się prawidłowo z domyślnymi konfiguracjami. Na tym samym komputerze, o tej samej konfiguracji, podczas instalacji systemu Windows XP pojawił się komunikat o braku dysków twardych, co może sugerować

Użytkownik planuje instalację 32-bitowego systemu operacyjnego Windows 7. Jaka jest minimalna ilość pamięci RAM, którą powinien mieć komputer, aby system mógł działać w trybie graficznym?

Co należy zrobić przed przystąpieniem do prac serwisowych związanych z edytowaniem rejestru systemu Windows?

Czym jest licencja OEM?

Jakie urządzenie wskazujące działa w reakcji na zmiany pojemności elektrycznej?

Okablowanie pionowe w sieci strukturalnej łączy się

Cechą charakterystyczną pojedynczego konta użytkownika w systemie Windows Serwer jest

Podczas tworzenia sieci kablowej o maksymalnej prędkości przesyłu danych wynoszącej 1 Gb/s, w której maksymalna odległość między punktami sieci nie przekracza 100 m, należy zastosować jako medium transmisyjne

Na płycie głównej z chipsetem Intel 865G

Użytkownicy w sieciach bezprzewodowych mogą być uwierzytelniani zdalnie przy pomocy usługi

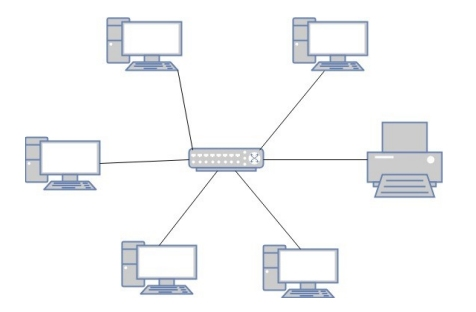

Jaką fizyczną topologię sieci komputerowej ilustruje ten rysunek?

Jakie będą całkowite wydatki na materiały potrzebne do wyprodukowania 20 kabli połączeniowych typu patchcord o długości 1,5 m każdy, jeżeli koszt jednego metra kabla wynosi 1 zł, a wtyk to 50 gr?

Norma TIA/EIA-568-B.2 definiuje parametry specyfikacji transmisyjnej

Aby zobaczyć datę w systemie Linux, można skorzystać z komendy

Program fsck jest stosowany w systemie Linux do

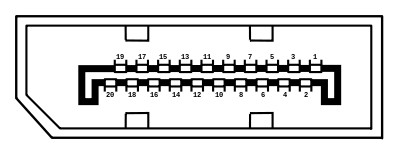

Na ilustracji ukazano port

Aby uruchomić edytor rejestru w systemie Windows, należy skorzystać z narzędzia

Ile par przewodów w standardzie 100Base-TX jest używanych do przesyłania danych w obie strony?

Jakie polecenie należy wprowadzić w wierszu polecenia systemów Windows Server, aby zaktualizować dzierżawy adresów DHCP oraz przeprowadzić rejestrację nazw w systemie DNS?

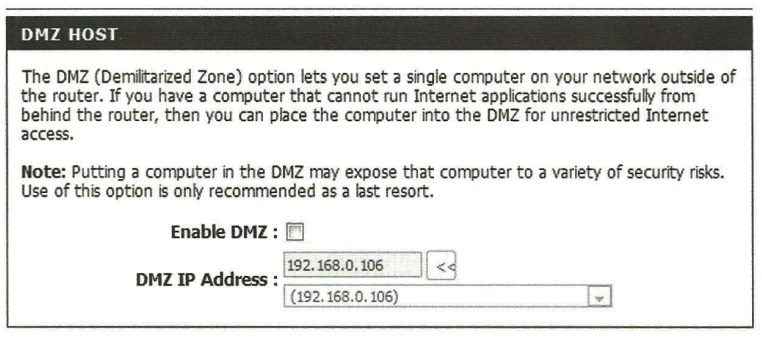

Na ilustracji zaprezentowano zrzut ekranu z ustawień DMZ na routerze. Aktywacja opcji "Enable DMZ" spowoduje, że komputer o adresie IP 192.168.0.106

Wskaż właściwą formę maski

Który z poniższych protokołów jest wykorzystywany do uzyskiwania dynamicznych adresów IP?

Jakie napięcie zasilające mogą mieć urządzenia wykorzystujące port USB 2.0?

Jak nazywa się urządzenie wskazujące, które współpracuje z monitorami CRT i ma końcówkę z elementem światłoczułym, a jego dotknięcie ekranu monitora wysyła sygnał do komputera, co pozwala na określenie pozycji kursora?

Wyświetlony stan ekranu terminala został uzyskany podczas testu realizowanego w środowisku Windows. Techniczny pracownik zdobył w ten sposób informacje o:

Zarządzanie konfiguracją karty sieciowej w systemie Windows 7 realizuje polecenie

Aby uzyskać wyświetlenie podanych informacji o systemie Linux w terminalu, należy skorzystać z komendy

Hosty A i B nie mają możliwości komunikacji z hostem C. Natomiast komunikacja między hostami A i B przebiega poprawnie. Jakie może być źródło problemu w komunikacji pomiędzy hostami A i C oraz B i C?

Norma EN 50167 odnosi się do systemów okablowania

Który z interfejsów można uznać za interfejs równoległy?

Jakie narzędzie w systemie Windows umożliwia kontrolę prób logowania do systemu?

Jakie oprogramowanie jest używane do archiwizacji danych w systemie Linux?

Urządzenie sieciowe działające w trzeciej warstwie modelu ISO/OSI, obsługujące adresy IP, to

Fragment pliku httpd.conf serwera Apache przedstawia się jak na diagramie. W celu zweryfikowania prawidłowego funkcjonowania strony WWW na serwerze, należy wprowadzić w przeglądarkę

| Listen 8012 |

| Server Name localhost:8012 |

Na zdjęciu widać

Jakie jest tworzywo eksploatacyjne w drukarce laserowej?