Pytanie 1

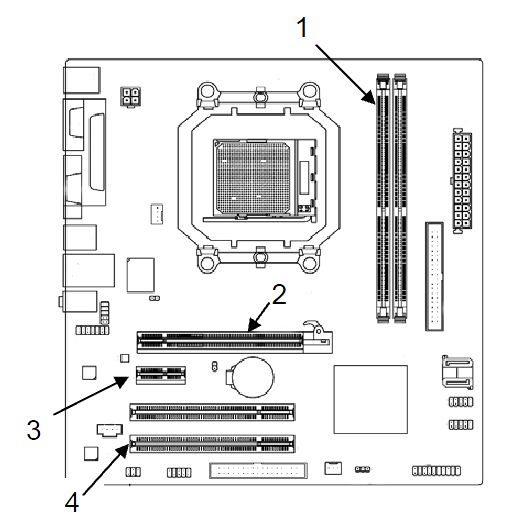

Wskaż porty płyty głównej przedstawione na ilustracji.

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Wskaż porty płyty głównej przedstawione na ilustracji.

Program do odzyskiwania danych, stosowany w warunkach domowych, umożliwia przywrócenie danych z dysku twardego w sytuacji

W systemie Linux, co oznacza znak "~" w ścieżce dostępu do plików?

Wskaź narzędzie przeznaczone do mocowania pojedynczych żył kabla miedzianego w złączach?

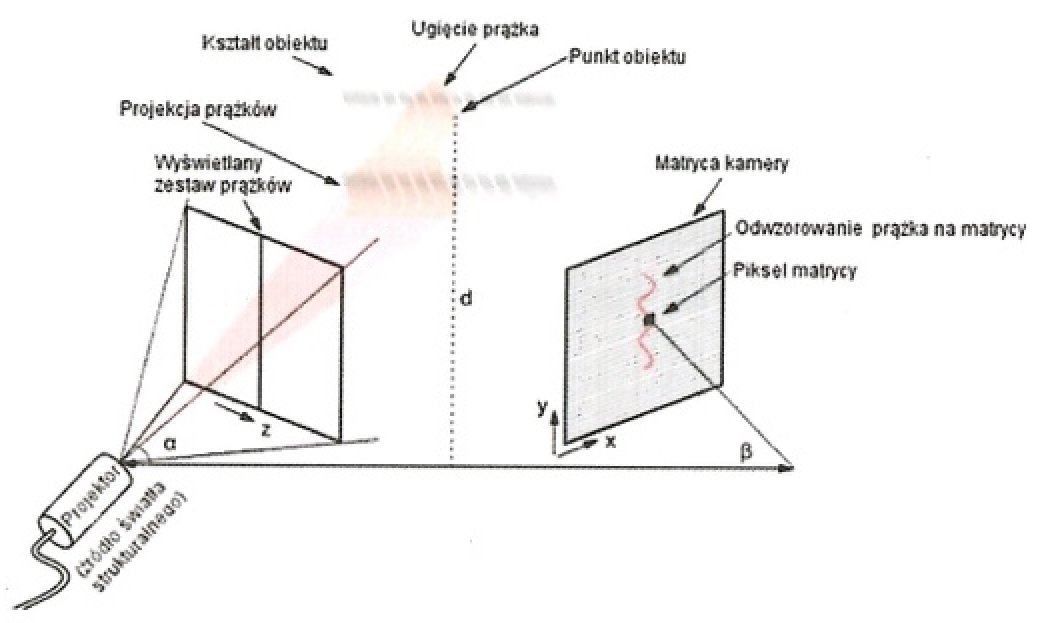

Zaprezentowany diagram ilustruje zasadę funkcjonowania skanera

Wykonanie polecenia net localgroup w systemie Windows spowoduje

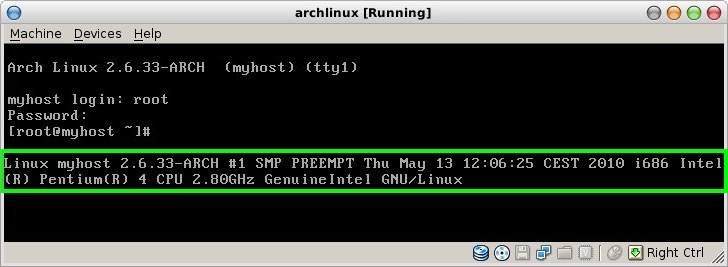

Jakie polecenie należy wykorzystać, aby w terminalu pokazać przedstawione informacje o systemie Linux?

W systemie operacyjnym Ubuntu konto użytkownika student można wyeliminować przy użyciu komendy

Które złącze w karcie graficznej nie stanowi interfejsu cyfrowego?

Na przedstawionym rysunku widoczna jest karta rozszerzeń z systemem chłodzenia

Czynnikiem zagrażającym bezpieczeństwu systemu operacyjnego, który zmusza go do automatycznej aktualizacji, są

SuperPi to aplikacja używana do testowania

Jakim materiałem eksploatacyjnym dysponuje ploter solwentowy?

Który z protokołów umożliwia szyfrowanie połączenia?

Wskaź, które z poniższych stwierdzeń dotyczących zapory sieciowej jest nieprawdziwe?

DB-25 służy jako złącze

W trakcie normalnego funkcjonowania systemu operacyjnego w laptopie zjawia się informacja o potrzebie sformatowania wewnętrznego dysku twardego. Co to oznacza?

Standard magistrali komunikacyjnej PCI w wersji 2.2 (Peripheral Component Interconnect) definiuje maksymalną szerokość szyny danych na

Do przeprowadzenia aktualizacji systemu Windows służy polecenie

Protokół, który zajmuje się identyfikowaniem i usuwaniem kolizji w sieciach Ethernet, to

Domyślnie dostęp anonimowy do zasobów serwera FTP umożliwia

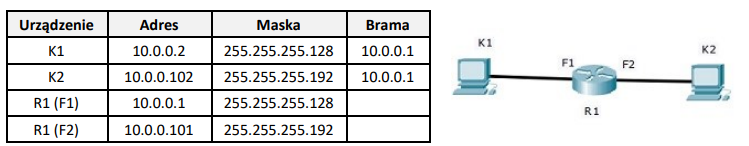

Komputery K1 i K2 nie są w stanie nawiązać komunikacji. Adresy urządzeń zostały przedstawione w tabeli. Co należy zmienić, aby przywrócić połączenie w sieci?

Czym jest klaster komputerowy?

Sygnatura (ciąg bitów) 55AA (w systemie szesnastkowym) kończy tablicę partycji. Jaka jest odpowiadająca jej wartość w systemie binarnym?

Aby oddzielić komputery działające w sieci z tym samym adresem IPv4, które są podłączone do zarządzalnego przełącznika, należy przypisać

Na ilustracji złącze monitora, które zostało zaznaczone czerwoną ramką, będzie współdziałać z płytą główną posiadającą interfejs

Na schemacie płyty głównej, gdzie można zamontować moduły pamięci RAM, gniazdo oznaczone cyfrą to

Posiadacz notebooka pragnie zainstalować w nim dodatkowy dysk twardy. Urządzenie ma jedynie jedną zatokę na HDD. Możliwością rozwiązania tego wyzwania może być użycie dysku z interfejsem

Układy sekwencyjne stworzone z grupy przerzutników, najczęściej synchronicznych typu D, które mają na celu przechowywanie danych, to

Aby przywrócić zgubione dane w systemach z rodziny Windows, konieczne jest użycie polecenia

W systemie NTFS do zmiany nazwy pliku konieczne jest posiadanie uprawnienia

Adres IP 192.168.2.0/24 został podzielony na 8 podsieci. Jaką maskę należy zastosować dla tych nowych podsieci?

Jakie polecenie w środowisku Linux pozwala na modyfikację uprawnień dostępu do pliku lub katalogu?

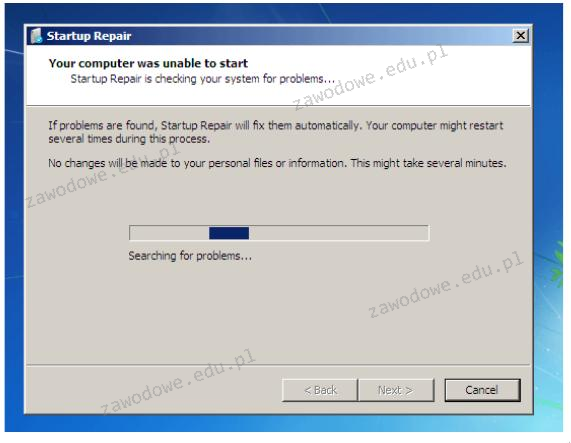

Komunikat, który pojawia się po uruchomieniu narzędzia do naprawy systemu Windows, może sugerować

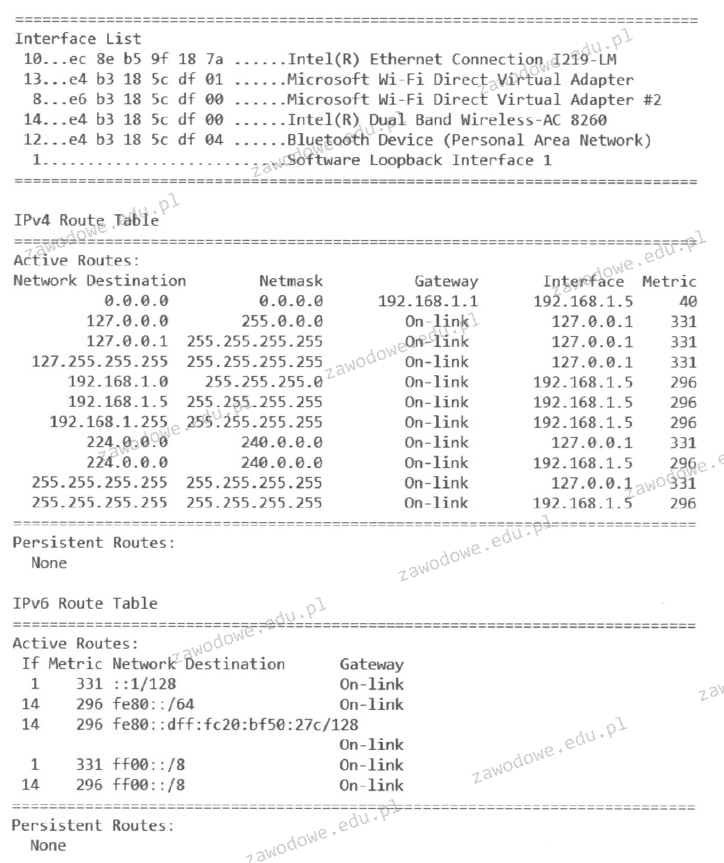

Informacje, które zostały pokazane na wydruku, uzyskano w wyniku wykonania

Podłączona mysz bezprzewodowa sprawia, że kursor na ekranie nie porusza się płynnie i „skacze”. Co może być przyczyną tego problemu?

Moc zasilacza wynosi 450 W, co oznacza, że

W systemach operacyjnych Windows konto z najwyższymi uprawnieniami domyślnymi przynależy do grupy

Do zarządzania konfiguracją grup komputerowych oraz użytkowników w systemach Windows Server, należy wykorzystać narzędzie

Narzędzie służące do oceny wydajności systemu komputerowego to