Pytanie 1

W jakiej topologii sieci komputerowej każdy komputer jest połączony z dokładnie dwoma innymi komputerami, bez żadnych dodatkowych urządzeń aktywnych?

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

W jakiej topologii sieci komputerowej każdy komputer jest połączony z dokładnie dwoma innymi komputerami, bez żadnych dodatkowych urządzeń aktywnych?

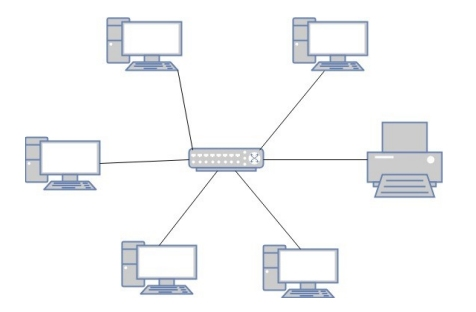

Jaką fizyczną topologię sieci komputerowej ilustruje ten rysunek?

Urządzenie sieciowe nazywane mostem (ang. bridge) to:

Oznaczenie CE świadczy o tym, że

Protokół TCP (Transmission Control Protocol) funkcjonuje w trybie

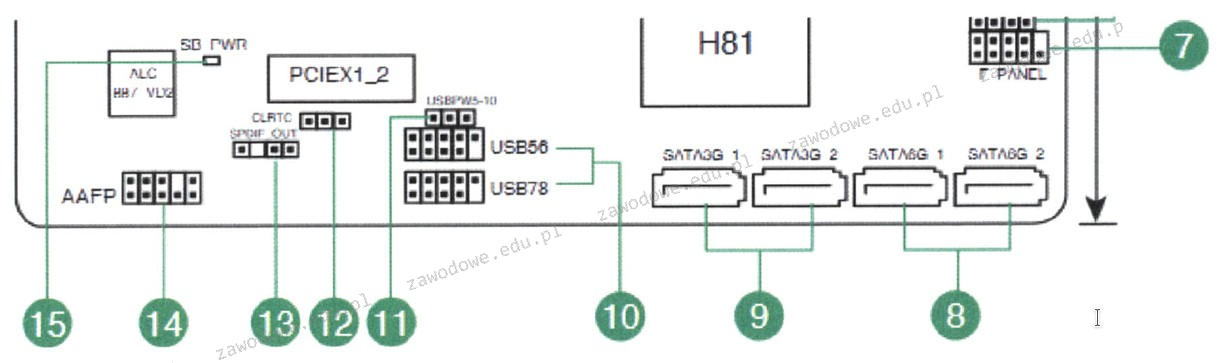

Na diagramie płyty głównej, który znajduje się w dokumentacji laptopa, złącza oznaczone numerami 8 i 9 to

Jakiego rodzaju wkręt powinno się zastosować do przymocowania napędu optycznego o szerokości 5,25" w obudowie, która wymaga użycia śrub do mocowania napędów?

Wartość liczby BACA w systemie heksadecymalnym to liczba

W systemie Linux polecenie chmod służy do

Który z protokołów jest wykorzystywany w telefonii VoIP?

W czterech różnych sklepach ten sam model komputera oferowany jest w różnych cenach. Gdzie można go kupić najtaniej?

W systemie binarnym liczba 51(10) przyjmuje formę

Optyczna rozdzielczość to jeden z atrybutów

W dokumentacji płyty głównej zapisano „Wsparcie dla S/PDIF Out”. Co to oznacza w kontekście tego modelu płyty głównej?

Który standard w połączeniu z odpowiednią kategorią kabla skrętki jest skonfigurowany w taki sposób, aby umożliwiać maksymalny transfer danych?

Jakim skrótem określane są czynności samokontroli komputera po uruchomieniu zasilania?

Aby zredukować kluczowe zagrożenia związane z bezpieczeństwem podczas pracy na komputerze podłączonym do sieci Internet, należy przede wszystkim

W sytuacji, gdy brakuje odpowiedniej ilości pamięci RAM do przeprowadzenia operacji, takiej jak uruchomienie aplikacji, system Windows pozwala na przeniesienie nieużywanych danych z pamięci RAM do pliku

Proces aktualizacji systemów operacyjnych ma na celu przede wszystkim

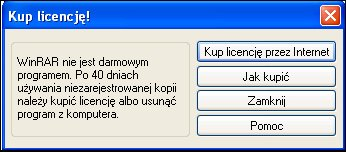

Program WinRaR zaprezentował okno informacyjne widoczne na ilustracji. Jakiego rodzaju licencji na program używał do tej pory użytkownik?

W jaki sposób powinny być skonfigurowane uprawnienia dostępu w systemie Linux, aby tylko właściciel mógł wprowadzać zmiany w wybranym katalogu?

Jeśli sieć 172.16.6.0/26 zostanie podzielona na dwie równe podsieci, to ile adresowalnych hostów będzie w każdej z nich?

Kontrola pasma (ang. bandwidth control) w switchu to funkcjonalność

W systemie Windows mechanizm ostrzegający przed uruchamianiem nieznanych aplikacji oraz plików pobranych z Internetu funkcjonuje dzięki

Który z poniższych protokołów należy do warstwy aplikacji w modelu ISO/OSI?

Na ilustracji zaprezentowano graficzny symbol

Komenda "mmc" w systemach Windows 2000 oraz Windows XP uruchamia aplikację do tworzenia, zapisywania i otwierania

Wtyczka zaprezentowana na fotografii stanowi element obwodu elektrycznego zasilającego

Aby zainstalować usługę Active Directory w systemie Windows Server, konieczne jest uprzednie zainstalowanie oraz skonfigurowanie serwera

Skoro jedna jednostka alokacji to 1024 bajty, to ile klastrów zajmują pliki przedstawione w tabeli na dysku?

Użytkownik laptopa z systemem Windows 7 widzi dostępne sieci Wi-Fi przedstawione na rysunku. Przy konfiguracji połączenia z siecią Z1 musi określić dla tej sieci

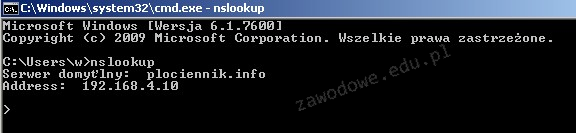

W terminalu systemu operacyjnego wydano komendę nslookup. Jakie dane zostały uzyskane?

Partycja w systemie Linux, która tymczasowo przechowuje dane w przypadku niedoboru pamięci RAM, to

Zgodnie z KNR (katalogiem nakładów rzeczowych), montaż na skrętce 4-parowej modułu RJ45 oraz złącza krawędziowego wynosi 0,07 r-g, a montaż gniazd abonenckich natynkowych to 0,30 r-g. Jaki będzie całkowity koszt robocizny za zamontowanie 10 pojedynczych gniazd natynkowych z modułami RJ45, jeśli wynagrodzenie godzinowe montera-instalatora wynosi 20,00 zł?

Jakie urządzenie jest kluczowe do połączenia pięciu komputerów w sieci o topologii gwiazdy?

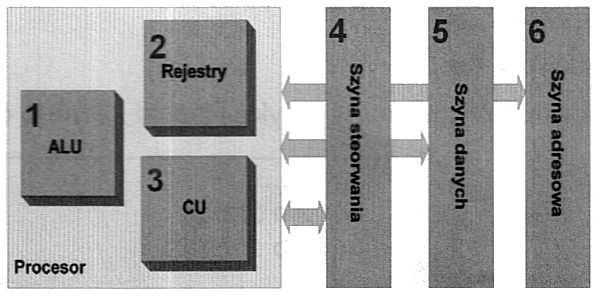

Na diagramie element odpowiedzialny za dekodowanie poleceń jest oznaczony liczbą

Jakim poleceniem w systemie Linux można utworzyć nowych użytkowników?

W jakim miejscu są zapisane dane dotyczące kont użytkowników domenowych w systemach Windows Server?

W topologii fizycznej w kształcie gwiazdy, wszystkie urządzenia działające w sieci są

Wskaż tryb operacyjny, w którym komputer wykorzystuje najmniej energii