Pytanie 1

Program do odzyskiwania danych, stosowany w warunkach domowych, umożliwia przywrócenie danych z dysku twardego w sytuacji

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Program do odzyskiwania danych, stosowany w warunkach domowych, umożliwia przywrócenie danych z dysku twardego w sytuacji

Aby przekształcić zeskanowany obraz na tekst, należy użyć oprogramowania, które stosuje techniki

Funkcje z różnych dziedzin (data i czas, finanse, tekst, matematyka, statystyka) są składnikiem

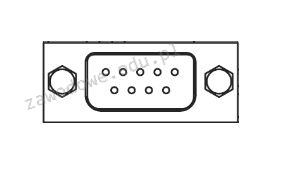

Na ilustracji przedstawiono fragment karty graficznej ze złączem

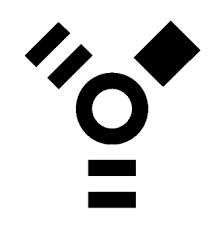

Na ilustracji zaprezentowany jest graficzny symbol

Jakie urządzenie powinno zostać wykorzystane do podłączenia komputerów, aby mogły funkcjonować w odrębnych domenach rozgłoszeniowych?

Literowym symbolem P oznacza się

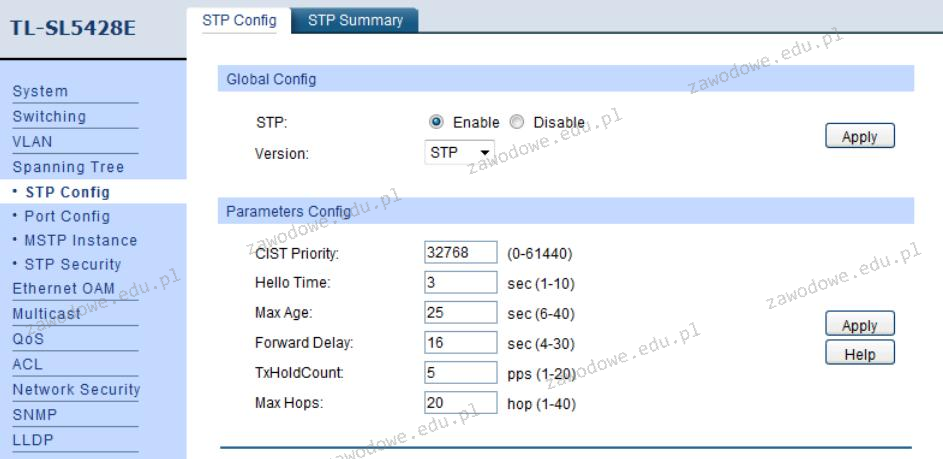

Na podstawie zrzutu ekranu ilustrującego ustawienia przełącznika można wnioskować, że

Użytkownik systemu Windows może korzystając z programu Cipher

W systemie operacyjnym pojawił się problem z driverem TWAIN, który może uniemożliwiać prawidłowe funkcjonowanie

Jaką usługę wykorzystuje się do automatycznego przypisywania adresów IP do komputerów w sieci?

Komputer zarejestrowany w domenie Active Directory nie ma możliwości połączenia się z kontrolerem domeny, na którym znajduje się profil użytkownika. Jaki rodzaj profilu użytkownika zostanie utworzony na tym urządzeniu?

Jakie oprogramowanie jest wykorzystywane do kontrolowania stanu dysków twardych?

Wyższą efektywność aplikacji multimedialnych w systemach z rodziny Windows zapewnia technologia

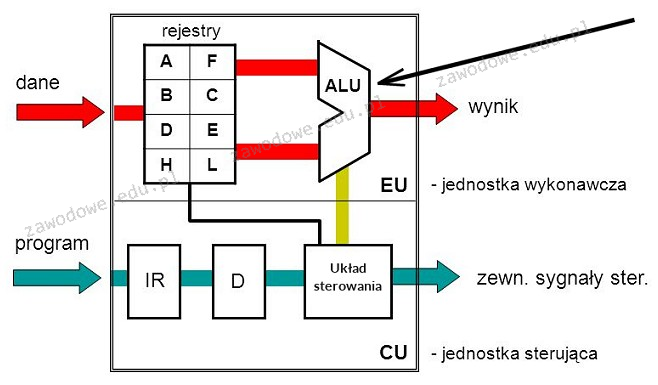

Na diagramie mikroprocesora blok wskazany strzałką pełni rolę

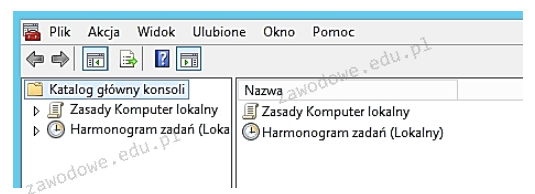

Aby otworzyć konsolę przedstawioną na ilustracji, należy wpisać w oknie poleceń

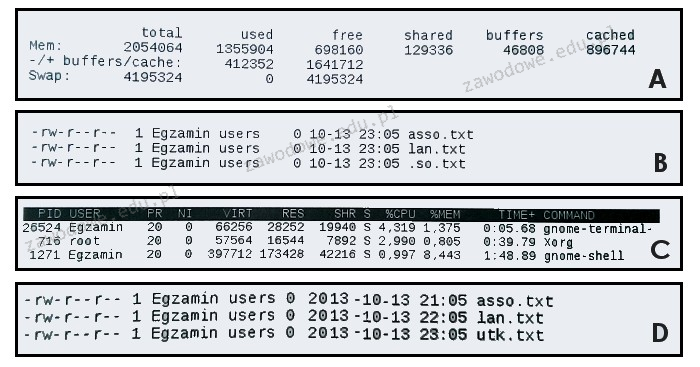

Wynik wykonania polecenia ```ls -l``` w systemie Linux przedstawia poniższy rysunek

Protokół transportowy bez połączenia w modelu ISO/OSI to

Obrazek ilustruje rodzaj złącza

```echo off```\necho ola.txt >> ala.txt\npause\nJakie będzie skutki wykonania podanego skryptu?

W systemie Windows harmonogram zadań umożliwia przypisanie

W sieciach komputerowych, gniazdo, które jednoznacznie wskazuje na dany proces na urządzeniu, stanowi połączenie

Symbol przedstawiony na ilustracji oznacza rodzaj złącza

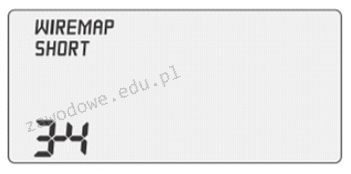

Na ilustracji pokazano wynik pomiaru okablowania. Jaką interpretację można nadać temu wynikowi?

Włączenie systemu Windows w trybie debugowania umożliwia

Urządzeniem w zestawie komputerowym, które obsługuje zarówno dane wejściowe, jak i wyjściowe, jest

Usługa w systemie Windows Server, która umożliwia zdalną instalację systemów operacyjnych na komputerach zarządzanych przez serwer, to

Jaki protokół służy komputerom do informowania rutera o przynależności do konkretnej grupy multicastowej?

Urządzenie zaprezentowane na ilustracji jest wykorzystywane do zaciskania wtyków:

Jakie urządzenie pracuje w warstwie łącza danych i umożliwia integrację segmentów sieci o różnych architekturach?

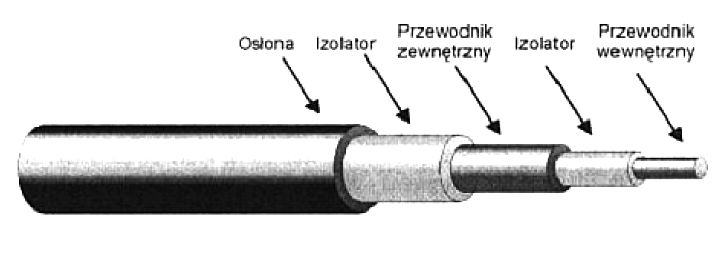

Na ilustracji pokazano przekrój kabla

W specyfikacji IEEE 802.3af opisano technologię dostarczania energii elektrycznej do różnych urządzeń sieciowych jako

Zintegrowana karta sieciowa na płycie głównej uległa awarii. Komputer nie może załadować systemu operacyjnego, ponieważ brakuje zarówno dysku twardego, jak i napędów optycznych, a system operacyjny jest uruchamiany z lokalnej sieci. W celu przywrócenia utraconej funkcjonalności, należy zainstalować w komputerze

Jakie oprogramowanie jest wykorzystywane do dynamicznej obsługi urządzeń w systemie Linux?

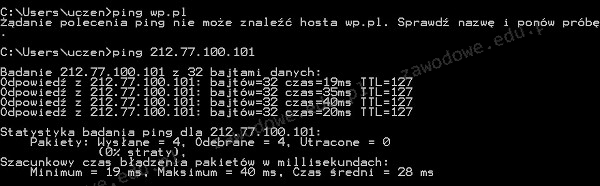

Podczas testowania połączeń sieciowych za pomocą polecenia ping użytkownik otrzymał wyniki przedstawione na rysunku. Jakie może być źródło braku odpowiedzi serwera przy pierwszym teście, zakładając, że domena wp.pl ma adres 212.77.100.101?

Aby uruchomić edytor rejestru w systemie Windows, należy skorzystać z narzędzia

Minimalna odległość toru nieekranowanego kabla sieciowego od instalacji elektrycznej oświetlenia powinna wynosić

Jaką normę wykorzystuje się przy okablowaniu strukturalnym w komputerowych sieciach?

Który standard w sieciach LAN określa dostęp do medium poprzez wykorzystanie tokenu?

Aby zwiększyć lub zmniejszyć rozmiar ikony na pulpicie, trzeba obracać kółkiem myszy, jednocześnie trzymając klawisz