Pytanie 1

W jakiej metodzie zarządzania projektami nacisk kładzie się na ograniczenie marnotrawstwa?

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

W jakiej metodzie zarządzania projektami nacisk kładzie się na ograniczenie marnotrawstwa?

Oznaczenie ochrony przeciwpożarowej przedstawione na symbolu wskazuje na

Który z przedstawionych poniżej przykładów ilustruje prawidłową deklarację zmiennej typu całkowitego w języku C++?

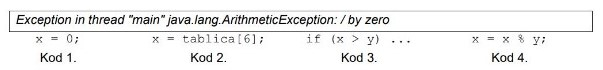

Jakiego kodu dotyczy treść wygenerowana w trakcie działania programu Java?

Jaką strukturę danych można zrealizować, korzystając jedynie z wymienionych poniżej metod:

Jakie z wymienionych narzędzi jest szeroko stosowane do debugowania aplikacji internetowych?

Które z wymienionych sytuacji jest przykładem hermetyzacji w programowaniu obiektowym?

Jakie jest podstawowe zadanie firewalla w systemie komputerowym?

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

Teoria wyznaczania celów definiuje właściwie sformułowany cel jako SMART, od pierwszych liter słów: specyficzny, Mierzalny, Ambitny, Realny oraz Terminowy. Wskaź, który cel wymaga wysiłku i stanowi wyzwanie dla pracownika?

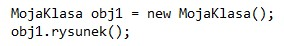

Na podstawie zamieszczonego fragmentu kodu można stwierdzić, że element o nazwie rysunek jest

Zaprezentowany diagram Gantta odnosi się do projektu IT. Przy założeniu, że każdy członek zespołu dysponuje wystarczającymi umiejętnościami do realizacji każdego z zadań oraz że do każdego zadania można przypisać jedynie jedną osobę, która poświęci na zadanie pełny dzień pracy, to minimalna liczba członków zespołu powinna wynosić:

Która zasada zwiększa bezpieczeństwo w sieci?

Która z wymienionych reguł należy do netykiety?

Jaką kategorię reprezentuje typ danych "array"?

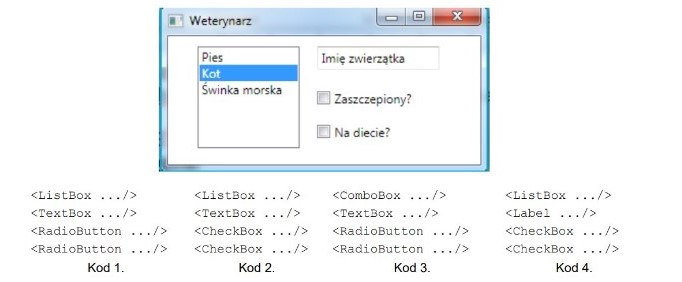

Wskaż uproszczoną wersję kodu XAML dla elementów w pokazanym oknie dialogowym?

Jakie z poniższych narzędzi wspomaga projektowanie interfejsu użytkownika w aplikacjach mobilnych?

Technika konstruowania algorytmu polegająca na rozbiciu na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich części będą wystarczająco proste do bezpośredniego rozwiązania, nosi nazwę:

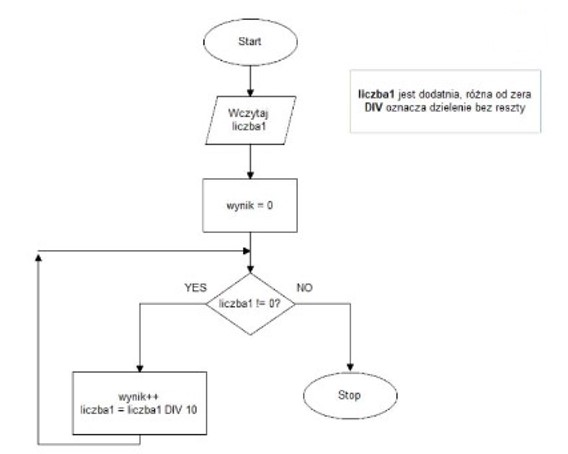

Algorytm przedstawiony powyżej może zostać zaimplementowany w języku Java z wykorzystaniem instrukcji:

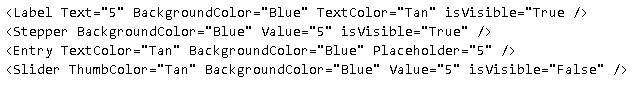

Podaj wspólną cechę wszystkich kontrolek umieszczonych w ramce

Jakie cechy posiada kod dopełniający do dwóch?

Który z wymienionych parametrów określa prędkość procesora?

Jak przedstawia się liczba dziesiętna 255 w systemie szesnastkowym?

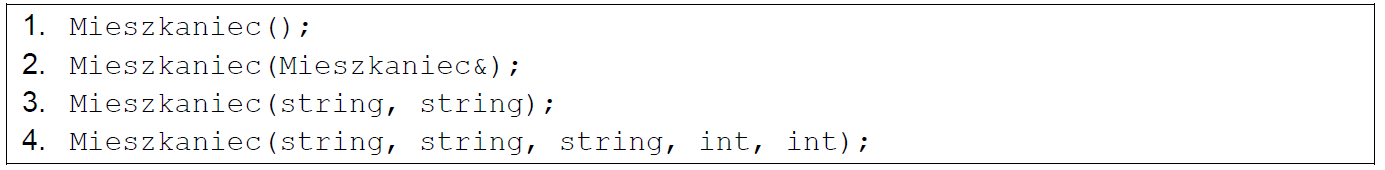

Klasa Mieszkaniec zawiera atrybuty: imie, nazwisko, ulica, nrDomu, rokUrodzenia. W tej klasie umieszczono opisane poniżej konstruktory (zapisano jedynie typy argumentów). Do tworzenia obiektu za pomocą konstruktora kopiującego wykorzystany będzie konstruktor określony w punkcie

Który z wymienionych algorytmów pracujących na tablicy jednowymiarowej ma złożoność obliczeniową O(n2)?

Podczas programowania kontrolki stepper przedstawionej na ilustracji w aplikacji mobilnej, należy zarządzać zmienną, która zawsze przechowuje jej bieżącą wartość. Jakie zdarzenie można wykorzystać do osiągnięcia tej funkcjonalności?

W zestawieniu przedstawiono doświadczenie zawodowe członków zespołu IT. Osobą odpowiedzialną za stworzenie aplikacji front-end powinna być:

Jakie jest oznaczenie komentarza wieloliniowego w języku Java?

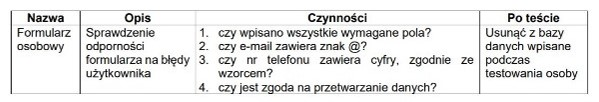

Jaki rodzaj testów można scharakteryzować przedstawionym opisem?

Jakie czynniki powinny być brane pod uwagę podczas organizacji zasobów ludzkich w projekcie?

Aby wykorzystać framework Django, należy pisać w języku

Jednym z kroków publikacji aplikacji mobilnej w Google Play są testy Beta, które charakteryzują się tym, że są:

Jakie obliczenia można wykonać za pomocą poniższego algorytmu, który operuje na dodatnich liczbach całkowitych?

Jakie oznaczenie posiada norma krajowa w Polsce?

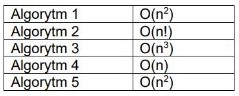

Programista pragnie wybrać algorytm, który najszybciej przetwarza dane w jego aplikacji. Na podstawie złożoności obliczeniowej przedstawionej w tabeli, należy wskazać algorytm numer

Jakie działanie wykonuje polecenie "git pull"?

Wartości składowych RGB koloru #AA41FF zapisane w systemie szesnastkowym po przekształceniu na system dziesiętny są odpowiednio

Jakie środowisko deweloperskie jest najczęściej używane do programowania w C#?

Jaki środek ochronny najlepiej chroni przed hałasem w biurze?

Który komponent systemu komputerowego zajmuje się transferem danych pomiędzy procesorem a pamięcią RAM?