Pytanie 1

Który z poniższych protokołów nie jest wykorzystywany do konfiguracji wirtualnej sieci prywatnej?

Wynik: 17/40 punktów (42,5%)

Wymagane minimum: 20 punktów (50%)

Który z poniższych protokołów nie jest wykorzystywany do konfiguracji wirtualnej sieci prywatnej?

Czym jest kopia różnicowa?

Aby uzyskać informacje na temat aktualnie działających procesów w systemie Linux, można użyć polecenia

Jaką rolę pełni usługa NAT działająca na ruterze?

Który z dynamicznych protokołów rutingu został stworzony jako protokół bramy zewnętrznej do łączenia różnych dostawców usług internetowych?

Oprogramowanie komputerowe, które można używać bezpłatnie i bez czasowych ograniczeń, jest udostępniane na mocy licencji typu

W systemie Windows mechanizm ostrzegający przed uruchamianiem nieznanych aplikacji oraz plików pobranych z Internetu funkcjonuje dzięki

Skrót MAN odnosi się do rodzaju sieci

Redukcja liczby jedynek w masce pozwoli na zaadresowanie

Po włączeniu komputera wyświetlił się komunikat: Non-system disk or disk error. Replace and strike any key when ready. Co może być tego przyczyną?

Programem w systemie Linux, który umożliwia nadzorowanie systemu za pomocą zcentralizowanego mechanizmu, jest narzędzie

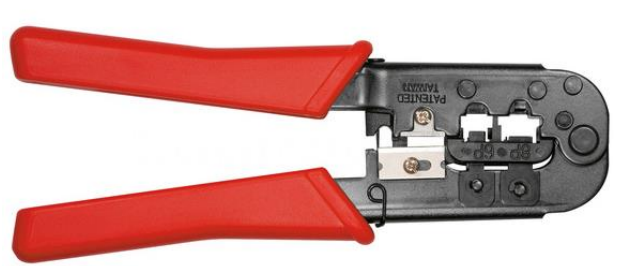

Jakie kable powinny być używane z narzędziem pokazanym na fotografii?

Usterka przedstawiona na ilustracji, widoczna na monitorze komputera, nie może być spowodowana przez

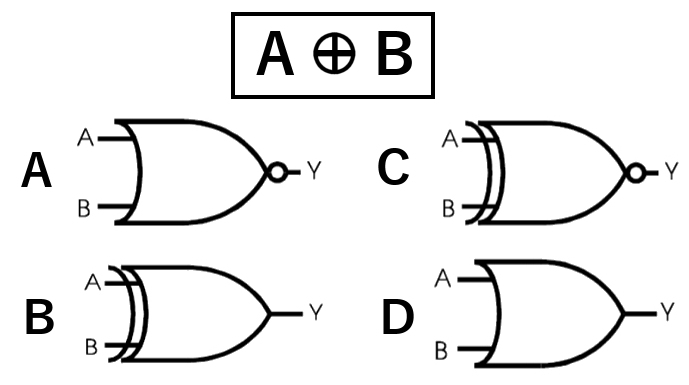

Jaką bramkę logiczną reprezentuje to wyrażenie?

Protokół kontrolny z rodziny TCP/IP, który odpowiada między innymi za identyfikację usterek w urządzeniach sieciowych, to

Określ najprawdopodobniejszą przyczynę pojawienia się komunikatu: CMOS checksum error press F1 to continue press DEL to setup podczas uruchamiania systemu

Wykonanie komendy NET USER GRACZ * /ADD w wierszu poleceń systemu Windows spowoduje

W drukarce laserowej do stabilizacji druku na papierze używane są

Po włączeniu komputera wyświetlił się komunikat "Non-system disk or disk error. Replace and strike any key when ready". Może to być spowodowane

Podstawowy rekord uruchamiający na dysku twardym to

Usługi na serwerze są konfigurowane za pomocą

Polecenie tar w systemie Linux służy do

Który z protokołów jest używany podczas rozpoczynania sesji VoIP?

Znak handlowy dla produktów certyfikowanych według standardów IEEE 802.11 to

Czym jest parametr, który określa, o ile moc sygnału w danej parze przewodów zmniejszy się po przejściu przez cały tor kablowy?

Które urządzenie pomiarowe wykorzystuje się do określenia wartości napięcia w zasilaczu?

W kontekście adresacji IPv6, użycie podwójnego dwukropka służy do

Dokumentacja końcowa zaprojektowanej sieci LAN powinna zawierać między innymi

Wskaż komponent, który reguluje wartość napięcia pochodzącego z sieci elektrycznej, wykorzystując transformator do przeniesienia energii między dwoma obwodami elektrycznymi z zastosowaniem zjawiska indukcji magnetycznej?

Program, który nie jest przeznaczony do analizy stanu komputera to

Drukarka do zdjęć ma mocno zabrudzoną obudowę oraz ekran. Aby oczyścić zanieczyszczenia bez ryzyka ich uszkodzenia, należy zastosować

Aby przeprowadzić diagnozę systemu operacyjnego Windows oraz stworzyć plik z listą wszystkich ładujących się sterowników, konieczne jest uruchomienie systemu w trybie

Która część stanowi treść dokumentacji powykonawczej?

Która edycja systemu operacyjnego Windows Server 2008 charakteryzuje się najmniej rozbudowanym interfejsem graficznym?

Administrator powinien podzielić adres 10.0.0.0/16 na 4 jednorodne podsieci zawierające równą liczbę hostów. Jaką maskę będą miały te podsieci?

Czym jest patchcord?

Jakie gniazdo w notebooku jest przeznaczone do podłączenia kamery cyfrowej przez interfejs i.Link?

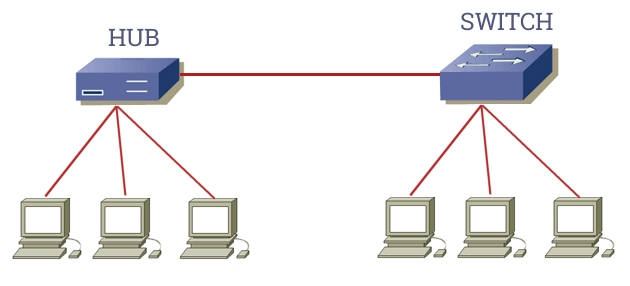

Ile kolizji domenowych występuje w sieci przedstawionej na ilustracji?

Jaką częstotliwość odświeżania należy ustawić, aby obraz na monitorze był odświeżany 85 razy na sekundę?

Metoda przesyłania danych między urządzeniem CD/DVD a pamięcią komputera w trybie bezpośredniego dostępu do pamięci to