Pytanie 1

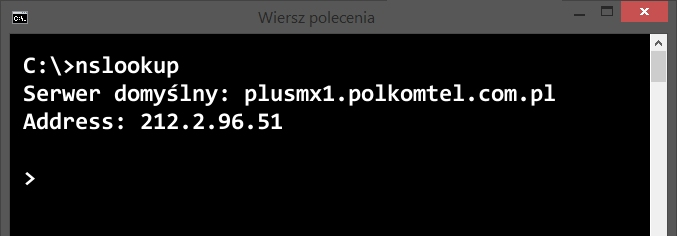

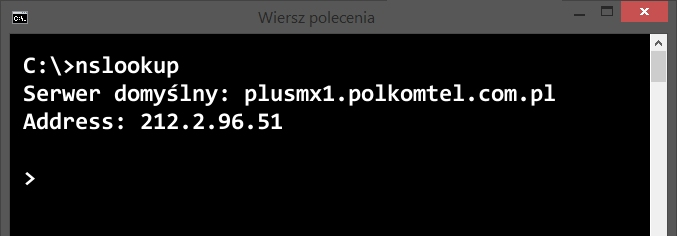

W terminalu systemu operacyjnego wykonano polecenie nslookup. Jaką informację uzyskano?

Wynik: 5/40 punktów (12,5%)

Wymagane minimum: 20 punktów (50%)

W terminalu systemu operacyjnego wykonano polecenie nslookup. Jaką informację uzyskano?

Która z usług musi być aktywna na ruterze, aby mógł on modyfikować adresy IP źródłowe oraz docelowe podczas przekazywania pakietów pomiędzy różnymi sieciami?

Jakie polecenie używa się do tworzenia kopii danych na pamięci USB w systemie Linux?

Na pliku z uprawnieniami zapisanymi w systemie liczbowym: 740 przeprowadzono polecenie chmod g-r. Jakie będą nowe uprawnienia pliku?

Diagnostykę systemu Linux można przeprowadzić za pomocą komendy

W celu konserwacji elementów z łożyskami oraz ślizgami w urządzeniach peryferyjnych wykorzystuje się

Jakie polecenie w systemach Windows należy użyć, aby ustawić statyczny adres IP w konsoli poleceń?

Jakie urządzenie można kontrolować pod kątem parametrów za pomocą S.M.A.R.T.?

Użytkownik laptopa z systemem Windows 7 widzi dostępne sieci Wi-Fi przedstawione na rysunku. Przy konfiguracji połączenia z siecią Z1 musi określić dla tej sieci

Aby połączyć projektor multimedialny z komputerem, nie można zastosować złącza

Jaką maksymalną ilość GB pamięci RAM może obsłużyć 32-bitowa edycja systemu Windows?

Brak odpowiedzi na to pytanie.

Jakim symbolem jest oznaczona skrętka bez ekranowania?

Brak odpowiedzi na to pytanie.

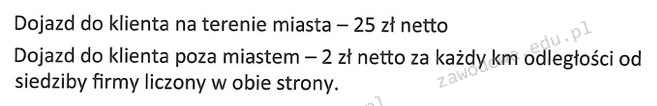

W cenniku usług informatycznych znajdują się poniższe wpisy. Jaki będzie koszt dojazdu serwisanta do klienta, który mieszka poza miastem, w odległości 15km od siedziby firmy?

Brak odpowiedzi na to pytanie.

Aby umożliwić połączenie między urządzeniem mobilnym a komputerem za pomocą interfejsu Bluetooth, co należy zrobić?

Brak odpowiedzi na to pytanie.

Główny księgowy powinien mieć możliwość przywracania zawartości folderów z kopii zapasowej plików. Do jakiej grupy użytkowników w systemie MS Windows XP powinien zostać przypisany?

Brak odpowiedzi na to pytanie.

W schemacie logicznym okablowania strukturalnego, zgodnie z terminologią polską zawartą w normie PN-EN 50174, cechą kondygnacyjnego punktu dystrybucyjnego jest to, że

Brak odpowiedzi na to pytanie.

Komputer K1 jest połączony z interfejsem G0 rutera, a komputer K2 z interfejsem G1 tego samego urządzenia. Na podstawie adresacji przedstawionej w tabeli określ właściwy adres bramy dla komputera K2.

Brak odpowiedzi na to pytanie.

Jaką szerokość ma magistrala pamięci DDR SDRAM?

Brak odpowiedzi na to pytanie.

Który komponent mikroprocesora odpowiada m.in. za odczytywanie instrukcji z pamięci oraz generowanie sygnałów kontrolnych?

Brak odpowiedzi na to pytanie.

Kluczowe znaczenie przy tworzeniu stacji roboczej, na której ma funkcjonować wiele maszyn wirtualnych, ma:

Brak odpowiedzi na to pytanie.

Co oznacza określenie średni czas dostępu w dyskach twardych?

Brak odpowiedzi na to pytanie.

Zamianę uszkodzonych kondensatorów w karcie graficznej umożliwi

Brak odpowiedzi na to pytanie.

Port AGP służy do łączenia

Brak odpowiedzi na to pytanie.

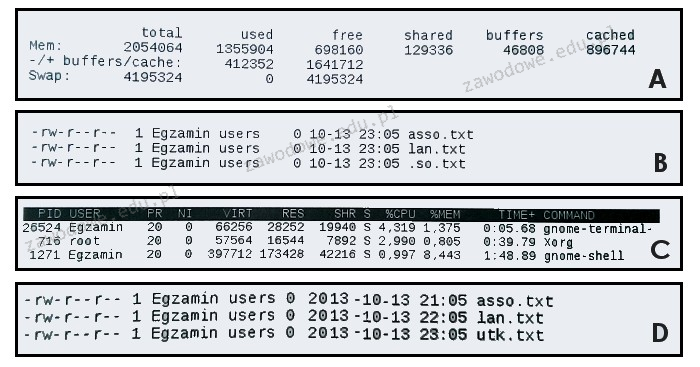

Wynik wykonania polecenia ```ls -l``` w systemie Linux przedstawia poniższy rysunek

Brak odpowiedzi na to pytanie.

Jaki będzie rezultat odejmowania dwóch liczb zapisanych w systemie heksadecymalnym 60Ah - 3BFh?

Brak odpowiedzi na to pytanie.

Udostępniono w sieci lokalnej jako udział specjalny folder o nazwie egzamin znajdujący się na komputerze o nazwie SERWER_2 w katalogu głównym dysku C:. Jak powinna wyglądać ścieżka dostępu do katalogu egzamin, w którym przechowywany jest folder macierzysty dla konta użytkownika o określonym loginie?

Brak odpowiedzi na to pytanie.

W systemie Linux polecenie chmod służy do

Brak odpowiedzi na to pytanie.

Jaki poziom macierzy RAID umożliwia równoległe zapisywanie danych na wielu dyskach działających jako jedno urządzenie?

Brak odpowiedzi na to pytanie.

Wskaż technologię stosowaną do zapewnienia dostępu do Internetu w połączeniu z usługą telewizji kablowej, w której światłowód oraz kabel koncentryczny pełnią rolę medium transmisyjnego

Brak odpowiedzi na to pytanie.

W systemie Linux plik posiada uprawnienia ustawione na 541. Właściciel ma możliwość pliku

Brak odpowiedzi na to pytanie.

Aby usunąć konto użytkownika student w systemie operacyjnym Ubuntu, można skorzystać z komendy

Brak odpowiedzi na to pytanie.

W jakiej usłudze wykorzystywany jest protokół RDP?

Brak odpowiedzi na to pytanie.

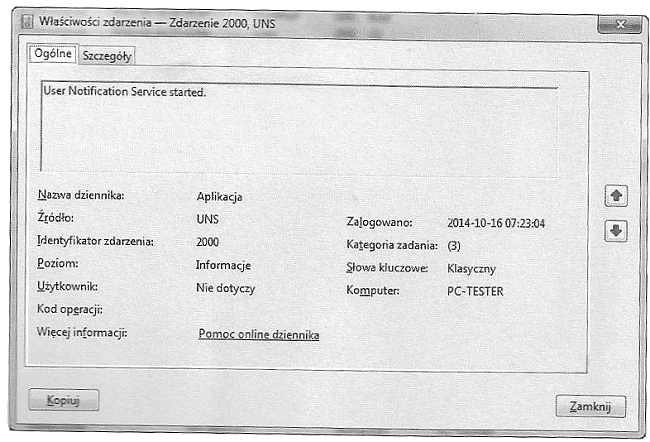

Wpis przedstawiony na ilustracji w dzienniku zdarzeń klasyfikowany jest jako zdarzenie typu

Brak odpowiedzi na to pytanie.

Która z licencji ma charakter grupowy i pozwala instytucjom komercyjnym oraz organizacjom edukacyjnym, państwowym i charytatywnym na zakup większej ilości oprogramowania firmy Microsoft na korzystnych zasadach?

Brak odpowiedzi na to pytanie.

Matryce monitorów typu charakteryzują się najmniejszymi kątami widzenia

Brak odpowiedzi na to pytanie.

System Windows 8, w którym wcześniej został utworzony punkt przywracania, doświadczył awarii. Jakie polecenie należy wydać, aby przywrócić ustawienia i pliki systemowe?

Brak odpowiedzi na to pytanie.

Który typ rekordu w bazie DNS (Domain Name System) umożliwia ustalenie aliasu dla rekordu A?

Brak odpowiedzi na to pytanie.

Adres IP (ang. Internet Protocol Address) to

Brak odpowiedzi na to pytanie.

Aby zapobiegać i eliminować szkodliwe oprogramowanie, takie jak exploity, robaki oraz trojany, konieczne jest zainstalowanie oprogramowania

Brak odpowiedzi na to pytanie.

Router przypisany do interfejsu LAN dysponuje adresem IP 192.168.50.1. Został on skonfigurowany w taki sposób, aby przydzielać komputerom wszystkie dostępne adresy IP w sieci 192.168.50.0 z maską 255.255.255.0. Jaką maksymalną liczbę komputerów można podłączyć w tej sieci?

Brak odpowiedzi na to pytanie.