Pytanie 1

Jak należy ustawić w systemie Windows Server 2008 parametry protokołu TCP/IP karty sieciowej, aby komputer mógł jednocześnie łączyć się z dwiema różnymi sieciami lokalnymi posiadającymi odrębne adresy IP?

Wynik: 17/40 punktów (42,5%)

Wymagane minimum: 20 punktów (50%)

Jak należy ustawić w systemie Windows Server 2008 parametry protokołu TCP/IP karty sieciowej, aby komputer mógł jednocześnie łączyć się z dwiema różnymi sieciami lokalnymi posiadającymi odrębne adresy IP?

Aby poprawić bezpieczeństwo prywatnych danych sesji na stronie internetowej, zaleca się dezaktywację w ustawieniach przeglądarki

W której fizycznej topologii awaria jednego komputera powoduje przerwanie pracy całej sieci?

W systemie Linux przypisano uprawnienia do katalogu w formie ciągu znaków rwx--x--x. Jaką wartość liczbową te uprawnienia reprezentują?

Drugi monitor CRT, który jest podłączony do komputera, ma zastosowanie do

Norma EN 50167 odnosi się do systemów okablowania

Który z poniższych zapisów stanowi właściwy adres w wersji IPv6?

Zastąpienie koncentratorów przełącznikami w sieci Ethernet doprowadzi do

Narzędzie służące do przechwytywania oraz ewentualnej analizy ruchu w sieci to

Użytkownik planuje instalację 32-bitowego systemu operacyjnego Windows 7. Jaka jest minimalna ilość pamięci RAM, którą powinien mieć komputer, aby system mógł działać w trybie graficznym?

Graficzny symbol ukazany na ilustracji oznacza

Aby przywrócić zgubione dane w systemach z rodziny Windows, konieczne jest użycie polecenia

System Windows 8, w którym wcześniej został utworzony punkt przywracania, doświadczył awarii. Jakie polecenie należy wydać, aby przywrócić ustawienia i pliki systemowe?

Jakiej funkcji powinno się użyć, aby utworzyć kopię zapasową rejestru systemowego w programie regedit?

Jakie polecenie należy wprowadzić w konsoli, aby skorygować błędy na dysku?

Który z podanych adresów IP v.4 należy do klasy C?

Jaki rodzaj kabla powinien być użyty do podłączenia komputera w miejscu, gdzie występują zakłócenia elektromagnetyczne?

Jak wygląda kolejność przewodów w wtyczce RJ-45 zgodnie z normą TIA/EIA-568 dla zakończeń typu T568B?

Jakie będą całkowite wydatki na materiały potrzebne do stworzenia 20 kabli połączeniowych typu patchcord, z których każdy ma długość 1,5m, jeśli cena 1 metra bieżącego kabla wynosi 1zł, a cena wtyku to 50 gr?

Który aplet w panelu sterowania systemu Windows 7 pozwala na ograniczenie czasu, jaki użytkownik spędza przed komputerem?

Zamiana taśmy barwiącej wiąże się z eksploatacją drukarki

W jednostce ALU w akumulatorze zapisano liczbę dziesiętną 500. Jaką ona ma binarną postać?

Kable łączące dystrybucyjne punkty kondygnacyjne z głównym punktem dystrybucji są określane jako

Aby uzyskać informacje na temat aktualnie działających procesów w systemie Linux, można użyć polecenia

Po dokonaniu eksportu klucza HKCU powstanie kopia rejestru zawierająca dane dotyczące ustawień

Który z poniższych zapisów reprezentuje adres strony internetowej oraz przypisany do niego port?

Zgodnie z normą TIA/EIA-568-B.1 kabel UTP 5e z przeplotem powstaje poprzez zamianę lokalizacji w wtyczce 8P8C następujących par żył (odpowiednio według kolorów):

Jakie oprogramowanie powinno być zainstalowane, aby umożliwić skanowanie tekstu z drukowanego dokumentu do edytora tekstu?

Która z poniższych wskazówek nie jest właściwa w kontekście konserwacji skanera płaskiego?

Standard IEEE 802.11b dotyczy sieci

Jakie pasmo częstotliwości definiuje klasa okablowania D?

Po podłączeniu działającej klawiatury do jednego z portów USB nie ma możliwości wyboru awaryjnego trybu uruchamiania systemu Windows. Mimo to po uruchomieniu systemu w standardowym trybie klawiatura funkcjonuje prawidłowo. Co to oznacza?

W systemie Linux narzędzie do śledzenia zużycia CPU, pamięci, procesów oraz obciążenia systemu z poziomu terminala to

AES (ang. Advanced Encryption Standard) to standard szyfrowania, który?

W przypadku drukarki igłowej, jaki materiał eksploatacyjny jest używany?

Jak nazywa się translacja adresów źródłowych w systemie NAT routera, która zapewnia komputerom w sieci lokalnej dostęp do internetu?

Na przedstawionym schemacie urządzeniem, które łączy komputery, jest

Użycie skrętki kategorii 6 (CAT 6) o długości 20 metrów w sieci LAN wskazuje na jej maksymalną przepustowość wynoszącą

W metodzie dostępu do medium CSMA/CD (Carrier Sense Multiple Access with Collision Detection) stacja planująca rozpoczęcie transmisji sprawdza, czy w sieci ma miejsce ruch, a następnie

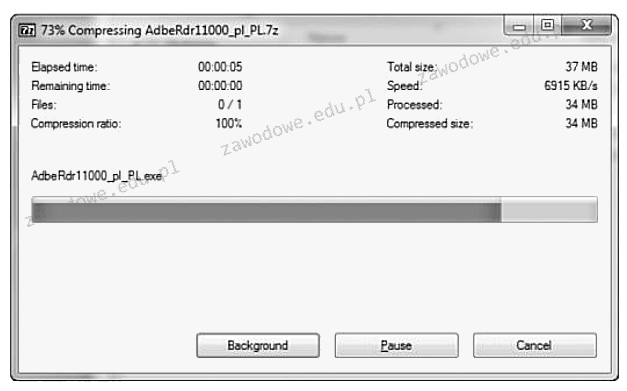

Na dołączonym obrazku pokazano działanie