Pytanie 1

Jakie materiały są używane w kolorowej drukarce laserowej?

Wynik: 15/40 punktów (37,5%)

Wymagane minimum: 20 punktów (50%)

Jakie materiały są używane w kolorowej drukarce laserowej?

Odmianą pamięci, która jest tylko do odczytu i można ją usunąć za pomocą promieniowania ultrafioletowego, jest pamięć

Najwyższą prędkość przesyłania danych w sieci bezprzewodowej można osiągnąć używając urządzeń o standardzie

Do jakiej warstwy modelu ISO/OSI odnosi się segmentacja danych, komunikacja w trybie połączeniowym przy użyciu protokołu TCP oraz komunikacja w trybie bezpołączeniowym z protokołem UDP?

Po włączeniu komputera wyświetlił się komunikat: "non-system disk or disk error. Replace and strike any key when ready". Jakie mogą być przyczyny?

Aby sygnały pochodzące z dwóch routerów w sieci WiFi pracującej w standardzie 802.11g nie wpływały na siebie nawzajem, należy skonfigurować kanały o numerach

Jakie polecenie w systemach Linux służy do przedstawienia konfiguracji interfejsów sieciowych?

Częścią eksploatacyjną drukarki laserowej nie jest

Urządzenie przedstawione na rysunku

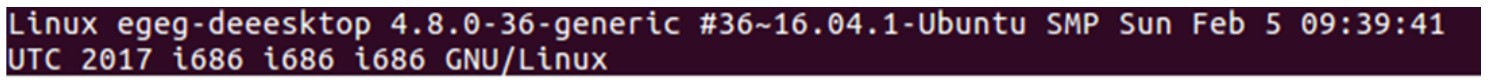

Aby wyświetlić informacje o systemie Linux w terminalu, jakie polecenie należy wprowadzić?

Urządzenie klienckie automatycznie uzyskuje adres IP od serwera DHCP. W sytuacji, gdy serwer DHCP przestanie działać, karcie sieciowej przydzielony zostanie adres IP z przedziału

W interfejsie graficznym systemów Ubuntu lub SuSE Linux, aby zainstalować aktualizacje programów systemowych, można zastosować aplikacje

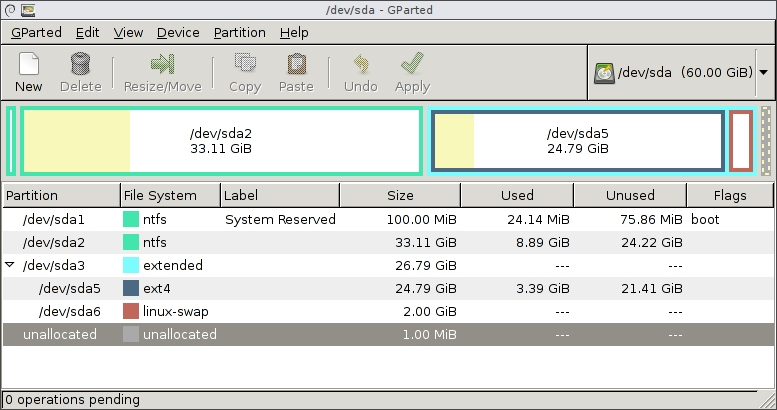

Badanie danych przedstawionych przez program umożliwia dojście do wniosku, że

Serwis serwerowy, który pozwala na udostępnianie usług drukowania w systemie Linux oraz plików dla stacji roboczych Windows, to

Z jaką informacją wiąże się parametr TTL po wykonaniu polecenia ping?

Ile gniazd RJ45 podwójnych powinno być zainstalowanych w pomieszczeniu o wymiarach 8 x 5 m, aby spełniały wymagania normy PN-EN 50173?

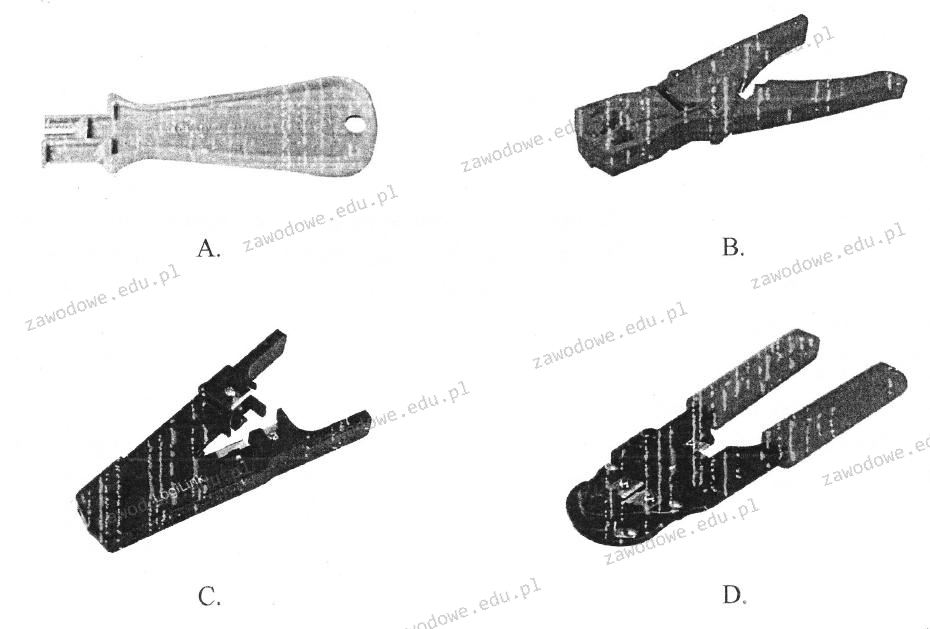

Jaki instrument jest używany do usuwania izolacji?

Norma PN-EN 50173 rekomenduje montaż przynajmniej

Jakie polecenie jest używane do monitorowania statystyk protokołów TCP/IP oraz bieżących połączeń sieciowych w systemach operacyjnych z rodziny Windows?

GRUB, LILO oraz NTLDR to:

Jak dużo bitów minimum będzie potrzebnych w systemie binarnym do reprezentacji liczby heksadecymalnej 110h?

Jakie narzędzie w systemie Windows Server umożliwia zarządzanie zasadami grupy?

Który z podanych adresów IPv4 stanowi adres publiczny?

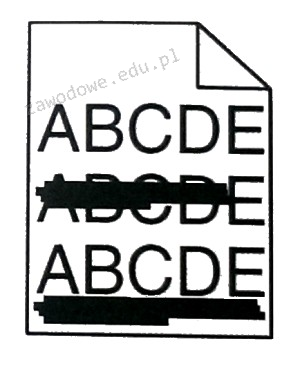

Źródłem problemu z wydrukiem z przedstawionej na rysunku drukarki laserowej jest

Na rysunku można zobaczyć schemat topologii fizycznej, która jest kombinacją topologii

Standard IEEE 802.11 określa typy sieci

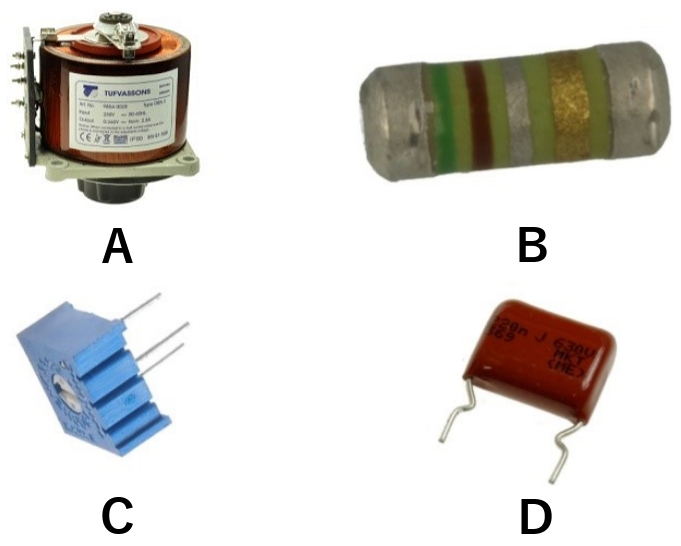

Wskaż ilustrację przedstawiającą kondensator stały?

Podaj polecenie w systemie Linux, które umożliwia określenie aktualnego katalogu użytkownika.

W systemie Linux narzędzie fsck umożliwia

Aby móc zakładać konta użytkowników, komputerów oraz innych obiektów i przechowywać o nich informacje w centralnym miejscu, konieczne jest zainstalowanie na serwerze Windows roli

ARP (Address Resolution Protocol) to protokół, który pozwala na konwersję

Prawo majątkowe przysługujące twórcy programu komputerowego

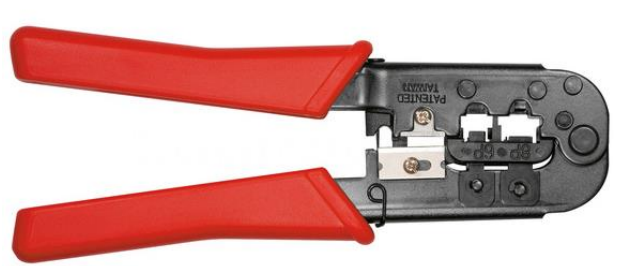

Jakie kable powinny być używane z narzędziem pokazanym na fotografii?

Jakie środowisko graficzne zaprojektowane dla systemu Linux ma najniższe wymagania dotyczące pamięci RAM?

W celu zapewnienia jakości usługi QoS, w przełącznikach warstwy dostępu stosuje się mechanizm

Który komponent mikroprocesora odpowiada m.in. za odczytywanie instrukcji z pamięci oraz generowanie sygnałów kontrolnych?

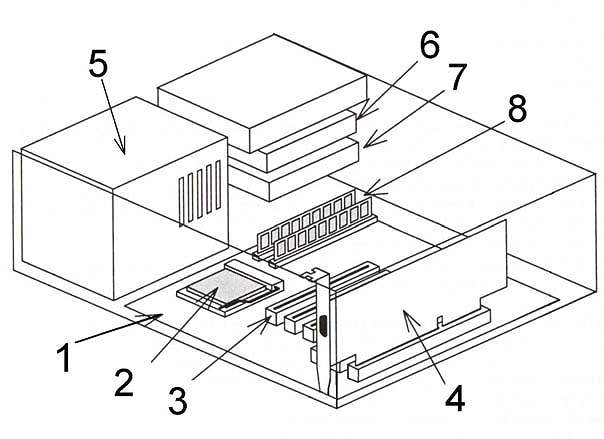

Na ilustracji karta rozszerzeń jest oznaczona numerem

Jednym z programów stosowanych do tworzenia kopii zapasowych partycji oraz dysków jest

Czym jest patchcord?

Jakim modułem pamięci RAM, który jest zgodny z płytą główną GIGABYTE GA-X99-ULTRA GAMING/ X99/8xDDR4 2133, ECC, maksymalnie 128GB/ 4x PCI-E 16x/ RAID/ USB 3.1/ S-2011-V3/ATX, jest pamięć?