Pytanie 1

Zjawisko przesłuchu w sieciach komputerowych polega na

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Zjawisko przesłuchu w sieciach komputerowych polega na

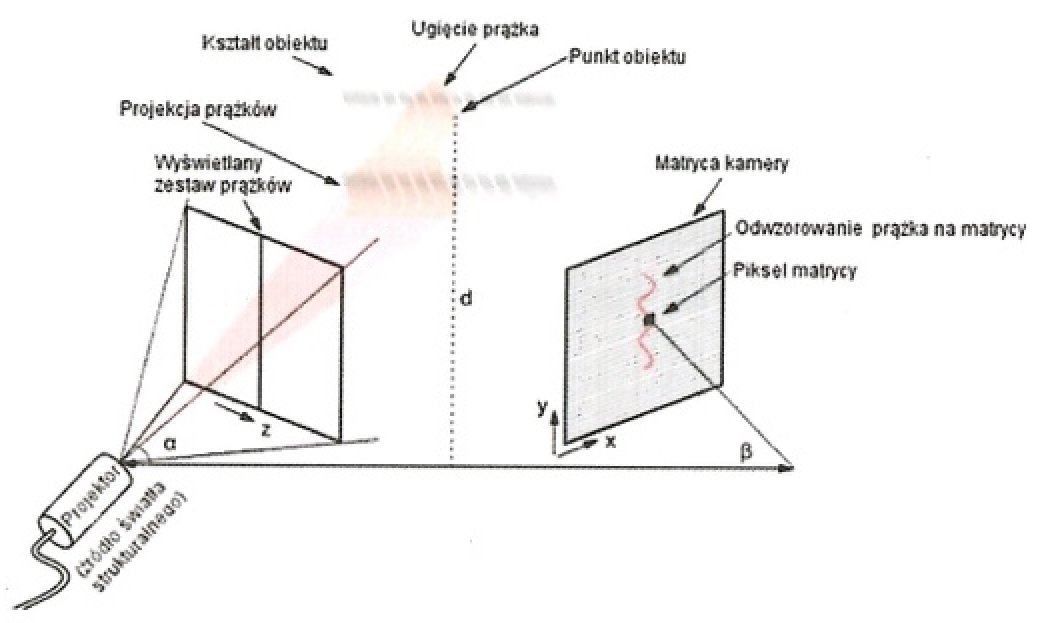

Zaprezentowany diagram ilustruje zasadę funkcjonowania skanera

Który z protokołów jest stosowany w procesie rozpoczęcia sesji VoIP?

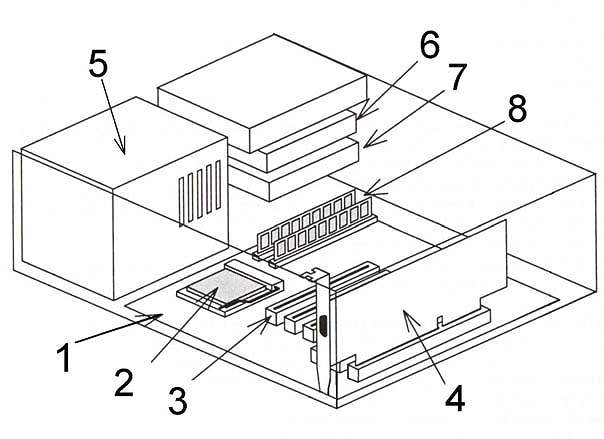

Jakiego rodzaju złącze powinna mieć płyta główna, aby umożliwić zainstalowanie karty graficznej przedstawionej na rysunku?

Na komputerze z zainstalowanymi systemami operacyjnymi Windows i Linux, po przeprowadzeniu reinstalacji systemu Windows, drugi system przestaje się uruchamiać. Aby przywrócić możliwość uruchamiania systemu Linux oraz zachować dane i ustawienia w nim zgromadzone, co należy zrobić?

Na załączonym zdjęciu znajduje się

Aby osiągnąć przepustowość wynoszącą 4 GB/s w obie strony, konieczne jest zainstalowanie w komputerze karty graficznej korzystającej z interfejsu

Na ilustracji widoczne jest urządzenie służące do

Jaką maksymalną prędkość przesyłania danych osiągają urządzenia zgodne ze standardem 802.11g?

Aby stworzyć partycję w systemie Windows, należy skorzystać z narzędzia

Jaką długość ma maska sieci dla adresów z klasy B?

Czym charakteryzuje się atak typu hijacking na serwerze sieciowym?

Złośliwe oprogramowanie, które może umożliwić atak na zainfekowany komputer, np. poprzez otwarcie jednego z portów, to

Podczas wyłączania systemu operacyjnego na monitorze pojawił się błąd, znany jako bluescreen 0x000000F3 Bug Check 0xF3 DISORDERLY_SHUTDOWN - nieudane zamykanie systemu, spowodowane niewystarczającą ilością pamięci. Co ten błąd może oznaczać?

Jakie urządzenie powinno być użyte do podłączenia żył kablowych skrętki do gniazda Ethernet?

Główną rolą serwera FTP jest

W systemie Windows, który wspiera przydziały dyskowe, użytkownik o nazwie Gość

Jakie oprogramowanie pełni rolę serwera DNS w systemie Linux?

RAMDAC konwerter przekształca sygnał

Program o nazwie dd, którego przykład zastosowania przedstawiono w systemie Linux, umożliwia

Organizacja zajmująca się normalizacją na świecie, która stworzyła 7-warstwowy Model Referencyjny Otwartej Architektury Systemowej, to

Możliwość weryfikacji poprawności działania pamięci RAM można uzyskać za pomocą programu diagnostycznego

W systemie Windows XP, aby zmienić typ systemu plików z FAT32 na NTFS, należy użyć programu

W systemach Windows istnieje możliwość przypisania użytkownika do dowolnej grupy za pomocą panelu

/dev/sda: Czas odczytu z pamięci podręcznej: 18100 MB w 2.00 sekundy = 9056.95 MB/sek. Przedstawiony wynik wykonania polecenia systemu Linux jest używany do diagnostyki

Jakie polecenie w systemie Linux przyzna pełne uprawnienia wszystkim użytkownikom do zasobów?

Sieć, w której funkcjonuje komputer o adresie IP 192.168.100.50/28, została podzielona na 4 podsieci. Jakie są poprawne adresy tych podsieci?

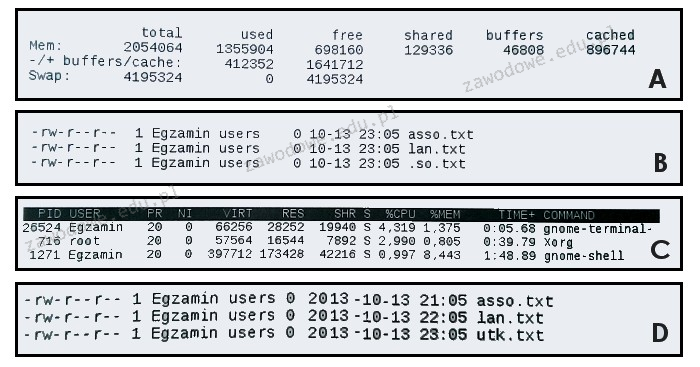

Określ, jaki jest rezultat wykonania powyższego polecenia.

| netsh advfirewall firewall add rule name="Open" dir=in action=deny protocol=TCP localport=53 |

Obudowa oraz wyświetlacz drukarki fotograficznej są bardzo brudne. Jakie środki należy zastosować, aby je wyczyścić?

Jaką najwyższą liczbę urządzeń można przypisać w sieci z adresacją IPv4 klasy C?

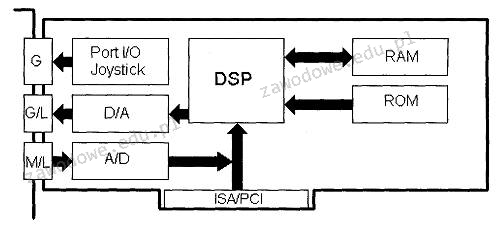

Element funkcjonalny opisany jako DSP w załączonym diagramie blokowym to

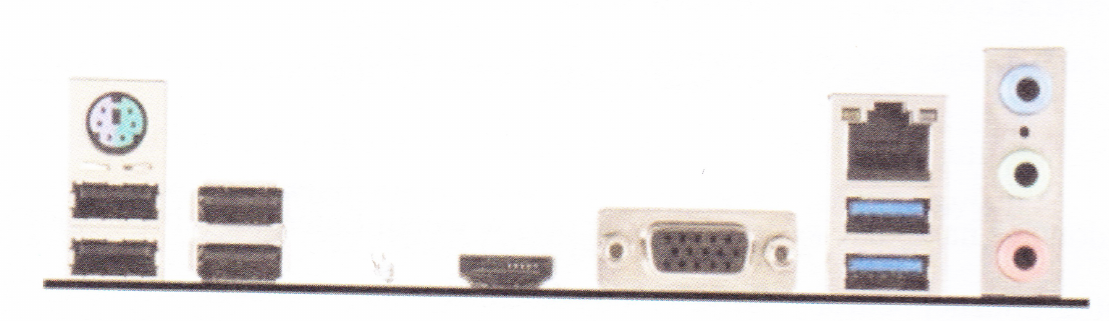

Zidentyfikuj interfejsy znajdujące się na panelu tylnym płyty głównej:

GRUB, LILO oraz NTLDR to:

Wynik wykonania polecenia ```ls -l``` w systemie Linux przedstawia poniższy rysunek

Plik ma przypisane uprawnienia: rwxr-xr--. Jakie uprawnienia będzie miał plik po zastosowaniu polecenia chmod 745?

Na ilustracji pokazano tylną część panelu

Na ilustracji karta rozszerzeń jest oznaczona numerem

Urządzeniem, które przekształca otrzymane ramki w sygnały przesyłane później w sieci komputerowej, jest

Oprogramowanie, które pozwala na interakcję pomiędzy kartą sieciową a systemem operacyjnym, to

W systemie Linux do obserwacji działania sieci, urządzeń sieciowych oraz serwerów można zastosować aplikację