Pytanie 1

Korzystając z polecenia taskmgr, użytkownik systemu Windows może

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Korzystając z polecenia taskmgr, użytkownik systemu Windows może

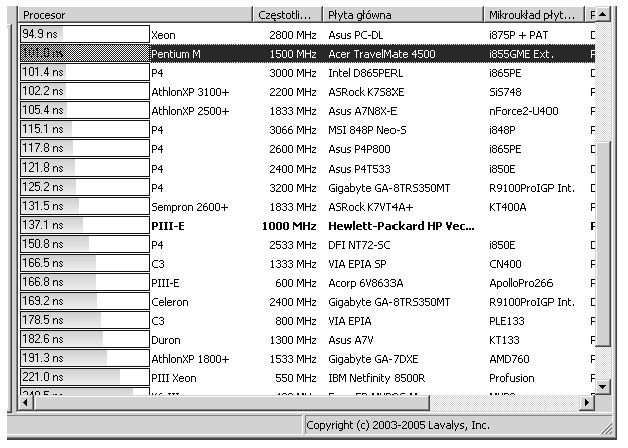

Jakim modułem pamięci RAM, który jest zgodny z płytą główną GIGABYTE GA-X99-ULTRA GAMING/ X99/8xDDR4 2133, ECC, maksymalnie 128GB/ 4x PCI-E 16x/ RAID/ USB 3.1/ S-2011-V3/ATX, jest pamięć?

Urządzenie typu Plug and Play, które jest ponownie podłączane do komputera, jest identyfikowane na podstawie

Wykonanie komendy NET USER GRACZ * /ADD w wierszu poleceń systemu Windows spowoduje

Wynikiem wykonania komendy arp -a 192.168.1.1 w systemie MS Windows jest pokazanie

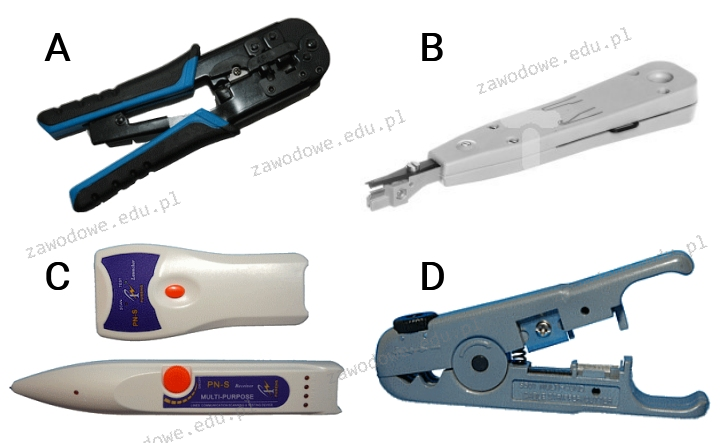

Aby podłączyć drukarkę igłową o wskazanych parametrach do komputera, trzeba umieścić kabel dołączony do drukarki w porcie

Jakie medium transmisyjne nosi nazwę 100BaseTX i jaka jest maksymalna prędkość danych, która może być w nim osiągnięta?

Instalacja serwera stron www w rodzinie systemów Windows Server jest możliwa dzięki roli

Konwencja zapisu ścieżki do udziału sieciowego zgodna z UNC (Universal Naming Convention) ma postać

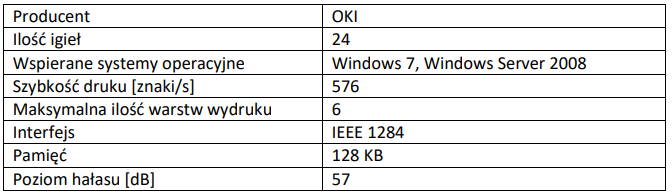

Jakie urządzenie jest używane do mocowania pojedynczych żył kabla miedzianego w złączach?

Jakie urządzenie jest kluczowe do połączenia pięciu komputerów w sieci o topologii gwiazdy?

Interfejs UDMA to typ interfejsu

Jakie polecenie w terminalu systemu operacyjnego Microsoft Windows umożliwi wyświetlenie szczegółów wszystkich zasobów udostępnionych na komputerze lokalnym?

Jakie polecenie należy zastosować w systemach operacyjnych z rodziny Windows, aby ustawić plik w trybie tylko do odczytu?

Liczbie 16 bitowej 0011110010101110 wyrażonej w systemie binarnym odpowiada w systemie szesnastkowym liczba

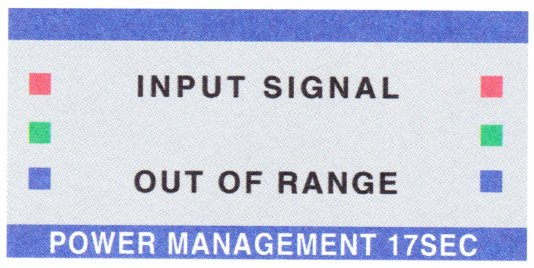

Gdy podłączono sprawny monitor do innego komputera, na ekranie pojawił się komunikat widoczny na rysunku. Co mogło spowodować ten komunikat?

Który z protokołów powinien być zastosowany do pobierania wiadomości e-mail z własnego serwera?

Jakie oprogramowanie należy zainstalować, aby serwer Windows mógł obsługiwać usługi katalogowe?

W nowoczesnych ekranach dotykowych działanie ekranu jest zapewniane przez mechanizm, który wykrywa zmianę

Zastąpienie koncentratorów przełącznikami w sieci Ethernet doprowadzi do

AES (ang. Advanced Encryption Standard) to?

Aby sprawdzić dysk twardy w systemie Linux na obecność uszkodzonych sektorów, użytkownik może zastosować program

Co oznacza standard 100Base-T?

Jak nazywa się topologia fizyczna, w której każdy węzeł łączy się bezpośrednio ze wszystkimi innymi węzłami?

Serwer DNS pełni rolę

Obudowa oraz wyświetlacz drukarki fotograficznej są bardzo zabrudzone. W celu ich oczyszczenia, należy zastosować

W systemie Windows dany użytkownik oraz wszystkie grupy, do których on przynależy, posiadają uprawnienia "odczyt" do folderu XYZ. Czy ten użytkownik będzie mógł zrealizować operacje

Jakie urządzenie powinno być użyte do segmentacji domeny rozgłoszeniowej?

Który z podanych adresów IP jest adresem publicznym?

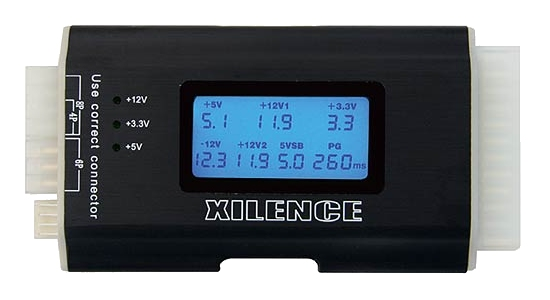

Przy użyciu urządzenia przedstawionego na ilustracji można sprawdzić działanie

Dodatkowe właściwości rezultatu operacji przeprowadzanej przez jednostkę arytmetyczno-logiczne ALU obejmują

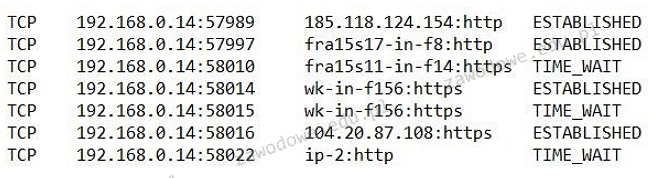

Jakie polecenie w systemie Windows powinno zostać użyte, aby uzyskać wynik zbliżony do tego na załączonym obrazku?

Jak wiele domen kolizyjnych oraz rozgłoszeniowych można dostrzec na schemacie?

Jakim symbolem jest oznaczona skrętka bez ekranowania?

W systemie Linux komenda ifconfig odnosi się do

Urządzenie, które pozwala komputerom na bezprzewodowe łączenie się z siecią komputerową przewodową, to

Aby zapobiec uszkodzeniu sprzętu podczas modernizacji laptopa, która obejmuje wymianę modułów pamięci RAM, należy

Na ilustracji zaprezentowano zrzut ekranu z wykonanej analizy

Aby zrealizować aktualizację zainstalowanego systemu operacyjnego Linux Ubuntu, należy wykonać polecenie

Który z wewnętrznych protokołów routingu bazuje na metodzie wektora odległości?