Pytanie 1

Które z poniższych działań poprawia bezpieczeństwo transakcji internetowych?

Wynik: 40/40 punktów (100,0%)

Wymagane minimum: 20 punktów (50%)

Które z poniższych działań poprawia bezpieczeństwo transakcji internetowych?

Wskaż przykład wypadku przy pracy

Modyfikator dostępu poprzedzający definicję metody Dodaj() zdefiniowanej w klasie Kalkulator powoduje, że

Który z poniższych dysków zapewnia najszybszy odczyt danych?

Wskaż język programowania, który umożliwia utworzenie aplikacji mobilnej w środowisku Android Studio

Który numer telefonu należy wybrać, aby wezwać pogotowie ratunkowe w Polsce?

Jak procesor komunikuje się z pamięcią podręczną (cache)?

Które narzędzie najlepiej nadaje się do konwersji liczby szesnastkowej na binarną?

Wskaż rodzaj testów, które przeprowadza się podczas fazy tworzenia kodu źródłowego

Który z poniższych wzorców projektowych najlepiej nadaje się do uproszczenia interfejsu do złożonego systemu?

Zastosowanie modyfikatora abstract w definicji metody klasy oznacza, że

Który z poniższych przykładów przedstawia poprawną deklarację zmiennej typu całkowitego w języku C++?

Wskaż numeryczne typy stałoprzecinkowe

Które z poniższych rozwiązań ułatwia korzystanie z serwisów internetowych osobom niewidomym?

Które z poniższych działań może narazić cyfrową tożsamość na niebezpieczeństwo?

Wzorzec projektowy "Metoda szablonowa" (Template method) jest używany do:

Aby utworzyć aplikację mobilną typu cross-platform w języku C# można zastosować:

Co jest głównym zadaniem debuggera w środowisku programistycznym?

Ryzykiem zawodowym nazywa się

Algorytm sekwencyjnego wyszukiwania elementu z wartownikiem polega na założeniu, że

Jakie jest główne zastosowanie metod wirtualnych?

Które z poniższych narzędzi umożliwia jednoczesną pracę z systemami BIN, DEC i HEX?

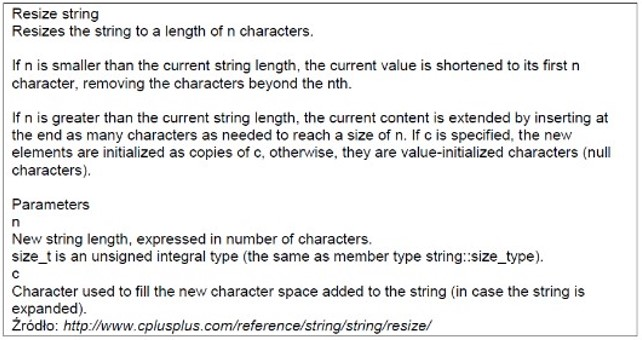

Przedstawiony fragment opisuje funkcję resize języka C++. Funkcja ta zmniejszy długość elementu string, gdy wartość parametru

W jaki sposób najlepiej przełożyć wymagania klienta na specyfikację techniczną dla zespołu programistów?

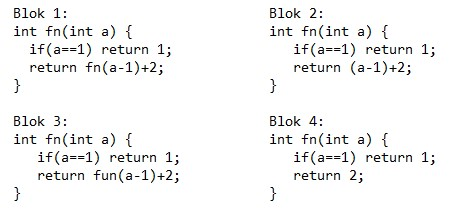

Który blok kodu zawiera przykład użycia rekurencji?

Jaka jest główna różnica między strukturą (struct) a unią (union) w języku C?

Jakie mogą być skutki oddziaływania monotonnego środowiska pracy na organizm człowieka?

Na obrazie przedstawiono fragment emulacji iOS z kontrolką. Który kod XAML opisuje tę kontrolkę?

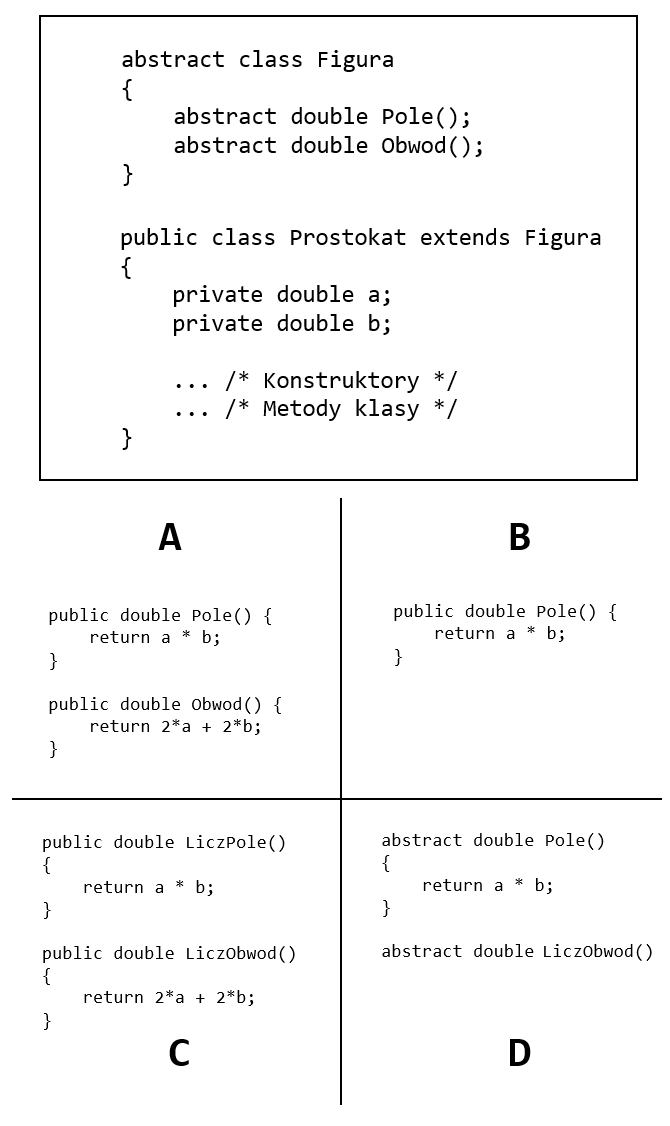

W przedstawionym kodzie zdefiniowano abstrakcyjną klasę figura i dziedziczącą po niej klasę prostokąta ze zdefiniowanymi polami i konstruktorami. Wskaż minimalną implementację sekcji /* metody klasy */ dla klasy Prostokat:

We frameworkach do tworzenia aplikacji mobilnych lub desktopowych występuje wzorzec MVVM, czyli Model-View-ViewModel. To podejście do programowania zakłada, że

Kolor Pale Green w systemie RGB ma postać RGB(152, 251, 152). Kod szesnastkowy tego koloru wynosi

Jakie oznaczenie ma norma międzynarodowa?

Które środowisko programistyczne jest powszechnie stosowane do tworzenia aplikacji na system Android?

Jaki będzie wynik logicznej operacji AND dla liczb binarnych 1010 i 1100?

Systemem kontroli wersji jest

Czym różni się typ łańcuchowy od znakowego?

Czym różnią się testy funkcjonalne od niefunkcjonalnych?

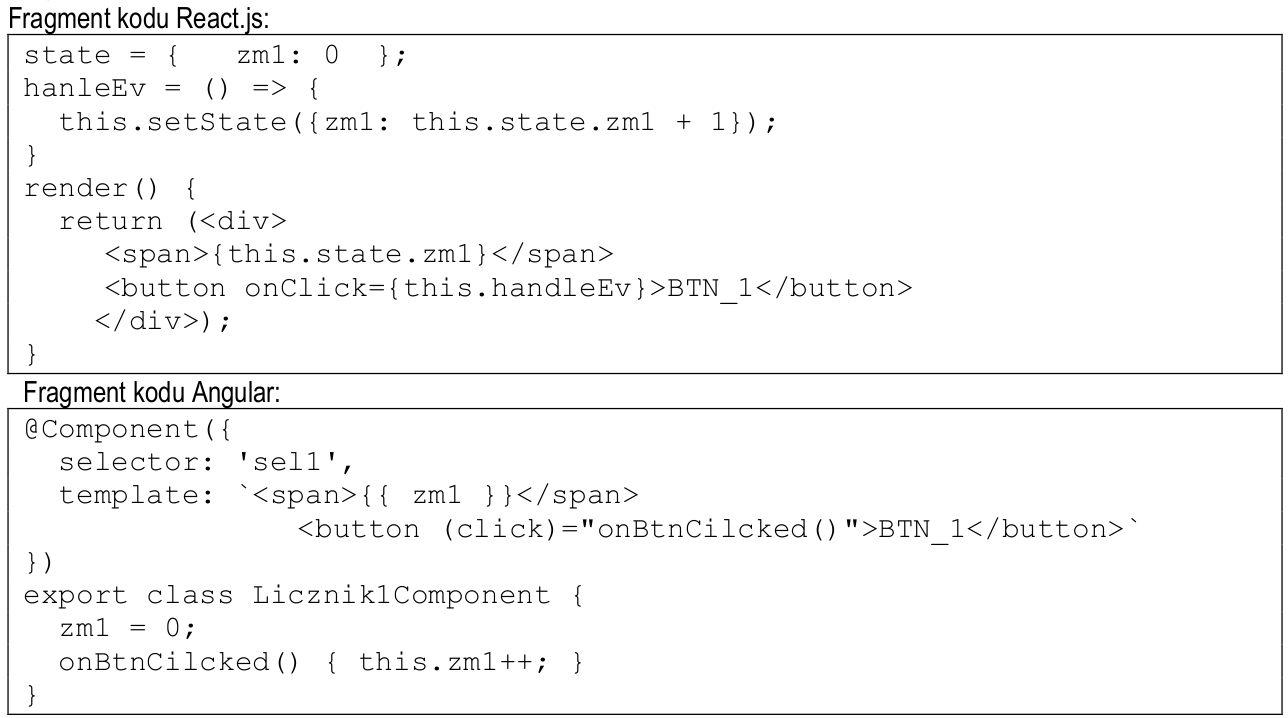

Przedstawione równoważne funkcjonalnie fragmenty kodu w bibliotece React.js oraz we frameworku Angular mają za zadanie wyświetlić

Oznaczeniem komentarza wieloliniowego w języku Java jest

Które środowisko programistyczne jest najczęściej wykorzystywane do tworzenia aplikacji w języku C#?