Pytanie 1

Który z poniższych protokołów nie jest wykorzystywany do konfiguracji wirtualnej sieci prywatnej?

Wynik: 1/40 punktów (2,5%)

Wymagane minimum: 20 punktów (50%)

Który z poniższych protokołów nie jest wykorzystywany do konfiguracji wirtualnej sieci prywatnej?

Który z adresów IPv4 jest odpowiedni do ustawienia interfejsu serwera DNS zarejestrowanego w lokalnych domenach?

Jakie oprogramowanie jest zabronione do użytku na sprzęcie instytucji rządowych lub edukacyjnych?

Brak odpowiedzi na to pytanie.

Jakie zadanie pełni router?

Brak odpowiedzi na to pytanie.

Aby zabezpieczyć system przed atakami z sieci nazywanymi phishingiem, nie powinno się

Brak odpowiedzi na to pytanie.

Czym dokonuje się przekształcenia kodu źródłowego w program do wykonania?

Brak odpowiedzi na to pytanie.

Jakie medium transmisyjne jest związane z adapterem przedstawionym na ilustracji?

Brak odpowiedzi na to pytanie.

Mysz bezprzewodowa jest podłączona do komputera, jednak kursor nie porusza się gładko i „skacze” po ekranie. Możliwą przyczyną problemu z urządzeniem może być

Brak odpowiedzi na to pytanie.

Relacja między ładunkiem zmagazynowanym na przewodniku a potencjałem tego przewodnika wskazuje na jego

Brak odpowiedzi na to pytanie.

W systemie Linux przypisano uprawnienia do katalogu w formie ciągu znaków rwx--x--x. Jaką wartość liczbową te uprawnienia reprezentują?

Brak odpowiedzi na to pytanie.

Program, który ocenia wydajność zestawu komputerowego, to

Brak odpowiedzi na to pytanie.

Do serwisu komputerowego przyniesiono laptop z matrycą, która bardzo słabo wyświetla obraz. Dodatkowo obraz jest niezwykle ciemny i widoczny jedynie z bliska. Co może być przyczyną tej usterki?

Brak odpowiedzi na to pytanie.

Główną metodą ochrony sieci komputerowej przed zagrożeniem z zewnątrz jest zastosowanie

Brak odpowiedzi na to pytanie.

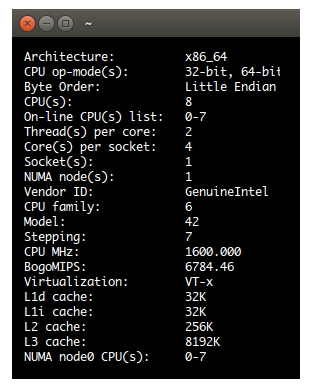

Jakie polecenie w systemie Windows powinno zostać użyte, aby uzyskać wynik zbliżony do tego na załączonym obrazku?

TCP 192.168.0.14:57989 185.118.124.154:http ESTABLISHED TCP 192.168.0.14:57997 fra15s17-in-f8:http ESTABLISHED TCP 192.168.0.14:58010 fra15s11-in-f14:https TIME_WAIT TCP 192.168.0.14:58014 wk-in-f156:https ESTABLISHED TCP 192.168.0.14:58015 wk-in-f156:https TIME_WAIT TCP 192.168.0.14:58016 104.20.87.108:https ESTABLISHED TCP 192.168.0.14:58022 ip-2:http TIME_WAIT

Brak odpowiedzi na to pytanie.

Jaki rodzaj dysków jest podłączany do złącza IDE na płycie głównej komputera?

Brak odpowiedzi na to pytanie.

Aby podłączyć drukarkę z interfejsem równoległym do komputera, który ma jedynie porty USB, należy użyć adaptera

Brak odpowiedzi na to pytanie.

NIEWŁAŚCIWE podłączenie taśmy sygnałowej do napędu dyskietek skutkuje

Brak odpowiedzi na to pytanie.

Emisja dźwięków: jednego długiego oraz dwóch krótkich przez BIOS firmy AMI wskazuje na

Brak odpowiedzi na to pytanie.

Wskaź na zakres adresów IP klasy A, który jest przeznaczony do prywatnej adresacji w sieciach komputerowych?

Brak odpowiedzi na to pytanie.

Granice domeny kolizyjnej nie są określane przez porty takich urządzeń jak

Brak odpowiedzi na to pytanie.

Jak sprawdzić, który z programów w systemie Windows generuje największe obciążenie dla procesora?

Brak odpowiedzi na to pytanie.

Użytkownik systemu Windows może logować się na każdym komputerze w sieci, korzystając z profilu, który jest przechowywany na serwerze i może być zmieniany przez użytkownika. Jak nazywa się ten profil?

Brak odpowiedzi na to pytanie.

Atak informatyczny, który polega na wyłudzaniu wrażliwych danych osobowych poprzez udawanie zaufanej osoby lub instytucji, nazywamy

Brak odpowiedzi na to pytanie.

Graficzny symbol pokazany na ilustracji oznacza

Brak odpowiedzi na to pytanie.

Który z materiałów eksploatacyjnych NIE jest używany w ploterach?

Brak odpowiedzi na to pytanie.

Aby skutecznie zabezpieczyć system operacyjny przed atakami złośliwego oprogramowania, po zainstalowaniu programu antywirusowego konieczne jest

Brak odpowiedzi na to pytanie.

Standard magistrali komunikacyjnej PCI w wersji 2.2 (Peripheral Component Interconnect) definiuje maksymalną szerokość szyny danych na

Brak odpowiedzi na to pytanie.

Aby zwiększyć lub zmniejszyć wielkość ikony na pulpicie, należy obracać kółkiem myszy, trzymając jednocześnie klawisz:

Brak odpowiedzi na to pytanie.

Jakie adresy mieszczą się w zakresie klasy C?

Brak odpowiedzi na to pytanie.

Osoba korzystająca z komputera publikuje w sieci Internet pliki, które posiada. Prawa autorskie zostaną złamane, gdy udostępni

Brak odpowiedzi na to pytanie.

Protokół ARP (Address Resolution Protocol) służy do konwersji adresu IP na

Brak odpowiedzi na to pytanie.

Wykonanie polecenia net use z:\\192.168.20.2\data /delete, spowoduje

Brak odpowiedzi na to pytanie.

Diagnostykę systemu Linux można przeprowadzić używając polecenia

Brak odpowiedzi na to pytanie.

Jakie funkcje pełni usługa katalogowa Active Directory w systemach Windows Server?

Brak odpowiedzi na to pytanie.

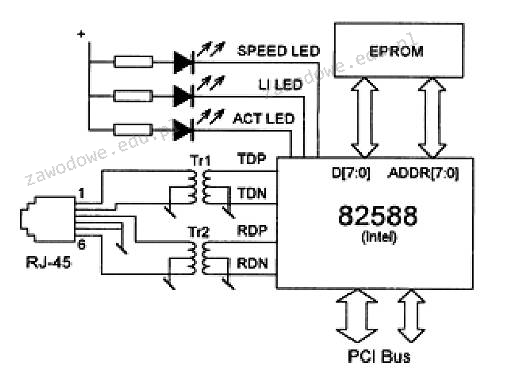

Jaką rolę pełnią elementy Tr1 i Tr2, które są widoczne na schemacie ilustrującym kartę sieciową Ethernet?

Brak odpowiedzi na to pytanie.

Zachowanie kopii często odwiedzanych witryn oraz zwiększenie ochrony przez filtrowanie pewnych treści witryn internetowych można osiągnąć dzięki

Brak odpowiedzi na to pytanie.

Co to jest urządzenie sieciowe most (ang. bridge)?

Brak odpowiedzi na to pytanie.

Jaki typ grupy jest automatycznie przypisany dla nowo tworzonej grupy w kontrolerze domeny systemu Windows Server?

Brak odpowiedzi na to pytanie.

Diagnostykę systemu Linux można przeprowadzić za pomocą komendy

Brak odpowiedzi na to pytanie.

Jaki adres IPv6 jest stosowany jako adres link-local w procesie autokonfiguracji urządzeń?

Brak odpowiedzi na to pytanie.