Pytanie 1

Program o nazwie dd, którego przykład zastosowania przedstawiono w systemie Linux, umożliwia

Wynik: 16/40 punktów (40,0%)

Wymagane minimum: 20 punktów (50%)

Program o nazwie dd, którego przykład zastosowania przedstawiono w systemie Linux, umożliwia

Ilustracja pokazuje rezultat testu sieci komputerowej za pomocą komendy

Jakie urządzenie powinno być użyte do podłączenia żył kablowych skrętki do gniazda Ethernet?

Czym charakteryzuje się technologia Hot swap?

Plik zajmuje 2KB. Jakie to jest?

Narzędzie w systemie Windows umożliwiające monitorowanie prób logowania do systemu to dziennik

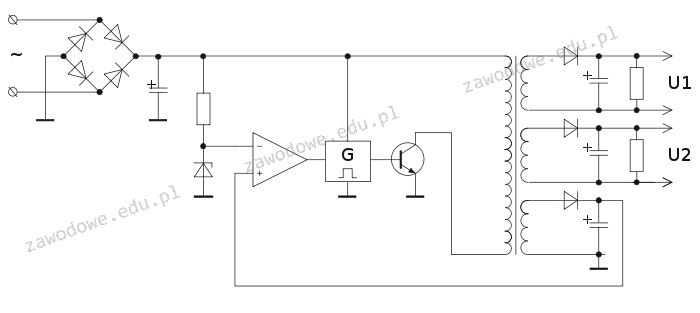

Na rysunku ukazano diagram

Według normy PN-EN 50174 maksymalny rozplot kabla UTP powinien wynosić nie więcej niż

Wskaż ilustrację ilustrującą symbol stosowany do oznaczania portu równoległego LPT?

Która z licencji na oprogramowanie łączy je na stałe z nabytym komputerem i nie umożliwia transferu praw do korzystania z programu na inny komputer?

Planowanie wykorzystania przestrzeni na dysku komputera do gromadzenia i udostępniania informacji takich jak pliki oraz aplikacje dostępne w sieci, a także ich zarządzanie, wymaga skonfigurowania komputera jako

Jak wygląda kolejność przewodów w wtyczce RJ-45 zgodnie z normą TIA/EIA-568 dla zakończeń typu T568B?

W dokumentacji płyty głównej podano informację "wsparcie dla S/PDIF Out". Co to oznacza w kontekście tej płyty głównej?

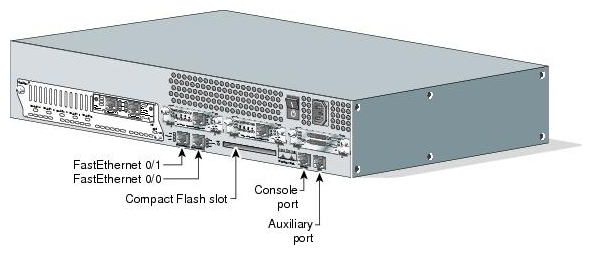

Urządzenie sieciowe, które widoczna jest na ilustracji, to

Licencja oprogramowania open source oraz wolnego, to rodzaj licencji

Jakie medium transmisyjne nosi nazwę 100BaseTX i jaka jest maksymalna prędkość danych, która może być w nim osiągnięta?

Które z poniższych stwierdzeń jest prawdziwe w odniesieniu do przedstawionej konfiguracji serwisu DHCP w systemie Linux?

Umowa, na podstawie której użytkownik ma między innymi dostęp do kodu źródłowego oprogramowania w celu jego analizy i ulepszania, to licencja

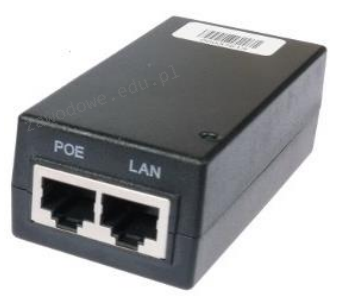

Urządzenie pokazane na ilustracji służy do

Bęben działający na zasadzie reakcji fotochemicznych jest wykorzystywany w drukarkach

Który adres IPv4 odpowiada adresowi IPv6 ::1?

Jakie polecenie jest używane do monitorowania statystyk protokołów TCP/IP oraz bieżących połączeń sieciowych w systemach operacyjnych z rodziny Windows?

Programem w systemie Linux, który umożliwia nadzorowanie systemu za pomocą zcentralizowanego mechanizmu, jest narzędzie

Aby wydobyć informacje znajdujące się w archiwum o nazwie dane.tar, osoba korzystająca z systemu Linux powinna zastosować komendę

/dev/sda: Czas odczytu z pamięci podręcznej: 18100 MB w 2.00 sekundy = 9056.95 MB/sek. Przedstawiony wynik wykonania polecenia systemu Linux jest używany do diagnostyki

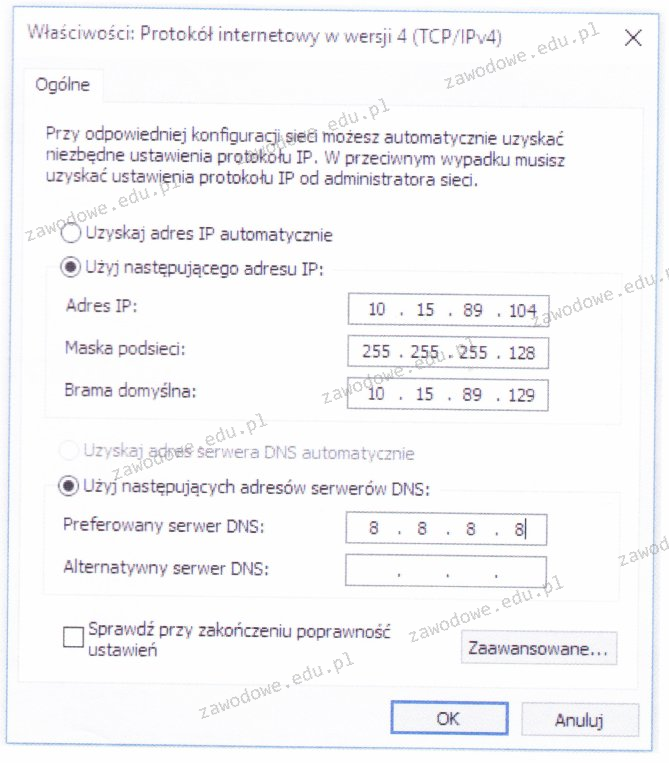

Schemat ilustruje ustawienia karty sieciowej dla urządzenia z adresem IP 10.15.89.104/25. Można z niego wywnioskować, że

Urządzenie warstwy dystrybucji, które realizuje połączenie pomiędzy różnymi sieciami oraz kontroluje przepływ informacji między nimi, nazywane jest

Okablowanie pionowe w sieci strukturalnej łączy jakie elementy?

W systemie Windows 7 narzędzie linii poleceń Cipher.exe jest wykorzystywane do

Kasety z drukarek po zakończeniu użytkowania powinny zostać

Adresy IPv6 są reprezentowane jako liczby

W hierarchicznym modelu sieci, komputery należące do użytkowników są składnikami warstwy

Który z poniższych protokołów należy do warstwy aplikacji w modelu ISO/OSI?

System S.M.A.R.T. służy do śledzenia funkcjonowania oraz identyfikacji usterek

Jakiego rodzaju papieru należy użyć, aby wykonać "naprasowankę" na T-shircie z własnym zdjęciem przy pomocy drukarki atramentowej?

System S.M.A.R.T jest stworzony do kontrolowania działania i identyfikacji usterek

Dokument służący do zaprezentowania oferty cenowej dla inwestora dotyczącej wykonania robót instalacyjnych sieci komputerowej, to

Aby przywrócić poprawne wersje plików systemowych w systemie Windows, wykorzystuje się narzędzie

Co oznacza dziedziczenie uprawnień?

Jakie polecenie powinno zostać użyte, aby wyświetlić listę pokazanych plików?