Pytanie 1

Który protokół umożliwia rozproszoną wymianę i ściąganie plików?

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Który protokół umożliwia rozproszoną wymianę i ściąganie plików?

Jakie narzędzie w systemie Linux pozwala na wyświetlenie danych o sprzęcie zapisanych w BIOS?

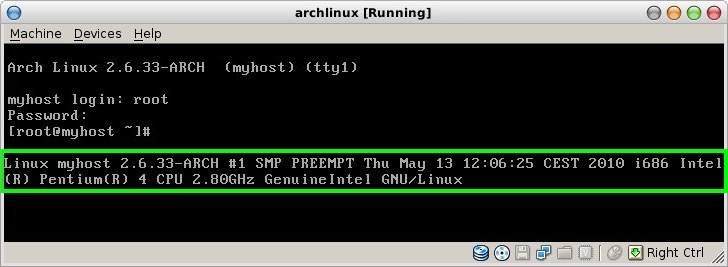

Jakie polecenie należy wykorzystać, aby w terminalu pokazać przedstawione informacje o systemie Linux?

Jakim wynikiem jest suma liczb binarnych 1001101 oraz 11001?

Jaki rodzaj fizycznej topologii w sieciach komputerowych jest pokazany na ilustracji?

Jakie urządzenie jest przedstawione na rysunku?

Korzystając z polecenia taskmgr, użytkownik systemu Windows może

Jak można przywrócić domyślne ustawienia płyty głównej, gdy nie ma możliwości uruchomienia BIOS Setup?

Jaką topologię fizyczną sieci komputerowej przedstawia rysunek?

Aby wydobyć informacje znajdujące się w archiwum o nazwie dane.tar, osoba korzystająca z systemu Linux powinna zastosować komendę

Wskaż złącze, które nie jest obecne w zasilaczach ATX?

Aby wymusić na użytkownikach lokalnych systemów z rodziny Windows Server regularną zmianę haseł oraz stosowanie haseł o odpowiedniej długości, które spełniają kryteria złożoności, należy ustawić

Który z adresów protokołu IP w wersji 4 jest poprawny pod względem struktury?

Jaką liczbę bitów posiada adres logiczny IPv6?

Aby oczyścić zablokowane dysze kartridża drukarki atramentowej, co należy zrobić?

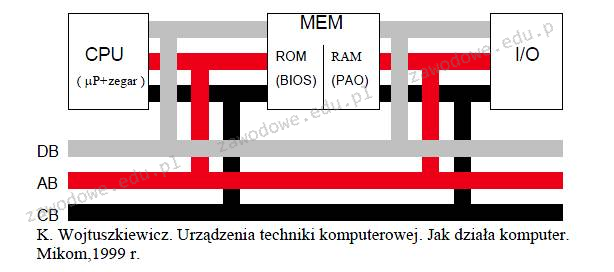

Który z komponentów komputera, gdy zasilanie jest wyłączone, zachowuje program inicjujący uruchamianie systemu operacyjnego?

Dysk z systemem plików FAT32, na którym regularnie przeprowadza się działania usuwania starych plików oraz dodawania nowych plików, doświadcza

Jakie polecenie w systemie Linux jest używane do planowania zadań?

Element na karcie graficznej, który ma za zadanie przekształcenie cyfrowego sygnału wytwarzanego przez kartę na analogowy sygnał, zdolny do wyświetlenia na monitorze to

Jaką liczbę podwójnych gniazd RJ45 należy zainstalować w pomieszczeniu o wymiarach 8 x 5 m, aby spełniać wymagania normy PN-EN 50173?

Która z poniższych czynności NIE przyczynia się do personalizacji systemu operacyjnego Windows?

Wskaź narzędzie przeznaczone do mocowania pojedynczych żył kabla miedzianego w złączach?

Na zdjęciu pokazano złącza

Okablowanie wertykalne w sieci strukturalnej łączy

Technologia opisana w systemach należących do rodziny Windows to

| Jest to technologia obsługująca automatyczną konfigurację komputera PC i wszystkich zainstalowanych w nim urządzeń. Umożliwia ona rozpoczęcie korzystania z nowego urządzenia (na przykład karty dźwiękowej lub modemu) natychmiast po jego zainstalowaniu bez konieczności przeprowadzania ręcznej jego konfiguracji. Technologia ta jest implementowana w warstwach sprzętowej i systemu operacyjnego, a także przy użyciu sterowników urządzeń i BIOS-u. |

Jaką funkcję należy wybrać, aby utworzyć kopię zapasową rejestru systemowego w edytorze regedit?

Wykonanie na komputerze z systemem Windows kolejno poleceń ```ipconfig /release``` oraz ```ipconfig /renew``` umożliwi zweryfikowanie, czy usługa w sieci funkcjonuje poprawnie

Zgodnie z normą PN-EN 50174, maksymalna długość kabla poziomego kategorii 6 pomiędzy punktem abonenckim a punktem dystrybucji w panelu krosowym wynosi

Która edycja systemu operacyjnego Windows Server 2008 charakteryzuje się najmniej rozbudowanym interfejsem graficznym?

Przekształć liczbę dziesiętną 129(10) na reprezentację binarną.

Rekord startowy dysku twardego w komputerze to

Podstawowym zadaniem mechanizmu Plug and Play jest

Podaj polecenie w systemie Linux, które umożliwia określenie aktualnego katalogu użytkownika.

Jaki protokół umożliwia nawiązywanie szyfrowanych połączeń terminalowych z zdalnym komputerem?

W lokalnej sieci protokołem odpowiedzialnym za dynamiczną konfigurację adresów IP jest

W systemie Windows, który wspiera przydziały dyskowe, użytkownik o nazwie Gość

ACPI to interfejs, który pozwala na

Najwyższą prędkość transmisji danych w sieci bezprzewodowej zapewnia standard

Jakie będzie rezultatem dodawania liczb 10011012 i 110012 w systemie binarnym?

Uszkodzenie mechaniczne dysku twardego w komputerze stacjonarnym może być spowodowane