Pytanie 1

Zaprezentowany symbol odnosi się do

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Zaprezentowany symbol odnosi się do

Który z wymienionych etapów w procesie przetwarzania instrukcji przez procesor odbywa się jako pierwszy?

Które słowo kluczowe w C++ służy do definiowania klasy nadrzędnej?

Zgodnie z informacjami zawartymi w ramce, wskaż, który z rysunków ilustruje element przypisany do klasy Badge określonej w bibliotece Bootstrap?

Zapisany fragment w Pythonie ilustruje:

Aplikacje webowe stworzone z użyciem frameworka Angular lub biblioteki React, działające na standardowych portach, można uruchomić na lokalnym serwerze, wpisując w przeglądarkę

W C++ mechanizm programowania obiektowego, który wykorzystuje funkcje wirtualne (ang. Virtual) i umożliwia programiście pominięcie kontroli klasy pochodnej podczas wywoływania metod, nazywa się

Która grupa typów zawiera wyłącznie typy złożone?

Jakie oznaczenie posiada norma krajowa w Polsce?

Jakie z wymienionych funkcji są typowe dla narzędzi służących do zarządzania projektami?

Wzorzec projektowy "Metoda szablonowa" (Template method) stosuje się do:

Który z wymienionych terminów dotyczy klasy, która stanowi podstawę dla innych klas, lecz nie może być tworzona w instancji?

Ile gigabajtów (GB) mieści się w 1 terabajcie (TB)?

Technika konstruowania algorytmu polegająca na rozbiciu na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich części będą wystarczająco proste do bezpośredniego rozwiązania, nosi nazwę:

Jaki numer telefonu należy wybrać, aby skontaktować się z pogotowiem ratunkowym w Polsce?

Jakiego typu funkcja jest tworzona poza klasą, ale ma dostęp do jej prywatnych i chronionych elementów?

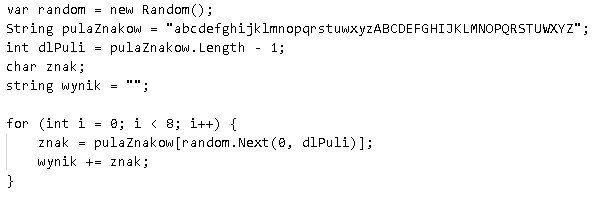

Zademonstrowana pętla wykorzystuje obiekt random do

Który z wymienionych parametrów określa prędkość procesora?

Który z wymienionych dokumentów jest najczęściej stosowany w zarządzaniu pracą zespołu Scrum?

Z jakiej kolekcji powinno się korzystać, aby przechowywać informacje związane z elementem interfejsu użytkownika w taki sposób, aby ten element był informowany przez kolekcję o dodaniu, usunięciu lub zmianie jej zawartości?

Mobilna aplikacja przedstawia listę, w której każdy element można dotknąć palcem, aby zobaczyć jego detale. Zdarzenie, które odpowiada tej czynności, to

W klasie o nazwie samochod przypisano atrybuty: marka, rocznik, parametry[]. Atrybuty te powinny zostać zdefiniowane jako

Jaką rolę pełni element statyczny w klasie?

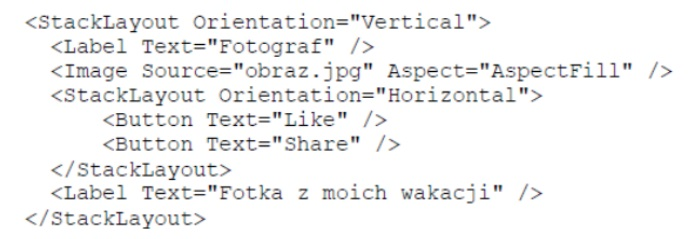

Przeprowadzając analizę kodu interfejsu graficznego napisanego w języku XAML, można zauważyć, że:

Jaki będzie rezultat operacji logicznej AND dla wartości binarnych 1010 oraz 1100?

Wskaż algorytm sortowania, który nie jest stabilny?

Która metoda w obrębie klasy jest uruchamiana automatycznie podczas tworzenia kopii obiektu?

Jakie informacje zawiera zestaw instrukcji (ISA) danego procesora?

W frameworkach do budowy aplikacji mobilnych lub desktopowych znajduje zastosowanie wzorzec MVVM, oznaczający Model-View-ViewModel. Te podejście do programowania oznacza, że

W zestawieniu zaprezentowano doświadczenie zawodowe pracowników firmy IT. Do stworzenia aplikacji front-end powinien/powinna zostać wyznaczony/a

| Pracownik | Znajomość technologii lub programów |

|---|---|

| Anna | Inkscape, Corel Draw |

| Krzysztof | Angular |

| Patryk | HTML, CSS |

| Ewa | Django, .NET |

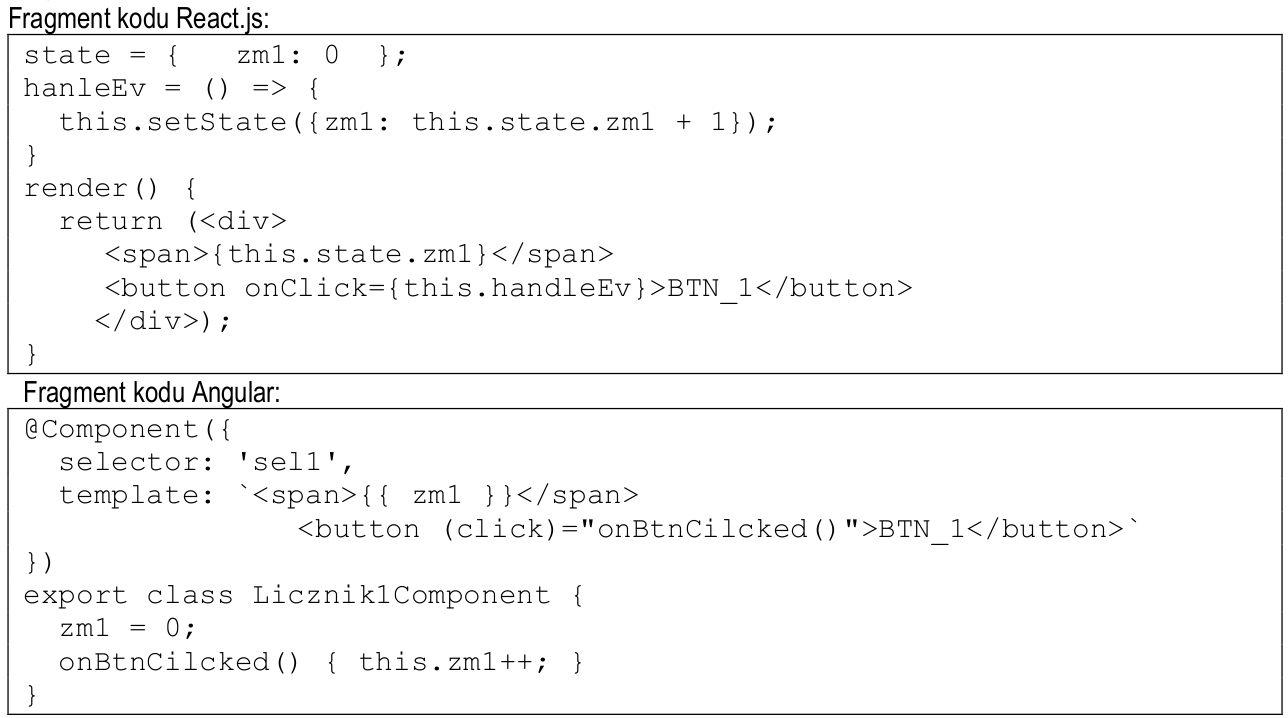

Kod w bibliotece React.js oraz w frameworku Angular, który został zaprezentowany, ma na celu wyświetlenie

Prezentowana metoda jest realizacją algorytmu

Które z podanych logo reprezentuje narzędzie, które nie jest używane do tworzenia aplikacji mobilnych?

Którą funkcję w C++ można zastosować do dynamicznego przydzielania pamięci dla tablicy?

W zamieszczonym fragmencie kodu Java wskaż nazwę zmiennej, która może przechować wartość 'T'

| int zm1; float zm2; char zm3; boolean zm4; |

Jakie narzędzie najlepiej sprawdza się w przekształcaniu liczby szesnastkowej na binarną?

Jakie jest źródło błędu w podanym kodzie przez programistę?

W jaki sposób można zmniejszyć liczbę danych zbieranych przez aplikacje mobilne?

Wskaż termin, który w języku angielskim odnosi się do "testów wydajnościowych"?

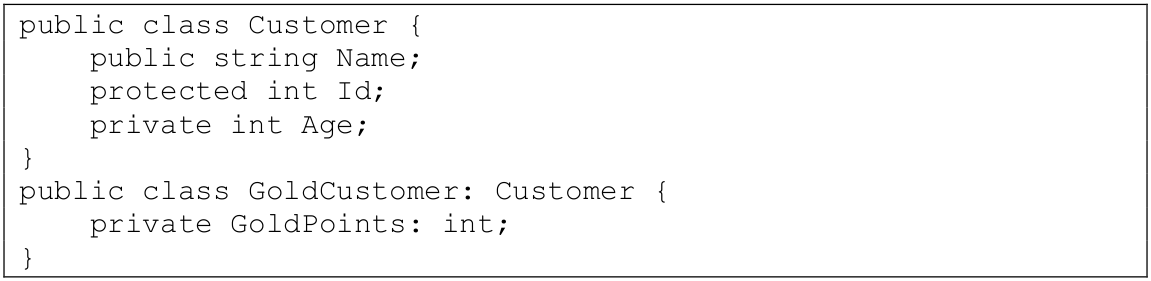

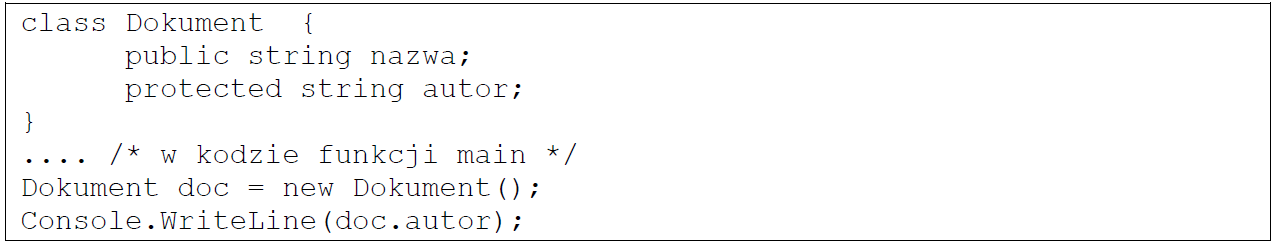

W metodach klasy GoldCustomer dostępne są tylko pola