Pytanie 1

Które z wymienionych stwierdzeń najtrafniej charakteryzuje WPF?

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

Które z wymienionych stwierdzeń najtrafniej charakteryzuje WPF?

W jakich sytuacjach zastosowanie rekurencji może być bardziej korzystne niż użycie iteracji?

Jakie z wymienionych narzędzi jest szeroko stosowane do debugowania aplikacji internetowych?

Które z wymienionych działań, które są częścią procesu kreowania prostej galerii zdjęć w formie aplikacji mobilnej, powinno być realizowane przez zespół?

Które z poniższych zdań najlepiej określa funkcję zaprzyjaźnioną w ramach klasy?

Kod zaprezentowany w filmie w języku C++ nie przechodzi kompilacji. Co należy zmodyfikować w tym kodzie, aby kompilacja odbyła się bez błędów?

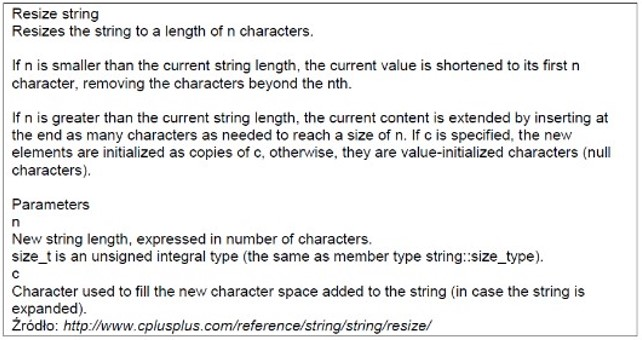

Przedstawiony fragment dotyczy funkcji resize w języku C++. Ta funkcja obniży długość elementu string, gdy wartość parametru

Wartość liczby 1AF, zapisana w systemie szesnastkowym, po przeliczeniu na system dziesiętny wynosi

Jakie jest podstawowe użycie metod wirtualnych?

Modyfikator dostępu znajdujący się przed definicją metody Dodaj() w klasie Kalkulator sprawia, że:

Jakie narzędzie można wykorzystać do tworzenia aplikacji mobilnych typu cross-platform w C#?

Jaki modyfikator dostępu umożliwia dostęp do pól klasy tylko za pomocą jej metod?

Która z metod zarządzania projektem jest oparta na przyrostach realizowanych w sposób iteracyjny?

Który z poniższych elementów UI umożliwia graficzną nawigację pomiędzy różnymi sekcjami aplikacji?

Jaki modyfikator umożliwia dostęp do elementu klasy z każdego miejsca w kodzie?

W jakim modelu Cyklu Życia Projektu Informatycznego znajduje się etap analizy ryzyka?

Cytat przedstawia charakterystykę metodyki RAD. Pełne znaczenie tego skrótu można przetłumaczyć na język polski jako:

Jaki język programowania został stworzony z myślą o tworzeniu aplikacji na system Android?

Jakie są kluczowe zasady WCAG 2.0?

Jakie metody pozwalają na przesłanie danych z serwera do aplikacji front-end?

Jakie środowisko deweloperskie jest najczęściej używane do programowania w C#?

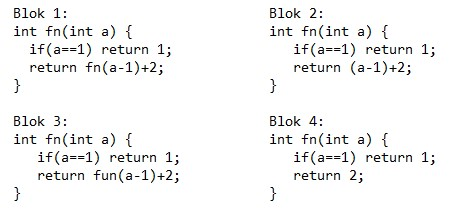

Który fragment kodu ilustruje zastosowanie rekurencji?

Który z paradygmatów programowania najbardziej akcentuje dziedziczenie oraz polimorfizm?

Jakie zasady stosuje programowanie obiektowe?

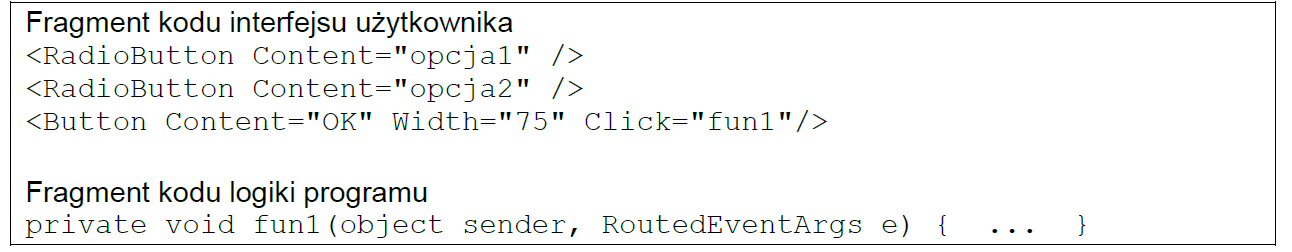

Jakie czynności należy wykonać, aby zrealizować zdarzenie kliknięcia na przycisk w aplikacji desktopowej?

W pokazanych fragmentach kodu zdefiniowano funkcję pod nazwą fun1. W tej funkcji należy zaimplementować obsługę

W celu wdrożenia w aplikacji internetowej mechanizmu zbierania danych statystycznych na komputerach użytkowników, można użyć

Jakie z wymienionych narzędzi pozwala na jednoczesne korzystanie z systemów BIN, DEC i HEX?

Który z wymienionych frameworków jest charakterystyczny dla aplikacji komputerowych pisanych w C#?

Liczba A4 w zapisie heksadecymalnym ma odpowiadający jej zapis binarny

Jaki będzie rezultat operacji logicznej AND dla wartości binarnych 1010 oraz 1100?

Jakie cechy posiada kod dopełniający do dwóch?

Które z wymienionych praw autorskich nie wygasa po pewnym czasie?

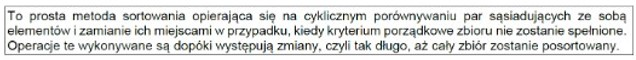

Dokumentacja, która została przedstawiona, dotyczy algorytmu sortowania

Modyfikator dostępu, który znajduje się przed definicją metody Dodaj() w klasie Kalkulator, powoduje, że

Jakie są kluczowe korzyści z wykorzystania frameworków podczas programowania aplikacji desktopowych?

Jakie środowisko jest przeznaczone do tworzenia aplikacji mobilnych dla urządzeń Apple, wykorzystujące różne języki programowania, takie jak Java i Objective C?

Jakie narzędzie jest wykorzystywane do zgłaszania błędów w projektach IT?

Która z wymienionych bibliotek stanowi element standardowego zestawu narzędzi programistycznych w Pythonie?

Która z wymienionych zasad odnosi się do zachowania prywatności w sieci?