Pytanie 1

W systemie Linux wykonanie komendy passwd Ala spowoduje

Wynik: 17/40 punktów (42,5%)

Wymagane minimum: 20 punktów (50%)

W systemie Linux wykonanie komendy passwd Ala spowoduje

Użytkownicy z grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku w systemie Windows Server. Posiadają oni jedynie uprawnienia do „Zarządzania dokumentami”. Jakie kroki należy podjąć, aby naprawić ten problem?

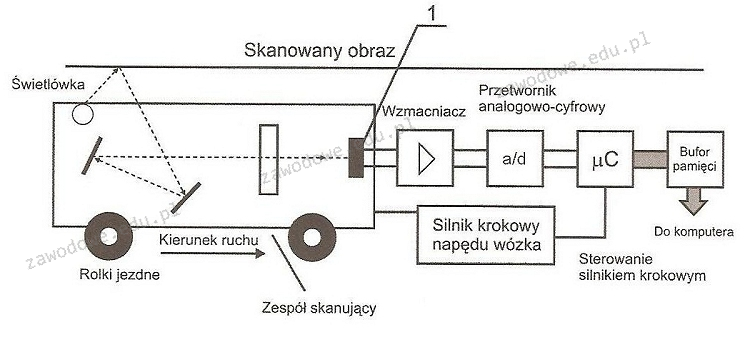

Na diagramie działania skanera, element oznaczony numerem 1 odpowiada za

W której fizycznej topologii awaria jednego komputera powoduje przerwanie pracy całej sieci?

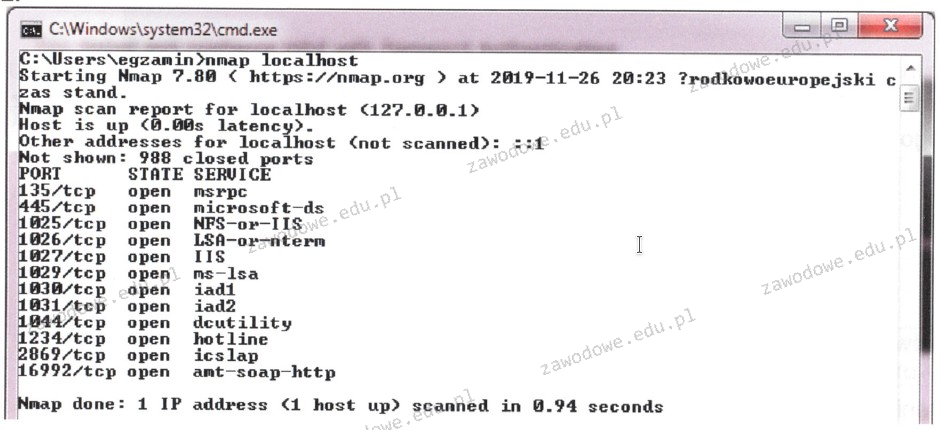

Narzędzie przedstawione do nadzorowania sieci LAN to

Jaką liczbę bitów posiada adres logiczny IPv6?

Wykonanie polecenia attrib +h +s +r przykład.txt w konsoli systemu Windows spowoduje

Który z protokołów pełni rolę protokołu połączeniowego?

Przed rozpoczęciem instalacji sterownika dla urządzenia peryferyjnego system Windows powinien weryfikować, czy dany sterownik ma podpis

W jednostce ALU do akumulatora została zapisana liczba dziesiętna 240. Jak wygląda jej reprezentacja w systemie binarnym?

W dokumentacji jednego z komponentów komputera zamieszczono informację, że to urządzenie obsługuje OpenGL. Jakiego elementu dotyczy ta dokumentacja?

Który z poniższych adresów IPv4 wraz z prefiksem reprezentuje adres sieci?

Ustawa z dnia 14 grudnia 2012 roku dotycząca odpadów zobowiązuje

W skanerach z systemem CIS źródłem światła oświetlającym dokument jest

Protokół SNMP (Simple Network Management Protocol) jest wykorzystywany do

Czym jest NAS?

Na którym z domyślnych portów realizowana jest komunikacja protokołu ftp?

Czym charakteryzuje się atak typu hijacking na serwerze sieciowym?

Zamianę uszkodzonych kondensatorów w karcie graficznej umożliwi

Skrót MAN odnosi się do rodzaju sieci

Według normy JEDEC, standardowe napięcie zasilające dla modułów pamięci RAM DDR3L o niskim napięciu wynosi

W systemie Linux do bieżącego śledzenia działających procesów wykorzystuje się polecenie:

Na przedstawionym rysunku widoczna jest karta rozszerzeń z systemem chłodzenia

Wskaż technologię stosowaną do zapewnienia dostępu do Internetu w połączeniu z usługą telewizji kablowej, w której światłowód oraz kabel koncentryczny pełnią rolę medium transmisyjnego

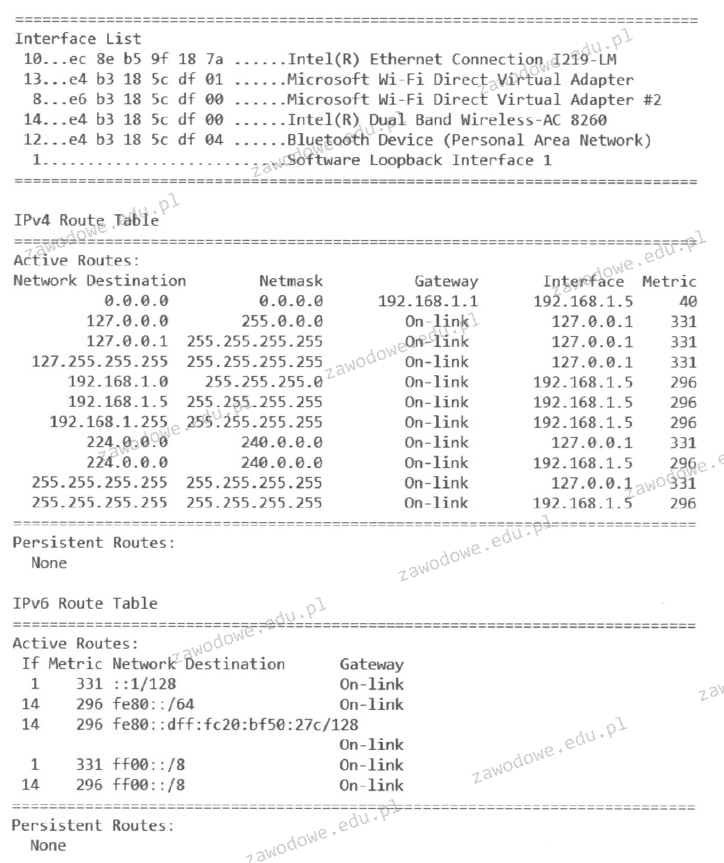

Która z tras jest oznaczona literą R w tabeli routingu?

Administrator systemu Linux wykonał listę zawartości folderu /home/szkola w terminalu, uzyskując następujący wynik -rwx -x r-x 1 admin admin 25 04-09 15:17 szkola.txt. Następnie wpisał polecenie: ```chmod ug=rw szkola.txt | ls -l``` Jaki rezultat jego działania zostanie pokazany w terminalu?

Informacje, które zostały pokazane na wydruku, uzyskano w wyniku wykonania

W programie Explorator systemu Windows, naciśnięcie klawisza F5 zazwyczaj powoduje wykonanie następującej operacji:

Aby oddzielić komputery pracujące w sieci z tym samym adresem IPv4, które są podłączone do przełącznika zarządzalnego, należy przypisać

Aby zweryfikować adresy MAC komputerów, które są połączone z przełącznikiem, można zastosować następujące polecenie

Jak nazywa się program, który pozwala na interakcję pomiędzy kartą sieciową a systemem operacyjnym?

Komputer jest połączony z siecią Internetową i nie posiada zainstalowanego oprogramowania antywirusowego. Jak można sprawdzić, czy ten komputer jest zainfekowany wirusem, nie wchodząc w ustawienia systemowe?

Metoda transmisji żetonu (ang. token) znajduje zastosowanie w topologii

Jakie polecenie w systemie Linux pozwala na wyświetlenie oraz edytowanie tablicy trasowania pakietów sieciowych?

Jakie polecenie w systemie Windows służy do monitorowania bieżących połączeń sieciowych?

Serwisant dotarł do klienta, który znajdował się 11 km od siedziby firmy, i przeprowadził u niego działania naprawcze wymienione w poniższej tabeli. Oblicz całkowity koszt brutto jego usług, wiedząc, że dojazd do klienta kosztuje 1,20 zł/km brutto w obie strony. Stawka VAT na usługi wynosi 23%.

Aby zapewnić komputerowi otrzymanie konkretnego adresu IP od serwera DHCP, należy na serwerze ustalić

Co symbolizuje graficzny znak przedstawiony na ilustracji?

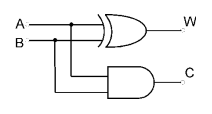

Jakie wartości logiczne otrzymamy w wyniku działania podanego układu logicznego, gdy na wejścia A i B wprowadzimy sygnały A=1 oraz B=1?

Jaką nazwę powinien mieć identyfikator, aby urządzenia w sieci mogły działać w danej sieci bezprzewodowej?