Pytanie 1

Które zestawienie: urządzenie - funkcja, którą pełni, jest niepoprawne?

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Które zestawienie: urządzenie - funkcja, którą pełni, jest niepoprawne?

Najskuteczniejszym sposobem na ochronę komputera przed wirusami jest zainstalowanie

Wskaż rodzaj konserwacji, który powinien być przeprowadzony, gdy na wydruku z drukarki atramentowej pojawiają się smugi, kolory są nieprawidłowe lub brakuje niektórych barw.

Reprezentacja koloru RGB(255, 170, 129) odpowiada formatowi

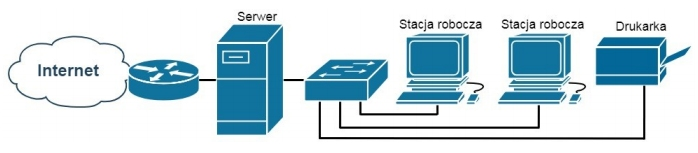

Która funkcja serwera Windows umożliwia użytkownikom końcowym sieci pokazanej na rysunku dostęp do Internetu?

W tabeli przedstawiono dane katalogowe procesora AMD Athlon 1333 Model 4 Thunderbird. Jaka jest częstotliwość przesyłania danych między rejestrami?

| General information | |

|---|---|

| Type | CPU / Microprocessor |

| Market segment | Desktop |

| Family | AMD Athlon |

| CPU part number | A1333AMS3C |

| Stepping codes | AYHJA AYHJAR |

| Frequency (MHz) | 1333 |

| Bus speed (MHz) | 266 |

| Clock multiplier | 10 |

| Gniazdo | Socket A (Socket 462) |

| Notes on AMD A1333AMS3C | |

| ○ Actual bus frequency is 133 MHz. Because the processor uses Double Data Rate bus the effective bus speed is 266 MHz. | |

Pamięć podręczna Intel Smart Cache, która znajduje się w procesorach wielordzeniowych, takich jak Intel Core Duo, to pamięć

Rejestr procesora, znany jako licznik rozkazów, przechowuje

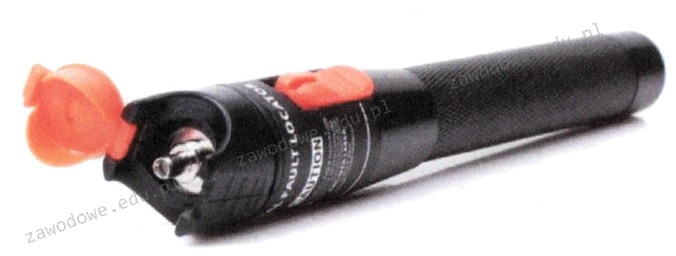

Zaprezentowane narzędzie jest wykorzystywane do

Jakie narzędzie służy do połączenia pigtaila z włóknami światłowodowymi?

Jaką cechę posiada przełącznik sieciowy?

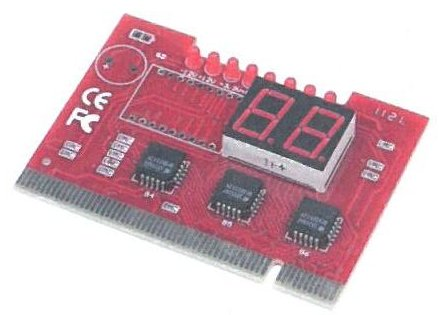

Na ilustracji zaprezentowano

Czym jest NAS?

Narzędzie pokazane na ilustracji służy do

W systemie Linux narzędzie iptables wykorzystuje się do

Użytkownik planuje instalację 32-bitowego systemu operacyjnego Windows 7. Jaka jest minimalna ilość pamięci RAM, którą powinien mieć komputer, aby system mógł działać w trybie graficznym?

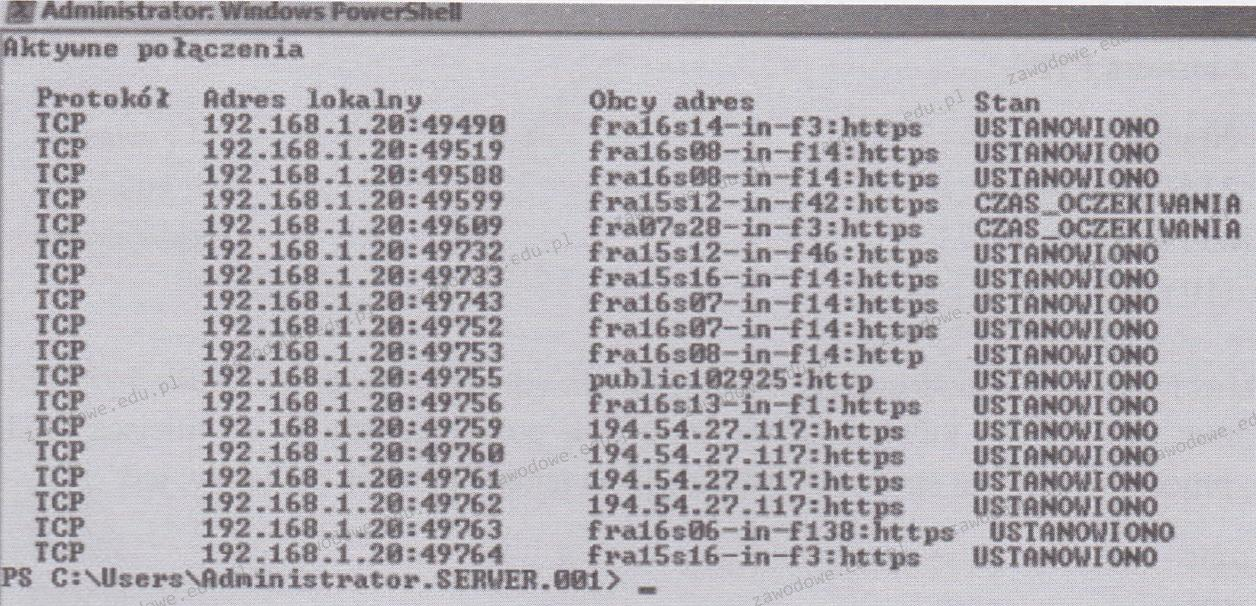

Które z poniższych poleceń systemu Windows generuje wynik przedstawiony na rysunku?

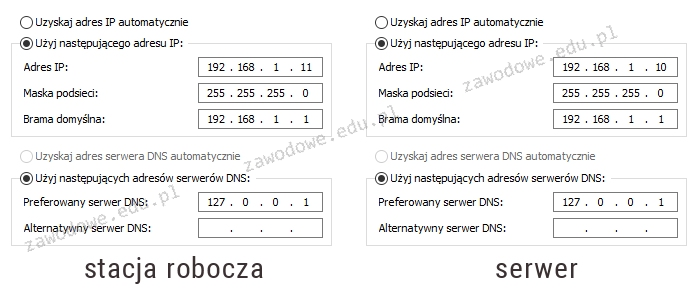

Na schemacie przedstawiono konfigurację protokołu TCP/IP pomiędzy serwerem a stacją roboczą. Na serwerze zainstalowano rolę DNS. Wykonanie polecenia ping www.cke.edu.pl na serwerze zwraca pozytywny wynik, natomiast na stacji roboczej jest on negatywny. Jakie zmiany należy wprowadzić w konfiguracji, aby usługa DNS na stacji funkcjonowała poprawnie?

Mysz komputerowa z interfejsem bluetooth pracującym w klasie 2 ma teoretyczny zasięg do

Jakie urządzenie elektroniczne ma zdolność do magazynowania ładunku elektrycznego?

Jaki procesor powinien być zastosowany przy składaniu komputera osobistego z płytą główną Asus M5A78L-M/USB3 AMD760G socket AM3+?

Symbol okablowania przedstawiony na diagramie odnosi się do kabla

Aktywacja opcji OCR podczas ustawiania skanera umożliwia

Symbol graficzny przedstawiony na ilustracji oznacza jaką bramkę logiczną?

Który z poniższych protokołów nie jest wykorzystywany do konfiguracji wirtualnej sieci prywatnej?

W systemie adresacji IPv6 adres ff00::/8 definiuje

Komputer prawdopodobnie jest zainfekowany wirusem typu boot. Jakie działanie umożliwi usunięcie wirusa w najbardziej nieinwazyjny sposób dla systemu operacyjnego?

Który z poniższych programów NIE służy do testowania sieci komputerowej w celu wykrywania problemów?

Użytkownicy sieci Wi-Fi zauważyli zakłócenia oraz częste przerwy w połączeniu. Przyczyną tej sytuacji może być

Wartość liczby dziesiętnej 128(d) w systemie heksadecymalnym wyniesie

Odmianą pamięci, która zapewnia tylko odczyt i może być usunięta przy użyciu światła ultrafioletowego, jest pamięć

Jaki jest adres rozgłoszeniowy w sieci, w której działa host z adresem IP 195.120.252.32 i maską podsieci 255.255.255.192?

Wskaź na błędny układ dysku z użyciem tablicy partycji MBR?

Zasady dotyczące filtracji ruchu w firewallu są ustalane w postaci

Jaką operację można wykonać podczas konfiguracji przełącznika CISCO w interfejsie CLI, nie przechodząc do trybu uprzywilejowanego, w zakresie dostępu widocznym w ramce?

| Switch> |

W standardzie Ethernet 100Base-TX do przesyłania danych używane są żyły kabla UTP przypisane do pinów

Adres MAC (Medium Access Control Address) to sprzętowy identyfikator karty sieciowej Ethernet w warstwie modelu OSI

Rozmiar plamki na monitorze LCD wynosi

Aby bezpiecznie połączyć się z firmowym serwerem przez Internet i mieć dostęp do zasobów firmy, należy wykorzystać odpowiednie oprogramowanie klienckie

Który rekord DNS powinien zostać dodany w strefie wyszukiwania do przodu, aby skojarzyć nazwę domeny DNS z adresem IP?