Pytanie 1

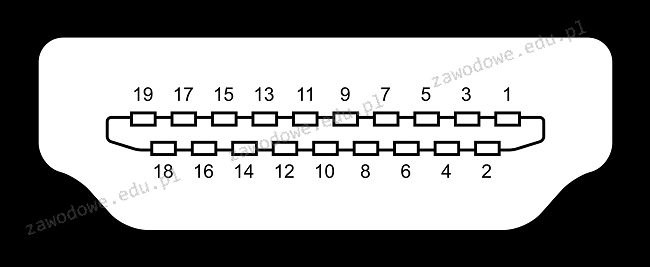

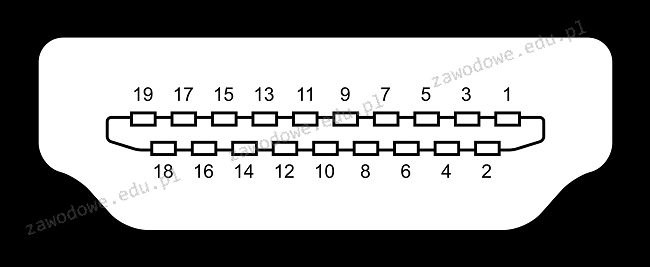

Zilustrowany na obrazku interfejs to

Wynik: 36/40 punktów (90,0%)

Wymagane minimum: 20 punktów (50%)

Zilustrowany na obrazku interfejs to

Demon serwera Samba pozwala na udostępnianie plików oraz drukarek w sieci

Jaką maksymalną prędkość przesyłania danych osiągają urządzenia zgodne ze standardem 802.11g?

Aby zwiększyć lub zmniejszyć wielkość ikony na pulpicie, należy obracać kółkiem myszy, trzymając jednocześnie klawisz:

W architekturze sieci lokalnych opartej na modelu klient-serwer

Interfejs UDMA to typ interfejsu

Jakie urządzenie służy do pomiaru wartości mocy zużywanej przez komputerowy zestaw?

Sieci lokalne o architekturze klient-serwer cechują się tym, że

Aby użytkownicy lokalnej sieci mogli korzystać z przeglądarek do odwiedzania stron WWW za pomocą protokołów HTTP i HTTPS, brama internetowa musi umożliwiać ruch na portach

W technologii Ethernet, protokół CSMA/CD do dostępu do medium działa na zasadzie

Jaki element sieci SIP określamy jako telefon IP?

Aby stworzyć kontroler domeny w środowisku systemów Windows Server na lokalnym serwerze, konieczne jest zainstalowanie roli

Jaki protokół aplikacyjny w modelu TCP/IP pozwala klientowi na nawiązanie bezpiecznego połączenia z firmowym serwerem przez Internet, aby zyskać dostęp do zasobów przedsiębiorstwa?

Na świeżo zainstalowanym komputerze program antywirusowy powinno się zainstalować

W usłudze Active Directory, konfigurację składającą się z jednej lub więcej domen, które dzielą wspólny schemat i globalny wykaz, nazywamy

Która z poniższych form zapisu liczby 77(8) jest nieprawidłowa?

Jakie urządzenie służy do połączenia 6 komputerów w ramach sieci lokalnej?

Do konserwacji elementów optycznych w komputerach zaleca się zastosowanie

Wykonanie na komputerze z systemem Windows poleceń ipconfig /release oraz ipconfig /renew umożliwia weryfikację, czy usługa w sieci działa poprawnie

Zbiór zasad określających metodę wymiany danych w sieci to

Pierwszym krokiem, który należy podjąć, aby chronić ruter przed nieautoryzowanym dostępem do jego panelu administracyjnego, jest

Użytkownik uszkodził płytę główną z gniazdem dla procesora AM2. Płytę z uszkodzeniami można wymienić na model z gniazdem, nie zmieniając procesora oraz pamięci

W systemie Linux można uzyskać listę wszystkich założonych kont użytkowników, wykorzystując polecenie

Aby w systemie Linux wykonać kopię zapasową określonych plików, należy wprowadzić w terminalu polecenie programu

FDDI (ang. Fiber Distributed Data Interface) jest standardem przesyłania danych opartym na technologii światłowodowej. Jaką topologię wykorzystuje się w sieciach zbudowanych według tej technologii?

Osoba pragnąca wydrukować dokumenty w oryginale oraz w trzech egzemplarzach na papierze samokopiującym powinna zainwestować w drukarkę

Tester strukturalnego okablowania umożliwia weryfikację

Jaki rodzaj dysków jest podłączany do złącza IDE na płycie głównej komputera?

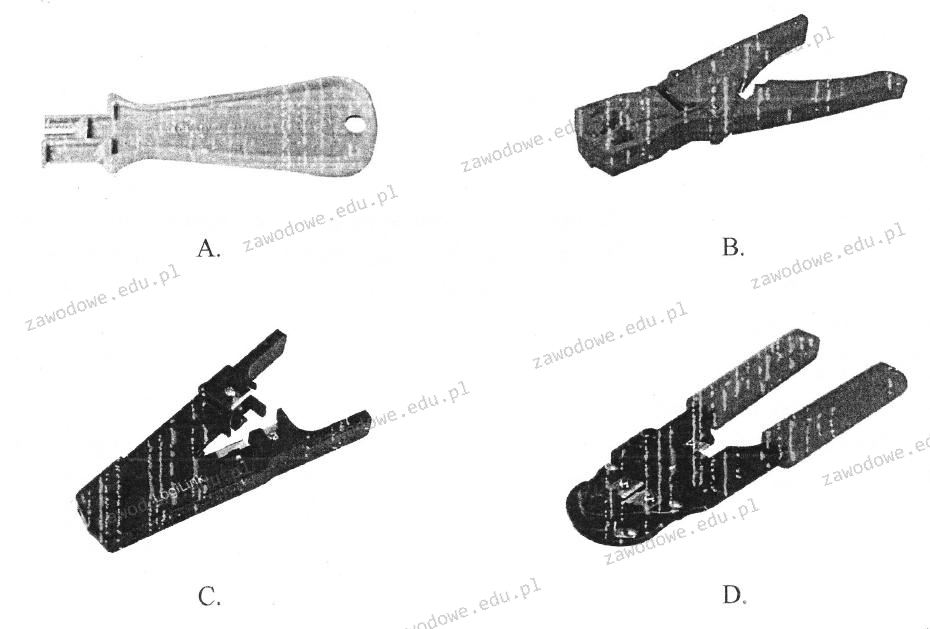

Jaki instrument jest używany do usuwania izolacji?

Urządzenie pokazane na ilustracji ma na celu

Jakie urządzenie jest używane do łączenia lokalnej sieci bezprzewodowej z siecią kablową?

Złośliwe oprogramowanie, które rejestruje klawisze naciskane przez użytkownika w systemie operacyjnym, to

Jaki typ routingu jest najbardziej odpowiedni w złożonych, szybko ewoluujących sieciach?

W systemie Linux wykonanie komendy passwd Ala spowoduje

Jaki rezultat uzyskamy po wykonaniu odejmowania dwóch liczb heksadecymalnych 60A (h) - 3BF (h)?

Jakie zabezpieczenie w dokumentacji technicznej określa mechanizm zasilacza komputerowego zapobiegający przegrzaniu urządzenia?

Licencja grupowa na oprogramowanie Microsoft należy do typu

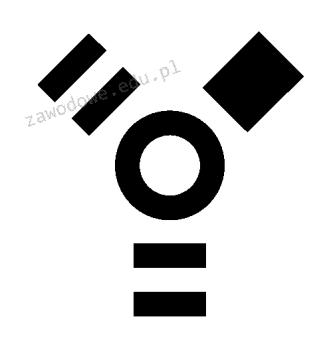

Symbol graficzny przedstawiony na ilustracji oznacza złącze

W którym typie macierzy, wszystkie fizyczne dyski są postrzegane jako jeden dysk logiczny?

Adres IP (ang. Internet Protocol Address) to