Pytanie 1

Jakie jest zadanie interpretera?

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Jakie jest zadanie interpretera?

Jakie określenie w programowaniu obiektowym odnosi się do "zmiennej klasy"?

Jakie są różnice między typem łańcuchowym a typem znakowym?

Jakie z wymienionych narzędzi pozwala na jednoczesne korzystanie z systemów BIN, DEC i HEX?

Jakie są cechy testów interfejsu?

Algorytm wyszukiwania sekwencyjnego z wykorzystaniem wartownika opiera się na założeniu, że

Który z wymienionych składników wchodzi w skład podstawowego wyposażenia środowiska IDE?

Jakie są różnice między konstruktorem a zwykłą metodą w klasie?

Który z wymienionych frameworków służy do budowy aplikacji webowych w C#?

Jakie jest przeznaczenie komentarzy w kodzie źródłowym programu?

Jakie jest podstawowe zadanie wykorzystania frameworka Node.js w aplikacjach internetowych?

Która biblioteka JavaScript jest najczęściej używana do tworzenia testowalnych funkcji asynchronicznych?

Który z paradygmatów programowania najbardziej akcentuje dziedziczenie oraz polimorfizm?

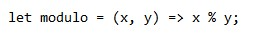

Fragment kodu w języku JavaScript to

Jaka będzie złożoność czasowa wyszukiwania w posortowanej tablicy przy użyciu algorytmu binarnego?

Jaką instrukcję należy wykorzystać do poprawnej deklaracji zmiennej typu string w C++?

Które z poniższych nie jest systemem kontroli wersji?

Jakiego typu testy są stosowane do sprawdzania funkcjonalności prototypu interfejsu?

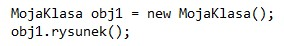

Na podstawie zamieszczonego fragmentu kodu można stwierdzić, że element o nazwie rysunek jest

Przedstawione logo praw Creative Commons umożliwia bezpłatne użytkowanie dzieła:

Aplikacje funkcjonujące w systemach Android do komunikacji z użytkownikiem wykorzystują klasę

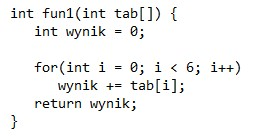

Jaką wartość zwróci funkcja napisana w języku C++, jeżeli jej argumentem wejściowym jest tablica stworzona w sposób następujący: int tablica[6] = {3,4,2,4,10,0};?

Które z wymienionych opcji wspiera osoby niewidome w korzystaniu z witryn internetowych?

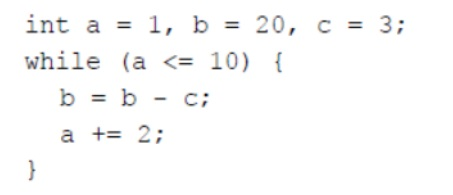

Jaką wartość ma zmienna b po wykonaniu poniższego kodu?

Która z poniższych nie jest zasadą czystego kodu (clean code)?

Która z wymienionych cech dotyczy klasy statycznej?

Jak wygląda kod uzupełnienia do dwóch dla liczby -5 w formacie binarnym przy użyciu 8 bitów?

Jakie są kluczowe różnice między typami stałoprzecinkowymi a zmiennoprzecinkowymi?

Który z wymienionych frameworków jest charakterystyczny dla aplikacji komputerowych pisanych w C#?

Jakie funkcje realizuje polecenie "git clone"?

Który z języków programowania jest powszechnie wykorzystywany do tworzenia aplikacji na komputery stacjonarne?

Jakie znaczenie ma przystosowanie interfejsu użytkownika do różnych platform?

Ergonomiczną oraz właściwą pozycję do pracy przy komputerze zapewni fotel, którego

Który element dokumentacji technicznej jest istotny dla ustalenia metod ochrony danych w aplikacji?

Jaką technologię stosuje się do powiązania aplikacji internetowej z systemem baz danych?

Modyfikator dostępu, który znajduje się przed definicją metody Dodaj() w klasie Kalkulator, powoduje, że

Który z wymienionych poniżej wzorców projektowych można zakwalifikować jako wzorzec strukturalny?

Co to jest lazy loading w kontekście aplikacji webowych?

Która z wymienionych metod jest najodpowiedniejsza do wizualizacji procesu podejmowania decyzji?

Jaką liczbę warstw zawiera model TCP/IP?