Pytanie 1

Wydanie w systemie Windows komendy ```ATTRIB -S +H TEST.TXT``` spowoduje

Wynik: 10/40 punktów (25,0%)

Wymagane minimum: 20 punktów (50%)

Wydanie w systemie Windows komendy ```ATTRIB -S +H TEST.TXT``` spowoduje

Aby uzyskać dostęp do adresu serwera DNS w ustawieniach karty sieciowej w systemie z rodziny Windows, należy wprowadzić polecenie

Jakim złączem zasilany jest wewnętrzny dysk twardy typu IDE?

Jakie zabezpieczenie w dokumentacji technicznej określa mechanizm zasilacza komputerowego zapobiegający przegrzaniu urządzenia?

Liczbie 16 bitowej 0011110010101110 wyrażonej w systemie binarnym odpowiada w systemie szesnastkowym liczba

Jakie urządzenia wyznaczają granice domeny rozgłoszeniowej?

Jakie narzędzie w systemie Windows służy do wykonania poleceń, wykorzystując logikę obiektową oraz cmdlety?

NAT64 (Network Address Translation 64) to proces, który dokonuje mapowania adresów

Jakie właściwości charakteryzują pojedyncze konto użytkownika w systemie Windows Serwer?

Jakiego narzędzia należy użyć do montażu końcówek kabla UTP w gnieździe keystone z zaciskami typu 110?

Które z poniższych poleceń w Windows wyświetla adresy IP interfejsów sieciowych?

netstat w systemie Windows służy do wyświetlania aktywnych połączeń sieciowych, tabel routingu oraz statystyk protokołów. Choć oferuje wiele cennych informacji o sieci, nie jest przeznaczone do wyświetlania adresów IP przypisanych do interfejsów sieciowych. Użytkownicy często sięgają po netstat w celu analizy ruchu sieciowego i identyfikacji otwartych portów, co jest kluczowe w kontekście bezpieczeństwa i diagnostyki problemów z połączeniami. Tracert, z kolei, to polecenie służące do śledzenia trasy, jaką pakiety danych pokonują do określonego hosta. Za pomocą tego narzędzia można zidentyfikować węzły sieciowe, przez które przechodzą pakiety, co jest nieocenione przy diagnozowaniu problemów z opóźnieniami czy zrywaniem połączeń. Jednakże, nie dostarcza ono informacji o adresach IP lokalnych interfejsów. Getmac, natomiast, pokazuje adresy MAC interfejsów sieciowych, a nie adresy IP. Adresy MAC są używane na poziomie warstwy łącza danych i są unikalnymi identyfikatorami sprzętowymi kart sieciowych. Choć znajomość adresów MAC może być istotna w niektórych kontekstach, nie jest używana do komunikacji na poziomie IP. Dlatego, choć każde z tych poleceń pełni ważne funkcje w administracji systemami i sieciami, żadne z nich nie jest odpowiednie do wyświetlania lokalnych adresów IP, co czyni ipconfig jedynym właściwym wyborem w tym przypadku.Najlepszym sposobem na zabezpieczenie domowej sieci Wi-Fi jest

Ile urządzeń będzie można zaadresować w każdej podsieci, jeśli sieć 172.16.6.0 zostanie podzielona przy pomocy maski /27 na jak największą liczbę podsieci?

Jak dużo bitów minimum będzie potrzebnych w systemie binarnym do reprezentacji liczby heksadecymalnej 110h?

Aby zapewnić maksymalną ochronę danych przy użyciu dokładnie 3 dysków, powinny one być przechowywane w macierzy RAID

Który adres IP jest przypisany do klasy A?

Gdy wykonanie polecenia ping 127.0.0.1 nie przynosi żadnej odpowiedzi, to

Atak na system komputerowy przeprowadzany jednocześnie z wielu maszyn w sieci, który polega na zablokowaniu działania tego systemu przez zajęcie wszystkich dostępnych zasobów, określany jest mianem

Wskaź na błędny układ dysku z użyciem tablicy partycji MBR?

Który z protokołów służy do weryfikacji poprawności połączenia między dwoma hostami?

Aby zmontować komputer z poszczególnych elementów, korzystając z obudowy SFF, trzeba wybrać płytę główną w formacie

W dokumentacji systemu operacyjnego Windows XP opisano pliki o rozszerzeniu .dll. Czym jest ten plik?

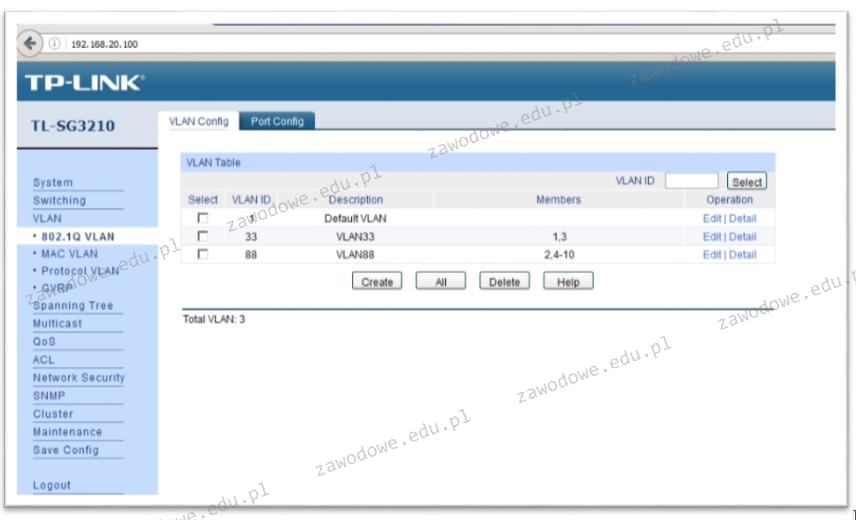

Na schemacie przedstawiono układ urządzenia. Do jakich portów należy podłączyć serwer o adresie IP 192.168.20.254/24 oraz stację roboczą o adresie IP 192.168.20.10/24, aby umożliwić ich komunikację w sieci?

Aby przygotować ikony zaprezentowane na załączonym obrazku do wyświetlania na Pasku zadań w systemie Windows, należy skonfigurować

Który symbol wskazuje na zastrzeżenie praw autorskich?

Wyznacz całkowity koszt brutto materiałów potrzebnych do stworzenia sieci w topologii gwiazdowej dla 3 komputerów z kartami sieciowymi, używając przewodów o długości 2m. Ceny poszczególnych elementów przedstawiono w tabeli.

Na ilustracji zaprezentowano końcówkę kabla

Który z podanych adresów IP jest adresem publicznym?

Jak w systemie Windows zmienić port drukarki, która została zainstalowana?

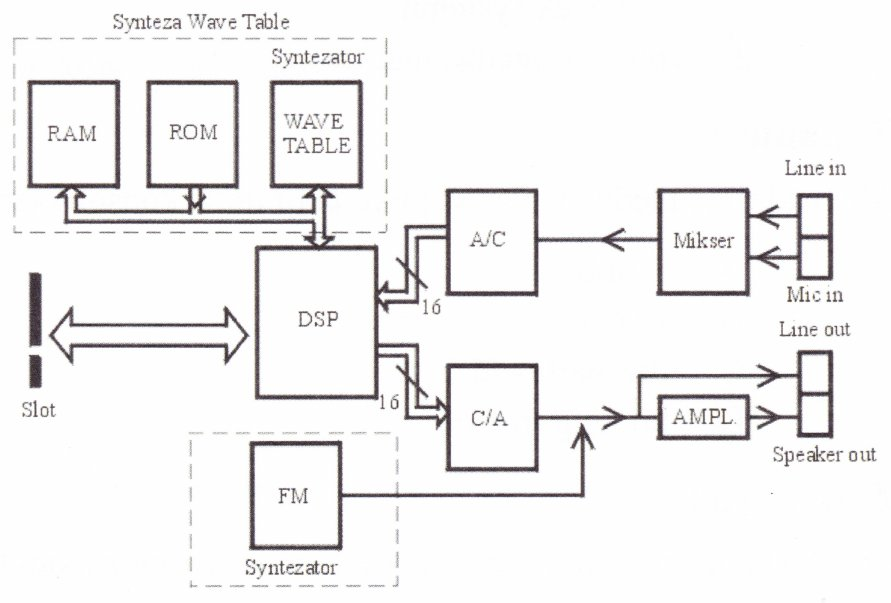

Na ilustracji przedstawiono diagram funkcjonowania

Na ilustracji pokazano komponent, który stanowi część

Jakim skrótem określa się połączenia typu punkt-punkt w ramach publicznej infrastruktury telekomunikacyjnej?

Urządzenie ADSL wykorzystuje się do nawiązania połączenia

Program fsck jest stosowany w systemie Linux do

Reprezentacja koloru RGB(255, 170, 129) odpowiada formatowi

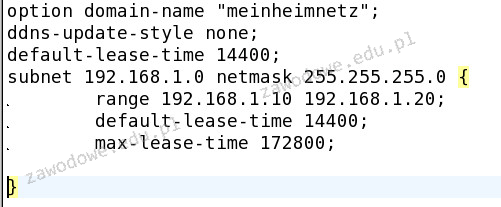

Poniżej zaprezentowano fragment pliku konfiguracyjnego serwera w systemie Linux. Jaką usługi dotyczy ten fragment?

Zapis #102816 oznacza reprezentację w systemie

Jaką zmianę sygnału realizuje konwerter RAMDAC?

Aby możliwe było zorganizowanie pracy w wydzielonych logicznie mniejszych podsieciach w sieci komputerowej, należy ustawić w przełączniku

Uruchomienie polecenia msconfig w systemie Windows